Konfigurieren der SSO-Einstellungen der Organisation

Inhalt Dieser Seite:

Konfigurieren der SSO-Einstellungen der Organisation im Überblick

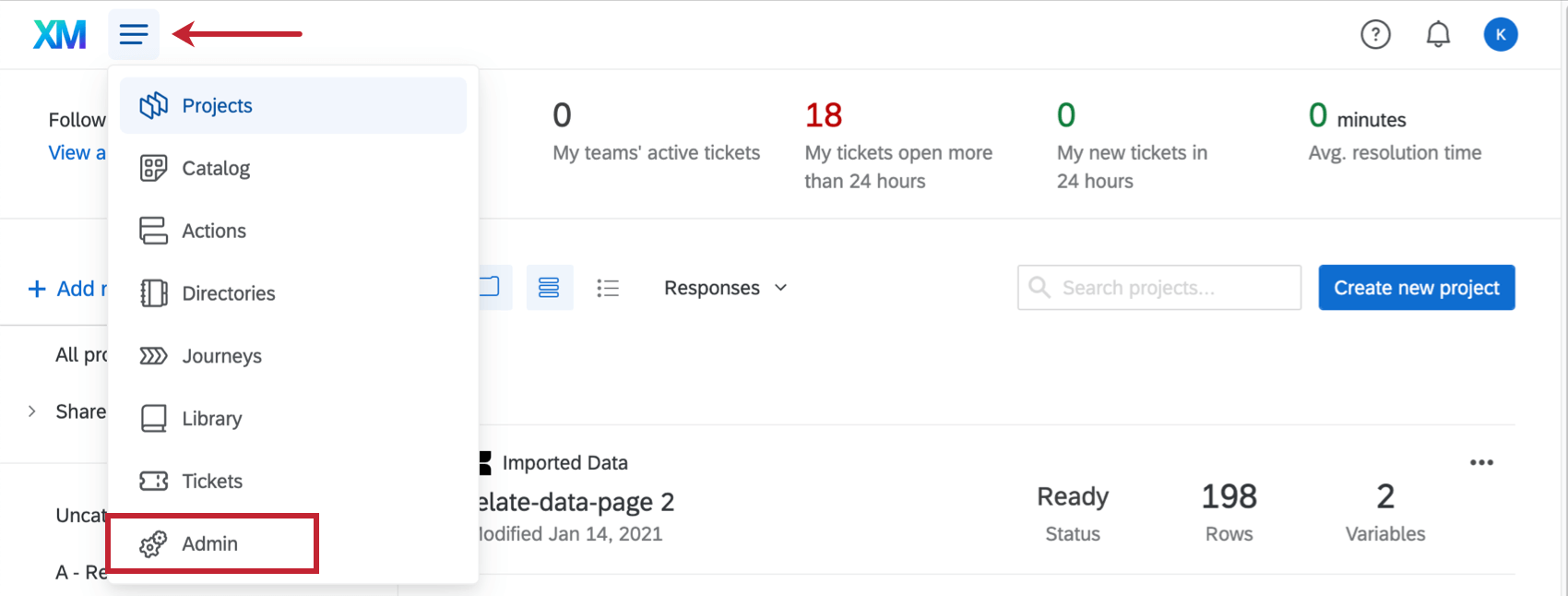

Administratoren können SAML Single Sign-On (EN)-Verbindungen (SSO) erstellen und verwalten. Sie können neue Verbindungen hinzufügen, Zertifikate für vorhandene Verbindungen aktualisieren, Einstellungen wie etwa die Just-in-Time-Bereitstellung anpassen und vieles mehr. So fangen Sie damit an:

- Rufen Sie die Administration-Seite auf.

- Öffnen Sie die Organisationseinstellungen.

- Wählen Sie SSO aus.

Hinzufügen einer Verbindung

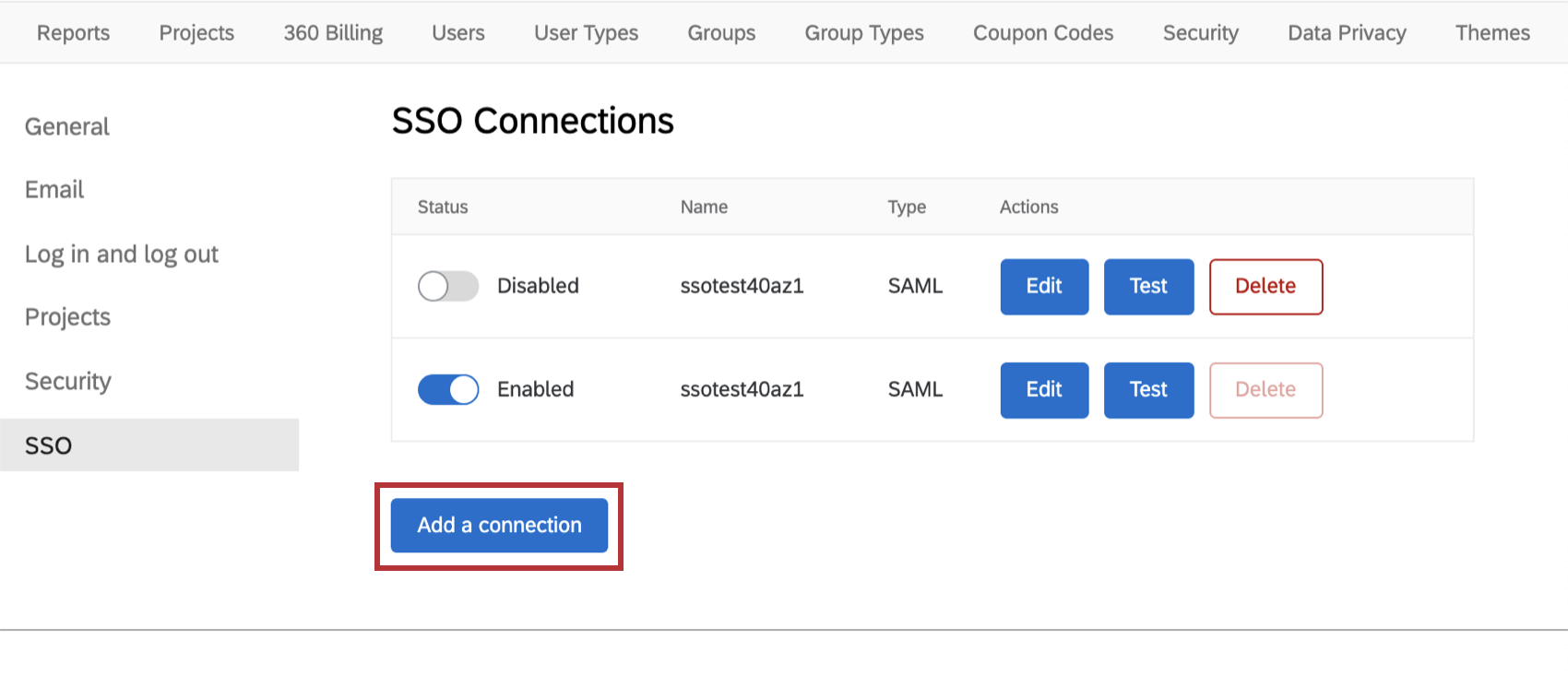

Dieser Teilbereich beschreibt, wie Sie Ihre Qualtrics-Lizenz mit SAML SSO verbinden. Öffnen Sie zunächst den SSO-Reiter in Ihren Organisationseinstellungen, und wählen Sie Verbindung hinzufügen aus.

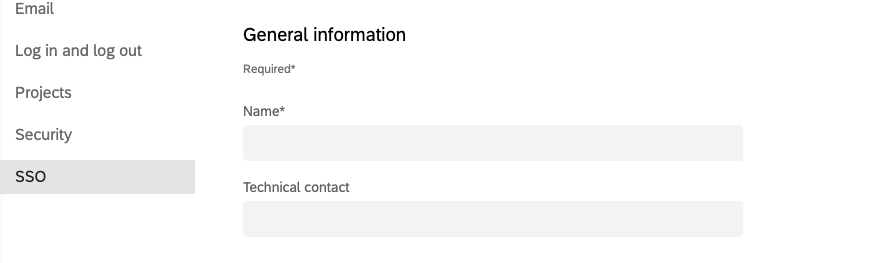

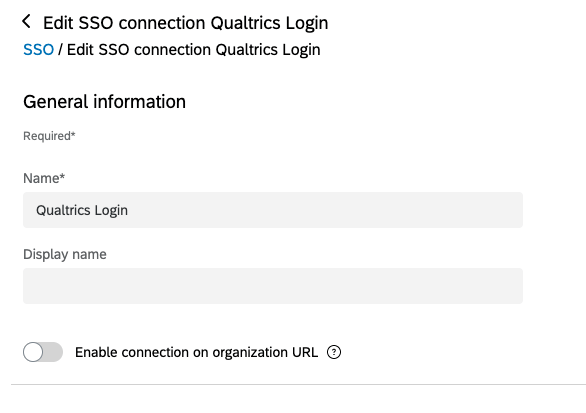

Allgemeine Informationen

- Name: Geben Sie einen Namen für die Verbindung ein. Dies ist ein Pflichtfeld.

Tipp: Dieser Name wird auf dem SSO-Reiter in Ihren Organisationseinstellungen angezeigt, um die verschiedenen Verbindungen unterscheiden zu können. Er wird nicht auf Ihrer Anmeldeseite angezeigt.

- Technischer Ansprechpartner: Geben Sie die E-Mail-Adresse eines technischen Ansprechpartners ein. Dies ist normalerweise jemand aus Ihrem IT-Team. Qualtrics wendet sich an diese Person im Fall von technischen Fragen oder Updates im Zusammenhang mit dieser SSO-Verbindung. Dieses Feld ist zwar optional, aber wir empfehlen dringend, es auszufüllen.

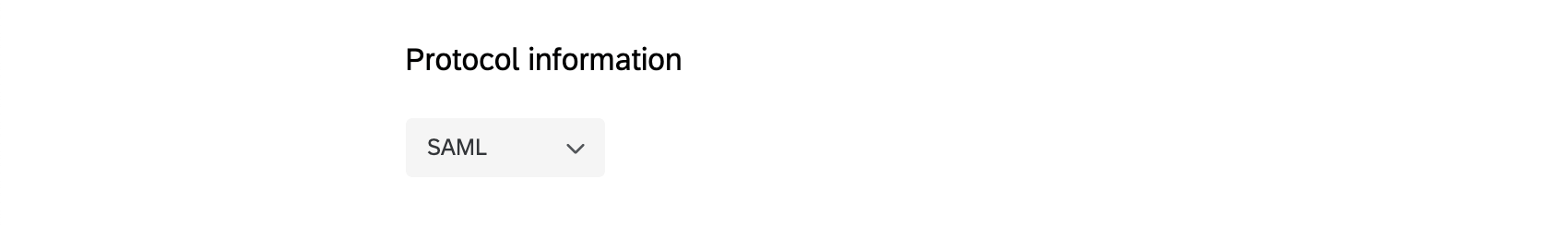

Protokollinformationen

Wählen Sie unter Protokollinformationen die Option SAML aus.

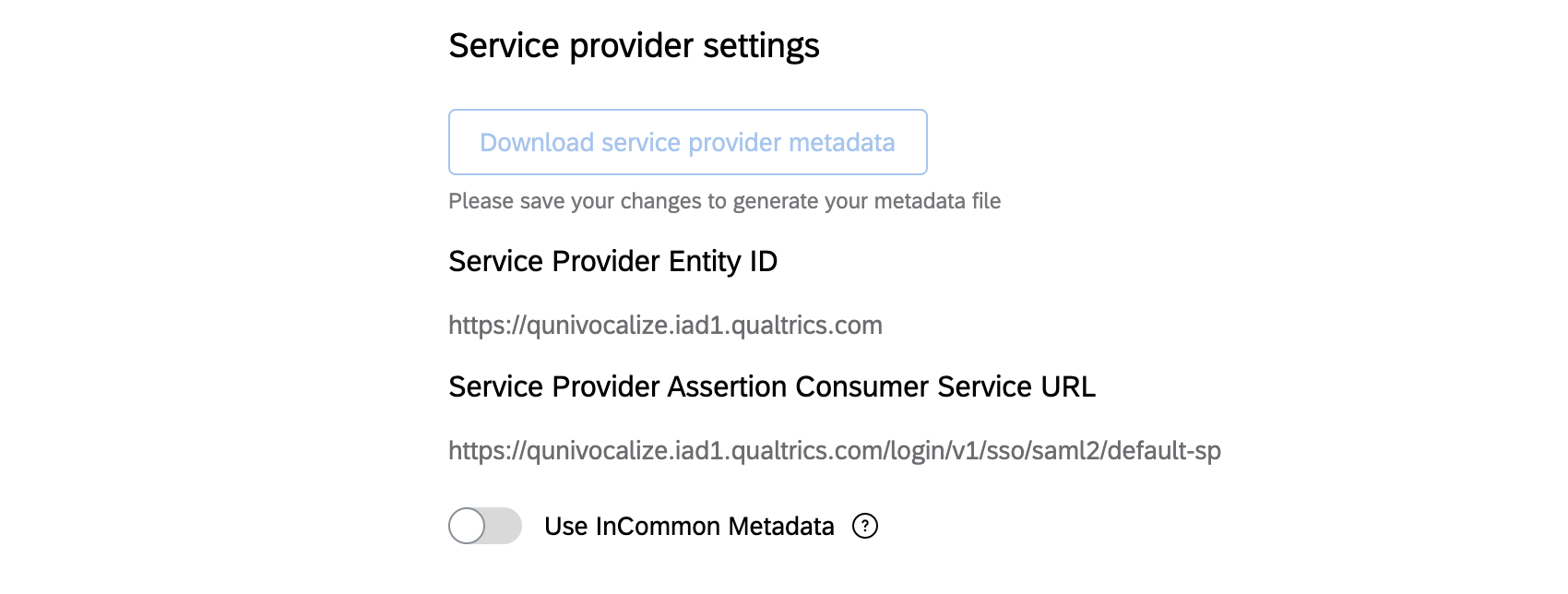

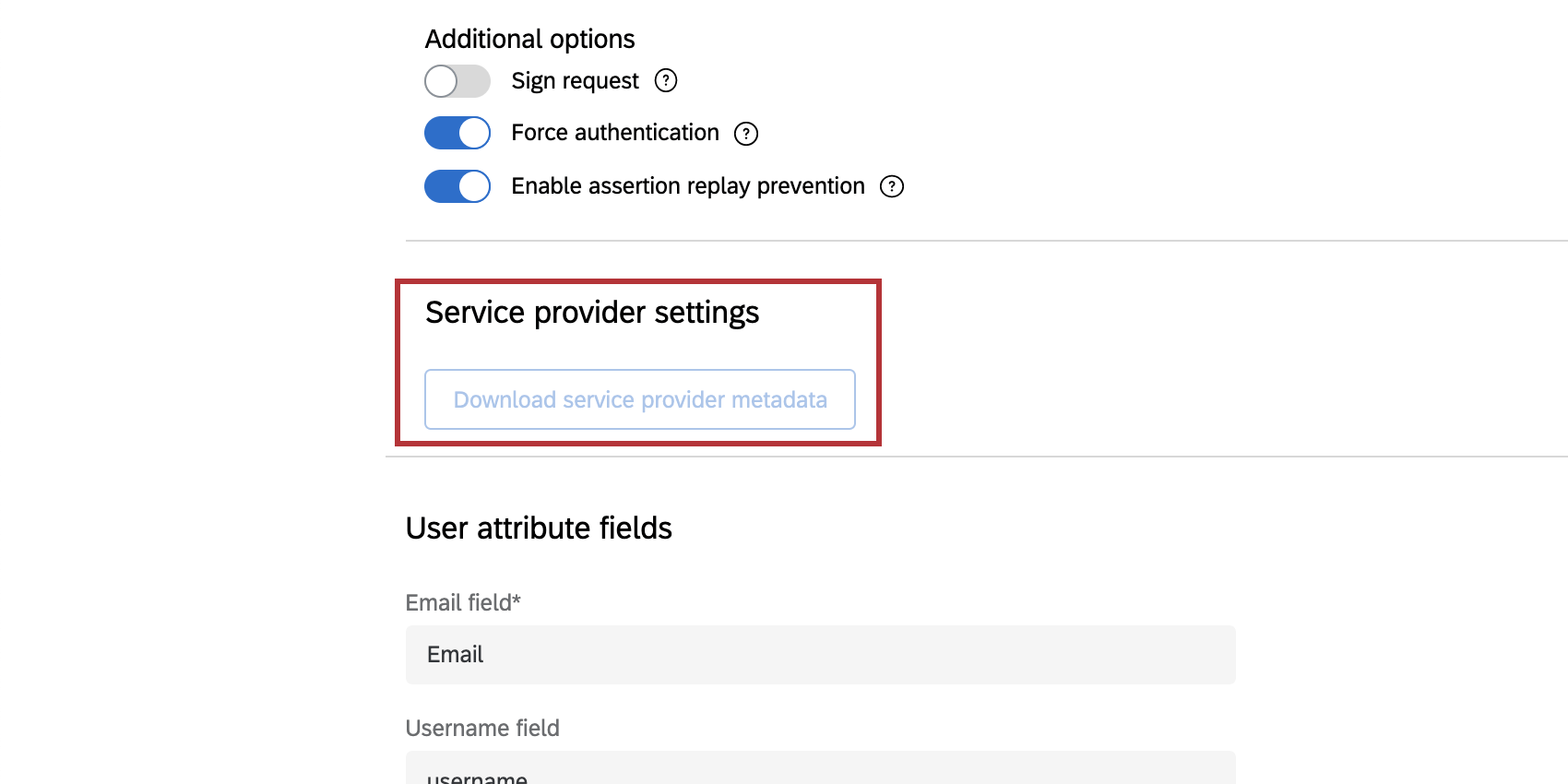

Nachdem Sie SAML ausgewählt haben, müssen Sie Ihre Identitätsanbietereinstellungen eingeben und können unsere Dienstanbietermetadaten herunterladen, indem Sie auf Dienstanbietermetadaten herunterladen klicken. Diese Option ist nur verfügbar, nachdem Sie Ihre Verbindungseinstellungen zum ersten Mal gespeichert haben.

Beim Konfigurieren der Dienstanbietermetadaten in Ihrem IdP-Portal können Sie in unserer Anleitung für häufig verwendete Identitätsanbieter (EN) nachschlagen.

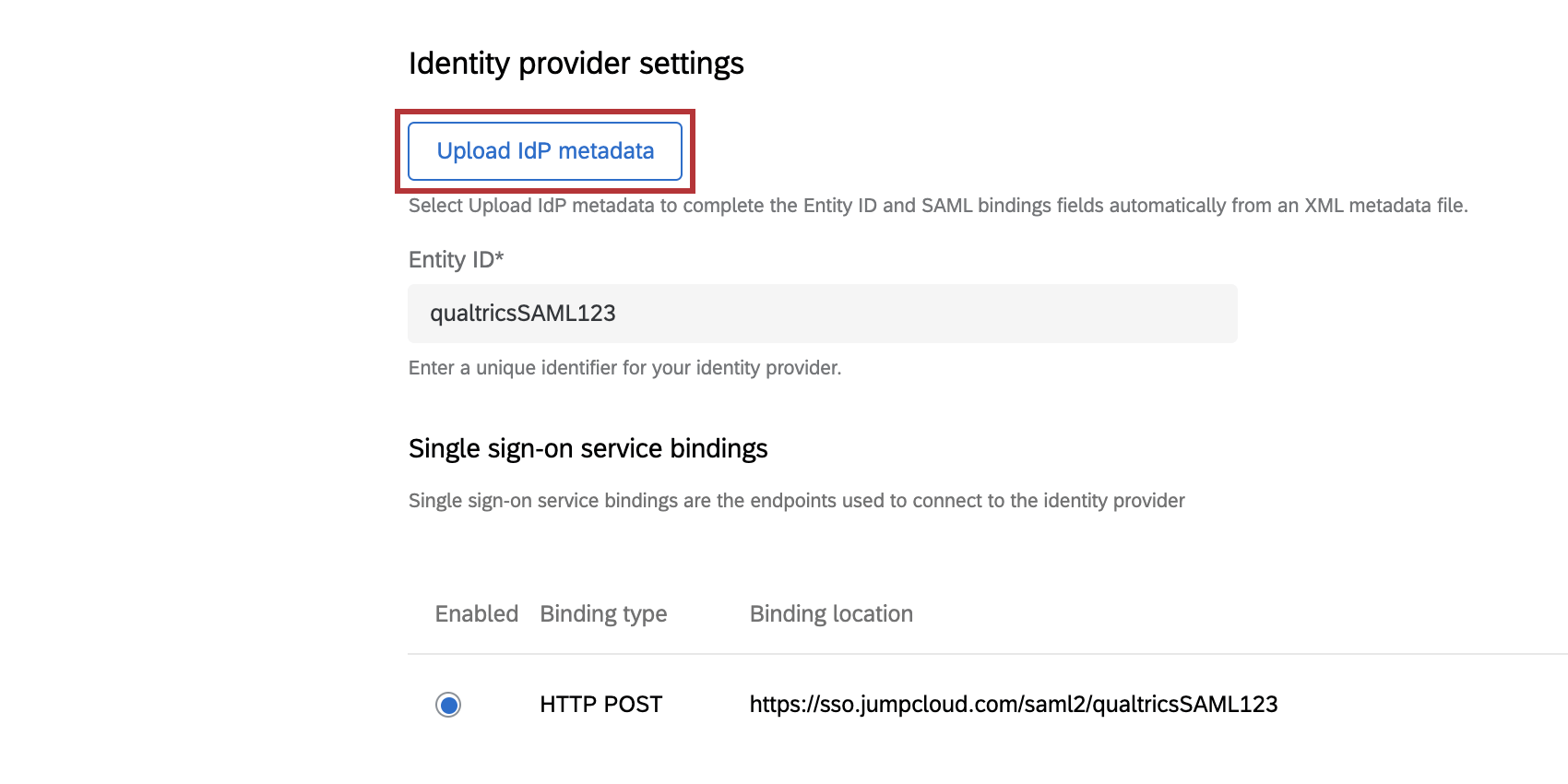

Hochladen von Identitätsanbietereinstellungen

Falls Sie Ihre IdP-Metadaten im XML-Format haben, klicken Sie auf IdP-Metadaten hochladen, und fügen Sie sie in das neu geöffnete Fenster ein. Mit diesem Vorgang werden die Felder in den folgenden Schritten (Entitäts-ID, Single Sign-On-Service-Bindungen, Zertifikate) mit den angegebenen Informationen ausgefüllt.

Entitäts-ID

Die Entitäts-ID ist eine eindeutige ID für Ihren Identitätsanbieter. Sie finden diese ID in Ihren IdP-Metadaten. Dieses Feld wird entweder mit Ihren hochgeladenen Metadaten ausgefüllt oder kann manuell hinzugefügt werden.

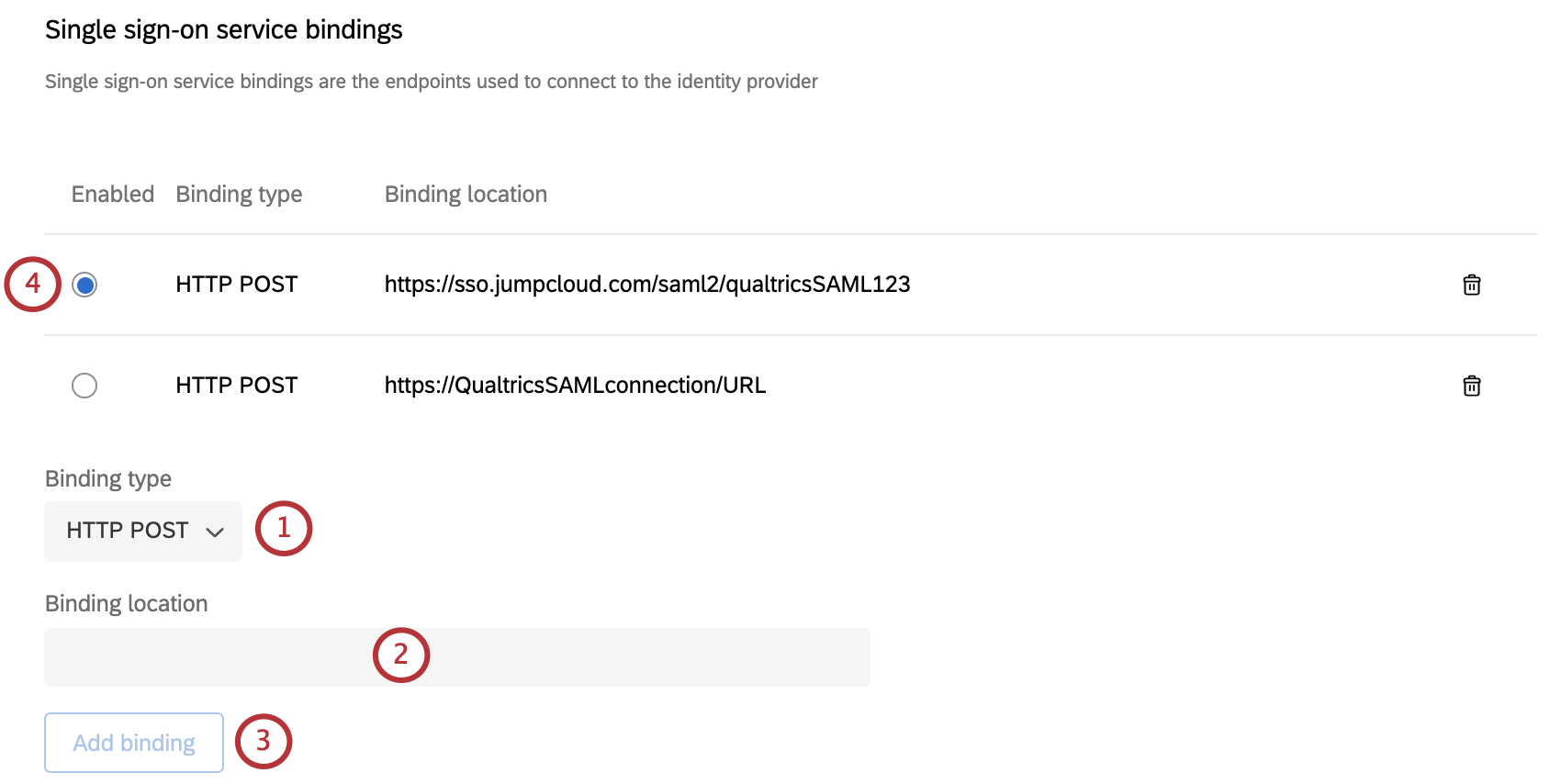

Single Sign-On-Service-Bindungen

Single Sign-On-Service-Bindungen sind Endpunkte, mit denen eine Verbindung zum Identitätsanbieter hergestellt wird. Sie finden diese Werte in Ihren IdP-Metadaten.

So fügen Sie eine neue Bindung manuell hinzu:

- Wählen Sie einen Bindungstyp aus. Qualtrics unterstützt derzeit die Typen „HTTP POST“ und „HTTP-Weiterleitung“.

Tipp: Wenn Sie HTTP POST aktivieren, wird die SAML-Anfrage signiert.

- Geben Sie die URL unter Bindungsort ein.

- Klicken Sie auf Bindung hinzufügen.

- Neu hinzugefügte Bindungen werden ganz oben in der Liste angezeigt. Falls Sie mehrere Bindungen hinzugefügt haben, können Sie nur eine davon zum Aktivieren auswählen.

Sie können Bindungen löschen, indem Sie auf das Papierkorbsymbol rechts neben einer Bindung klicken.

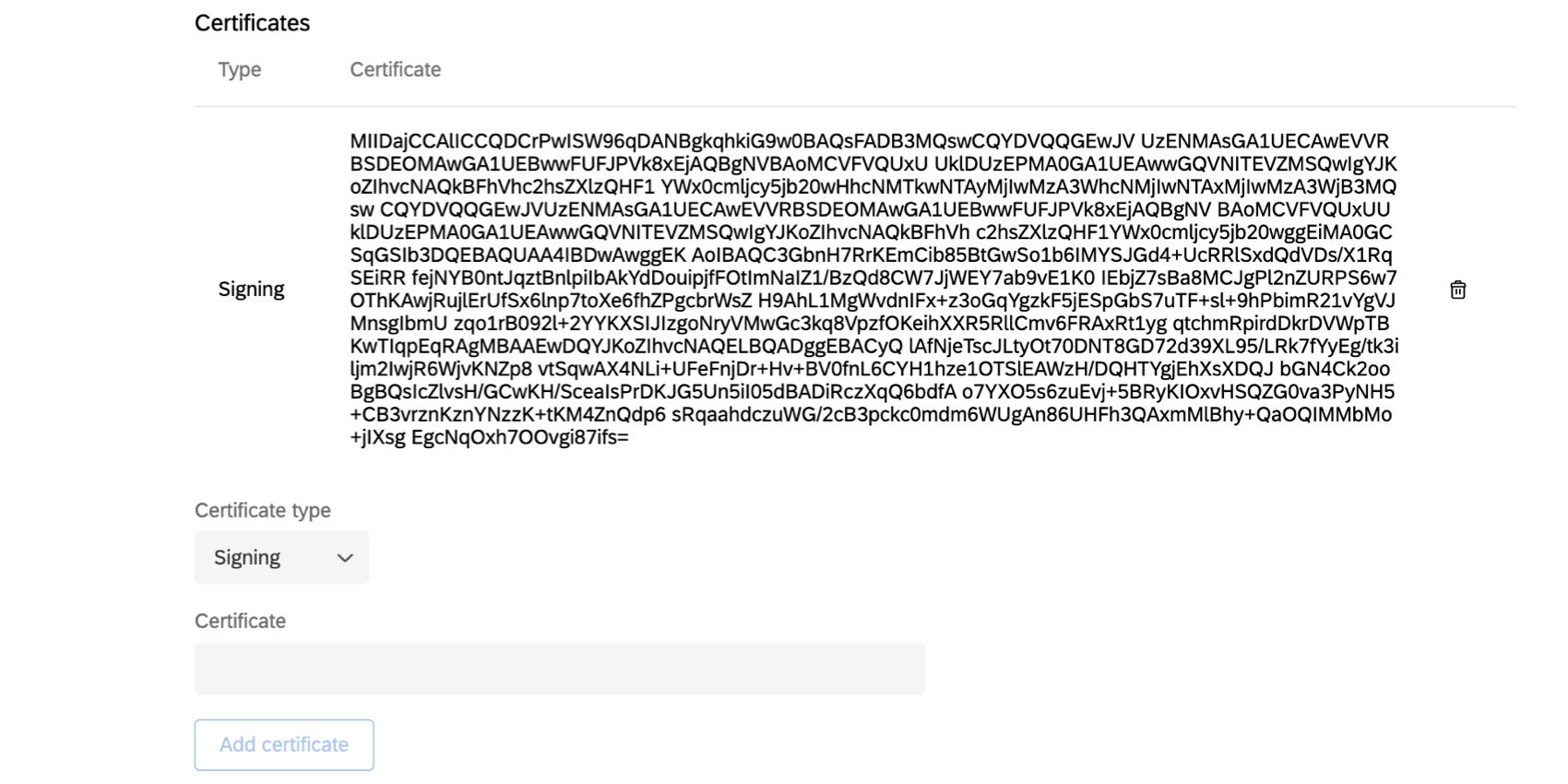

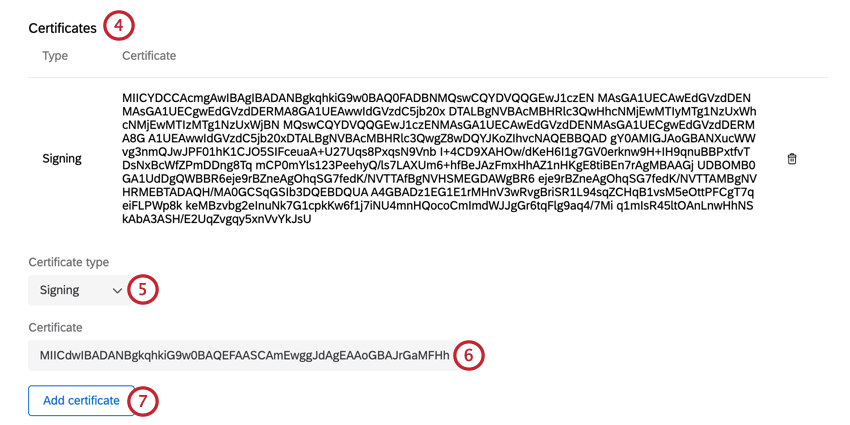

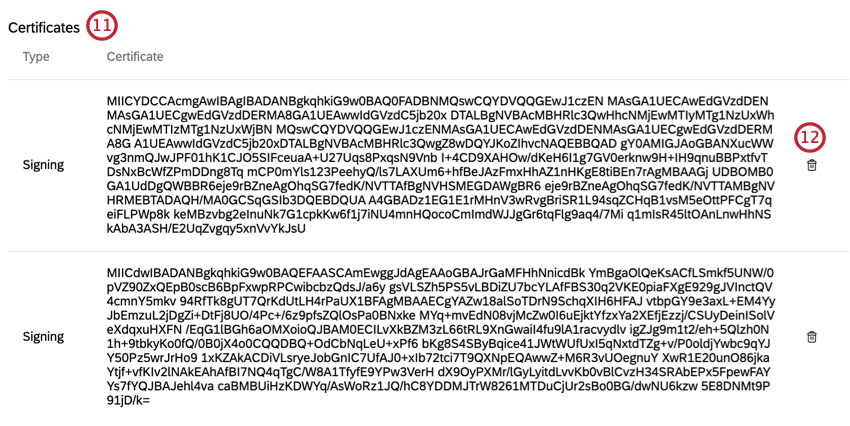

Zertifikate

Zertifikate werden zum Authentifizieren von SAML-Verbindungen verwendet. Qualtrics benötigt ein Zertifikat für die Anmeldung für die vom Dienstleister ausgehenden Anmeldungen. Sie finden dieses Zertifikat in Ihren IdP-Metadaten. Falls Sie nur vom IdP ausgehende Anmeldungen verwenden werden, ist kein Zertifikat für die Anmeldung erforderlich.

So fügen Sie ein neues Zertifikat hinzu:

- Wählen Sie unter Zertifikatstyp die Option Anmeldung.

- Fügen Sie den Schlüssel unter Zertifikat ein.

- Klicken Sie auf Zertifikat hinzufügen.

Sie können mehrere Zertifikate für die Anmeldung hinzufügen.

Sie können Zertifikate löschen, indem Sie auf das Papierkorbsymbol rechts neben einem Zertifikat klicken.

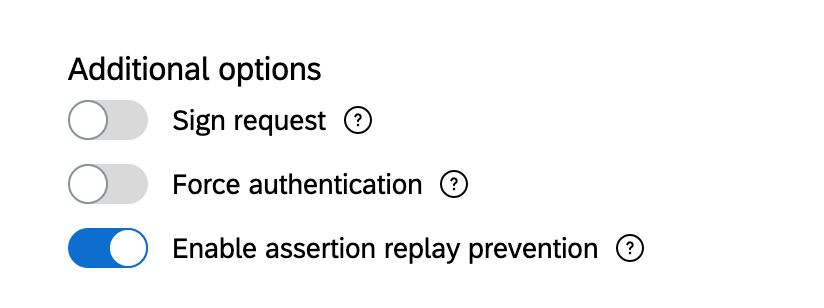

Weitere Optionen

Die folgenden Einstellungen sind optional. Lesen Sie die Beschreibungen sorgfältig durch, bevor Sie diese Einstellungen aktivieren oder deaktivieren.

- Signaturanforderung: Aktivieren Sie diese Einstellung, falls eine Ihrer Bindungen eine AuthN-Anforderung verendet, die von uns signiert werden muss. Um zu gewährleisten, dass die Anfrage von Qualtrics kam und nicht von jemanden, der die Nachricht möglicherweise abgefangen hat, signieren wir die an den Identitätsanbieter gesendete Anfrage.

- Authentifizierung erzwingen: Mit dieser Option sorgt Qualtrics dafür, dass Ihr IdP eine Authentifizierung von den Benutzern verlangt, auch wenn eine aktive Sitzung existiert. Diese Option funktioniert nur, wenn Ihr IdP diese Art von Einstellung unterstützt.

- Assertion-Replay-Verhinderung aktivieren: Mit dieser Option verwendet Qualtrics bereits angezeigte Assertions nicht wieder, um potenzielle SAML-Replay-Angriffe zu verhindern. Wir empfehlen, diese Option zu aktivieren.

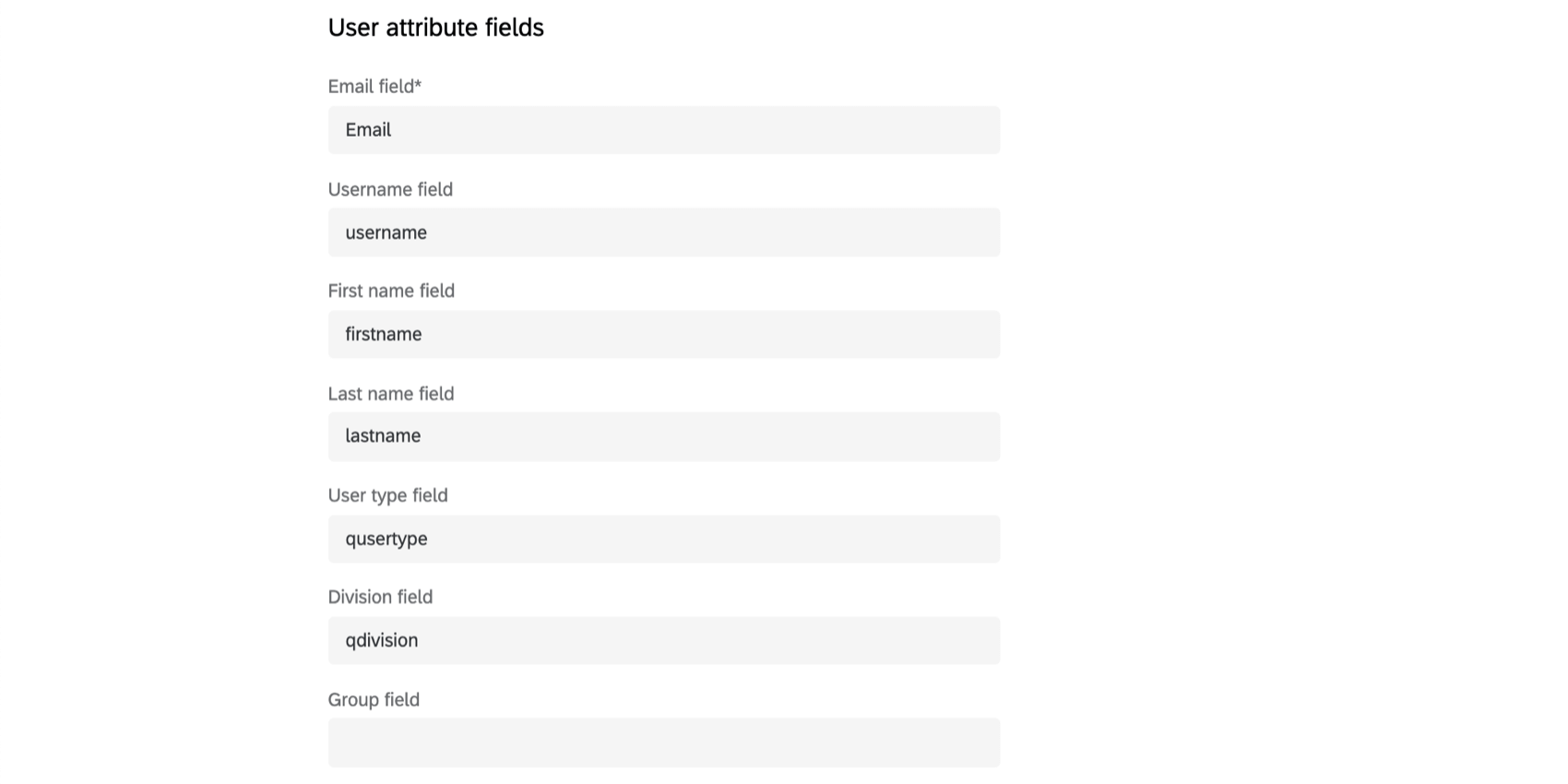

Benutzerattributfelder

In diesem Teilbereich geben Sie die Namen der Attribute ein, die Sie beim SAML-Austausch senden werden. Das einzige Pflichtfeld ist die E-Mail-Adresse, aber wir empfehlen dringend, Felder für Vor- und Nachnamen sowie für Benutzernamen hinzuzufügen, um das Benutzerprofil in Qualtrics auszufüllen. Die Felder „Benutzertyp“, „Abteilung“ und „Gruppe“ sind optionale Felder und können für die Rollenzuordnung (EN) verwendet werden.

Alle Attributnamen unterscheiden zwischen Groß- und Kleinschreibung und müssen genau so angegeben werden, wie sie im „Attribute Statement“-Abschnitt in Ihrer SAML-Antwort erscheinen. Qualtrics kann das Feld „NameID“ in Ihrer SAML-Antwort nicht für die Authentifizierung verwenden.

- Feld „E-Mail“: Der Name des Feldes, das die E-Mail-Adressen der Benutzer enthält. Dies ist ein Pflichtfeld.

- Feld „Benutzername“: Dieses Feld enthält die Benutzernamen, falls sich diese von den E-Mail-Adressen unterscheiden sollen. Dieses Feld ist optional. Standardmäßig wird das Feld „E-Mail“ verwendet, wenn Sie nichts angeben.

Tipp: Es ist empfehlenswert, ein eindeutiges, unveränderliches Feld für den Benutzernamen zu verwenden. Dabei kann es sich um eine E-Mail-Adresse oder eine eindeutige ID wie eine Mitarbeiter-ID handeln.

- Feld „Vorname“: Die Vornamen der Benutzer. Standardmäßig wird die E-Mail-Adresse verwendet, wenn nichts angegeben wird.

- Feld „Nachname“: Die Nachnamen der Benutzer. Standardmäßig wird die E-Mail-Adresse verwendet, wenn nichts angegeben wird.

- Feld „Benutzertyp“: Sie können festlegen, dass die Benutzer einem bestimmten Benutzertyp (EN) zugewiesen werden, wenn sie sich zum ersten Mal bei Qualtrics anmelden. Weitere Informationen finden Sie unter Zuweisen von Benutzerberechtigungen (EN).

Tipp: Wenn Sie nichts angeben, werden alle Benutzer standardmäßig dem Standardbenutzertyp für Ihre Instanz zugewiesen (EN).

- Feld „Abteilung“: Sie können festlegen, dass die Benutzer einer bestimmten Abteilung (EN) zugewiesen werden, wenn sie sich zum ersten Mal bei Qualtrics anmelden. Weitere Informationen finden Sie unter Zuweisen von Benutzerberechtigungen (EN).

- Feld „Gruppe“: Sie können festlegen, dass die Benutzer einer bestimmten Gruppe (EN) zugewiesen werden, wenn sie sich zum ersten Mal bei Qualtrics anmelden. Wenn Sie dieses Feld leer lassen, werden die Benutzer keinen Gruppen zugewiesen. Weitere Informationen finden Sie unter Zuweisen von Benutzerberechtigungen (EN).

Nachdem Sie diese Attributnamen eingegeben haben, können Sie den Rest der Zuordnung im nächsten Teilbereich Zuordnungsoptionen konfigurieren.

Tipp: Der Attributname kann sogar als URL angezeigt werden. Dies kommt häufig im Fall von ADFS und Azure IdPs vor und sieht wie folgt aus:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressÜberprüfen Sie die SAML-Antwort, um sich zu vergewissern, wie das Attribut aufgelistet wird.

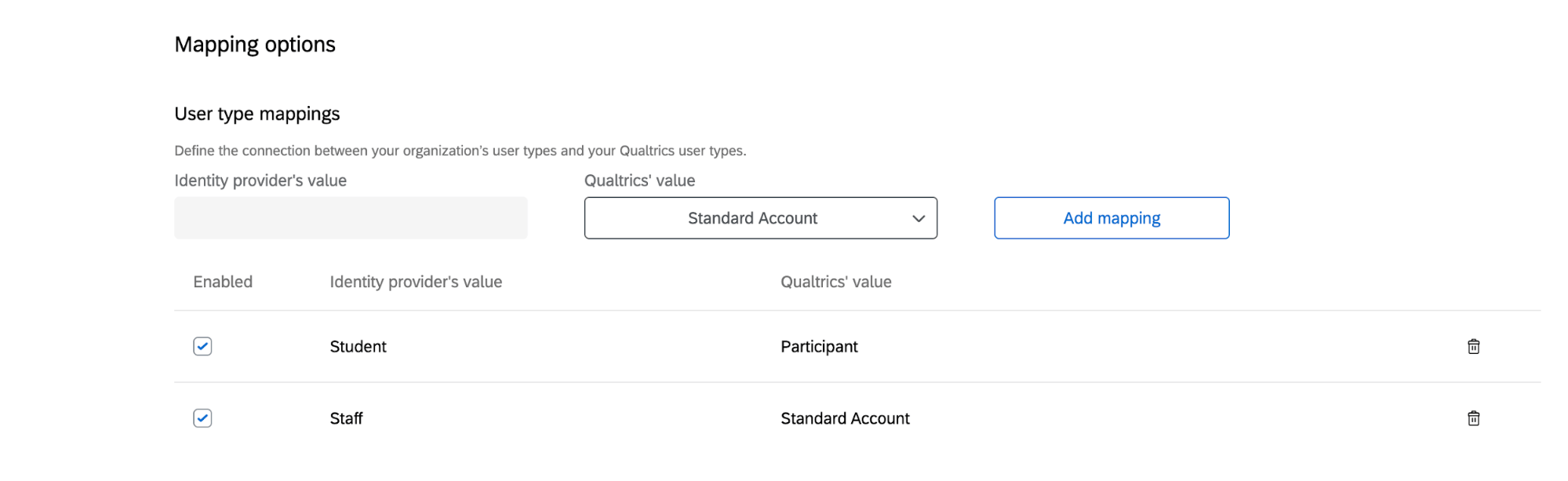

Zuordnungsoptionen

Wenn Sie angegeben haben, dass Sie Benutzertypen, Gruppen oder Abteilungen festlegen möchten, müssen Sie die Attributwerte zu den vorhandenen Feldern in Qualtrics zuordnen. Dort geben Sie an, welche Werte welchen Benutzertypen, Gruppen oder Abteilungen in Qualtrics entsprechen.

Geben Sie unter „Wert des Identitätsanbieters“ den Wert so ein, wie er in Ihrer SAML-Antwort erscheint. Wählen Sie unter „Wert von Qualtrics“ den entsprechenden Wert für Typ, Gruppe oder Abteilung aus. Klicken Sie dann auf Zuordnung hinzufügen. Führen Sie diese Schritte für alle Werte aus, die Ihr Identitätsanbieter definiert hat.

Wählen Sie „Benutzertyp validieren“ aus, um nur den zugeordneten Benutzertypen Zugriff auf die Plattform zu erteilen. Dies bedeutet, dass jedes Mal, wenn ein Benutzer versucht, sich über SSO bei Qualtrics anzumelden, das System die Werte evaluiert, die für das Attribut übergeben wurden, um sicherzustellen, dass mindestens ein Wert in den Zuordnungsbedingungen des Benutzertyps berücksichtigt wird.

Falls Sie keine Benutzertypen, Abteilungen oder Gruppen zuordnen, wird allen Benutzertypen der standardmäßige Benutzertyp mit Selbstregistrierung zugewiesen, den Sie in Ihrem Admin-Reiter unter Benutzertypen (EN) ausgewählt haben.

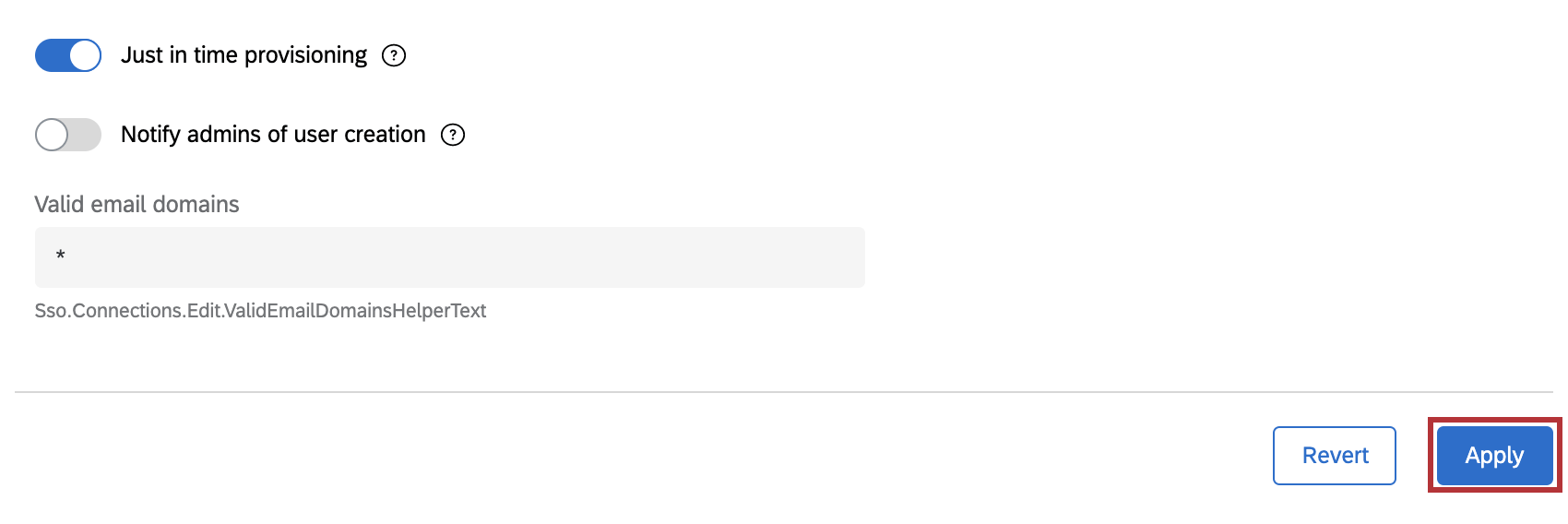

Benutzerbereitstellungsoptionen

- Just-in-Time-Bereitstellung: Wenn ein Benutzer, der in Qualtrics nicht existiert, sich mit einer genehmigten E-Mail-Domäne erfolgreich per SSO anmeldet, wird ein neuer Benutzer erstellt.

- Administratoren über Benutzererstellung benachrichtigen: Bestimmte Administratoren werden benachrichtigt, wenn ein Benutzer in ihrer Qualtrics-Instanz erstellt wird. Unter E-Mail-Benachrichtigung zur Selbstregistrierung (EN) können Sie festlegen, wer diese Benachrichtigung erhalten soll.

- Gültige E-Mail-Domänen: Geben Sie die E-Mail-Domänen ein, die verwendet werden können, um ein Qualtrics-Benutzerkonto unter Ihrer Lizenz zu registrieren. Der Standardwert ist ein Sternchen (*) und bedeutet, dass alle Domänen für die Registrierung verwendet werden können. Geben Sie mehrere Domänen mit Komma getrennt an.

Tipp: Diese Liste wirkt sich nur auf die SSO-Registrierung aus. Sie hat keinen Einfluss auf andere gültige E-Mail-Domänen (EN), die in den Instanzeinstellungen gespeichert sind.

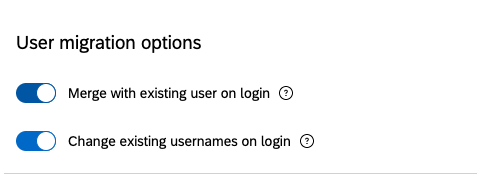

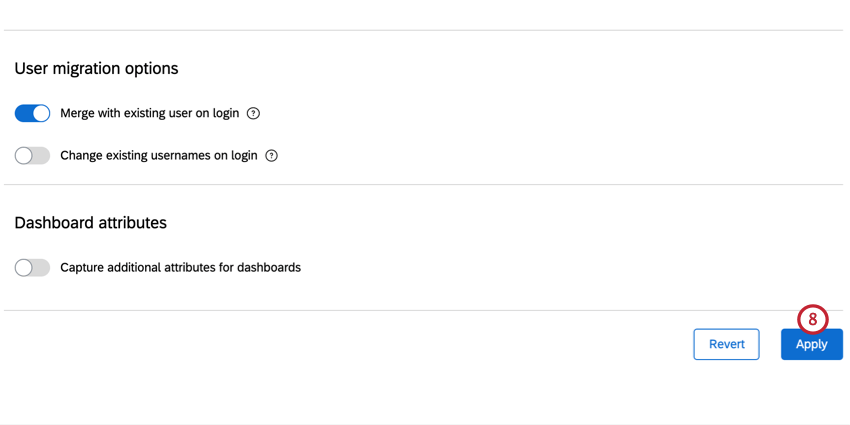

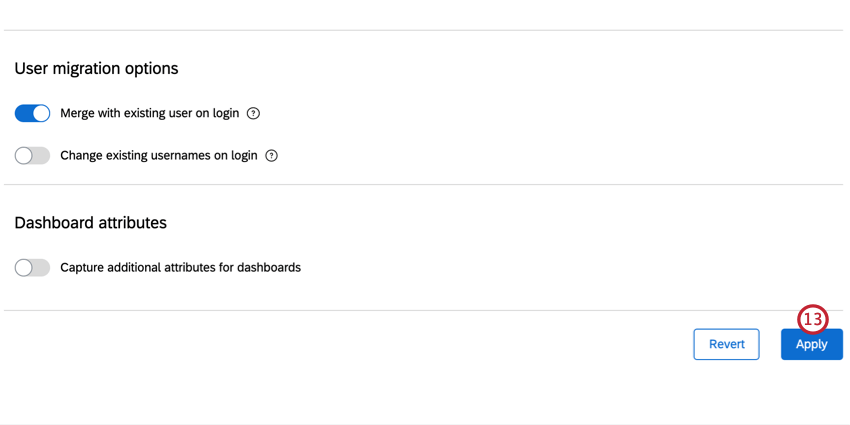

Benutzermigrationsoptionen

Nachdem Sie Ihre neue SSO-Verbindung getestet und aktiviert haben, müssen Sie unter Umständen die Benutzernamen aller vorhandenen Benutzer in Ihrer Lizenz aktualisieren. Wenn sich die Benutzer mit SSO anmelden, überprüft Qualtrics mit dem Attribut, das Sie als Feld „Benutzername“ angegeben haben, ob die Benutzer bereits ein Benutzerkonto haben. Um sicherzustellen, dass die SSO-Anmeldung mit dem korrekten vorhandenen Benutzerkonto übereinstimmt, muss der Benutzername im Admin-Reiter im folgenden Format angezeigt werden.

Value_of_Username_field_attribute#organizationIDSie können die Benutzernamen mit den folgenden fünf Methoden auf dieses Format aktualisieren:

Methode 1: Hinzufügen von #Organisations-ID zu vorhandenen Benutzernamen

Falls Sie nur #Organisations-ID an das Ende der vorhandenen Benutzernamen anfügen möchten, können Sie die Option Vorhandene Benutzernamen bei Anmeldung ändern aktivieren. Wenn sich ein Benutzer zum ersten Mal mit SSO anmeldet, wird #Organisations-ID automatisch an seinen Benutzernamen angefügt.

Methode 2: Just-in-Time-Bereitstellung

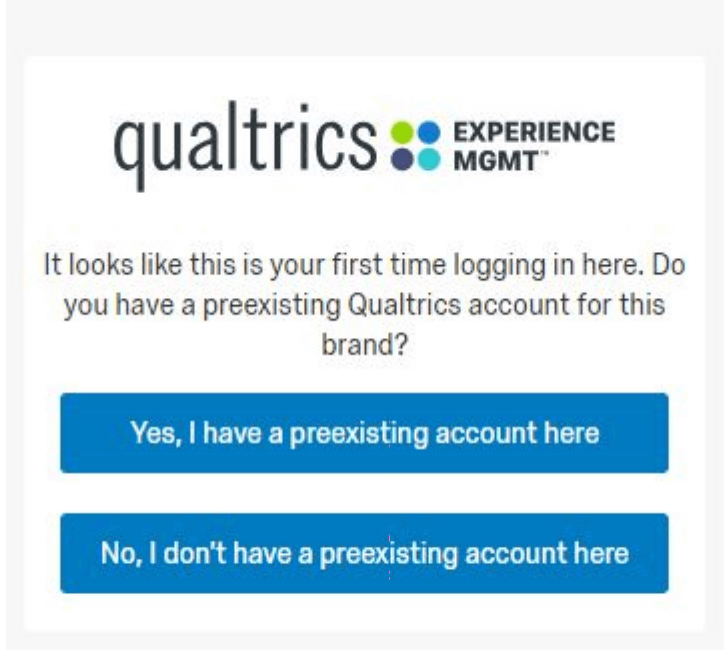

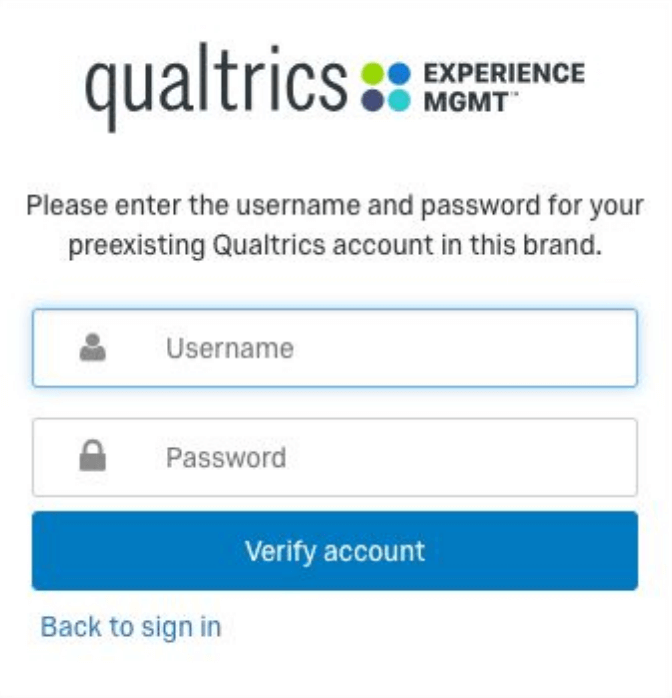

Falls Sie die Just-in-Time-Bereitstellung in den Benutzerbereitstellungsoptionen aktiviert haben, können Sie die Option Beim Anmelden mit vorhandenem Benutzer zusammenführen aktivieren. Wenn die folgenden Bedingungen erfüllt sind, wird dem Benutzer der folgende Bildschirm angezeigt:

- Es existiert noch kein Benutzerkonto in der Instanz mit einem Benutzernamen, der mit dem SSO-Benutzernamen des Benutzers übereinstimmt.

- Der Benutzer meldet sich zum ersten Mal an, nachdem SSO für die Instanz aktiviert wurde.

- Falls der Benutzer bereits ein Qualtrics-Benutzerkonto in der Instanz hat, wählt er Ja, ich habe hier bereits ein bestehendes Benutzerkonto aus. Anschließend kann der Benutzer seine Anmeldeinformationen für das Qualtrics-Benutzerkonto eingeben und auf Konto verifizieren klicken. Daraufhin wird der vorhandene Qualtrics-Benutzername geändert und an den SSO-Benutzernamen angepasst, der bei der Anmeldung übergeben wurde. Anschließend wird dieser Bildschirm dem Benutzer nicht mehr angezeigt:

- Falls der Benutzer noch kein Qualtrics-Benutzerkonto in der Instanz hat, wählt er Nein, ich habe hier kein bereits bestehendes Konto aus. Anschließend klickt der Benutzer auf Anmelden, wenn er dazu aufgefordert wird. Daraufhin wird ein Qualtrics-Benutzerkonto mit dem SSO-Benutzernamen erstellt, der bei der Anmeldung übergeben wurde. Anschließend wird dieser Bildschirm dem Benutzer nicht mehr angezeigt.

Methode 3: Kleine Anzahl an Benutzern

Falls Sie nur eine kleine Anzahl an vorhandenen Benutzern haben, können Sie die Benutzernamen manuell auf der Administration (EN)-Seite aktualisieren.

Methode 4: Große Anzahl an Benutzern

Falls Sie eine große Anzahl an vorhandenen Benutzern haben und die API für Ihre Lizenz aktiviert ist, können Sie die Benutzernamen mit unserer öffentlichen API (EN) aktualisieren.

Methode 5: Employee Experience-Lizenz

Falls Sie die Employee Experience-Plattform nutzen, können Sie die Benutzernamen mit der Datei-Upload-Funktion (EN) aktualisieren.

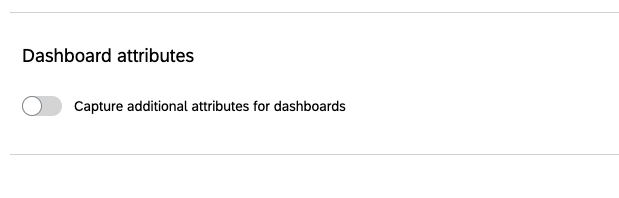

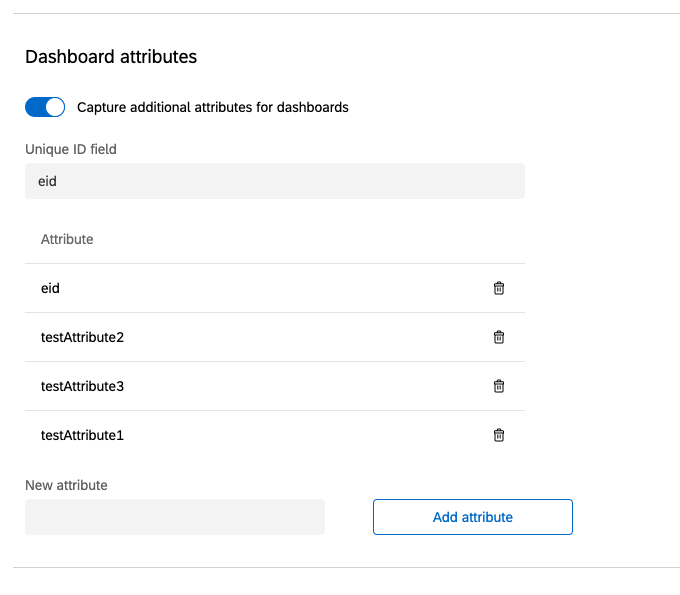

Dashboard-Attribute

Falls Ihre Lizenz CX-Dashboards (EN) oder eines unserer Employee Experience (EN)-Produkte enthält, können Sie unter Umständen neben den im Teilbereich „Benutzerattribute“ definierten Attribute noch weitere Attribute übergeben. Für CX-Dashboards können diese zusätzlichen Attribute verwendet werden, um den Benutzern bei der SSO-Authentifizierung automatisch Rollen zuzuweisen (EN). Für unsere Employee Experience-Produkte können Sie nur ein zusätzliches Attribut mit dem Namen Eindeutige ID (EN) erfassen. Dieses Feld ist für alle Teilnehmer erforderlich und kann bei der SSO-Authentifizierung oder über die Datei-Upload-Funktion (EN) zugewiesen werden.

Aktivieren Sie die Option Zusätzliche Attribute für Dashboards erfassen, um zusätzliche Attribute hinzuzufügen.

Wenn Sie diese Option aktivieren, können Sie die gewünschten Attributnamen genau so angeben, wie sie im „Attribute Statement“-Abschnitt in Ihrer SAML-Antwort (EN) erscheinen.

Änderungen übernehmen und rückgängig machen

Klicken Sie auf Übernehmen, um Ihre Änderungen zu speichern.

Klicken Sie auf Zurücksetzen, falls Sie die Änderungen auf dem Bildschirm auf die zuletzt gespeicherte Version zurücksetzen möchten, anstatt sie anzuwenden.

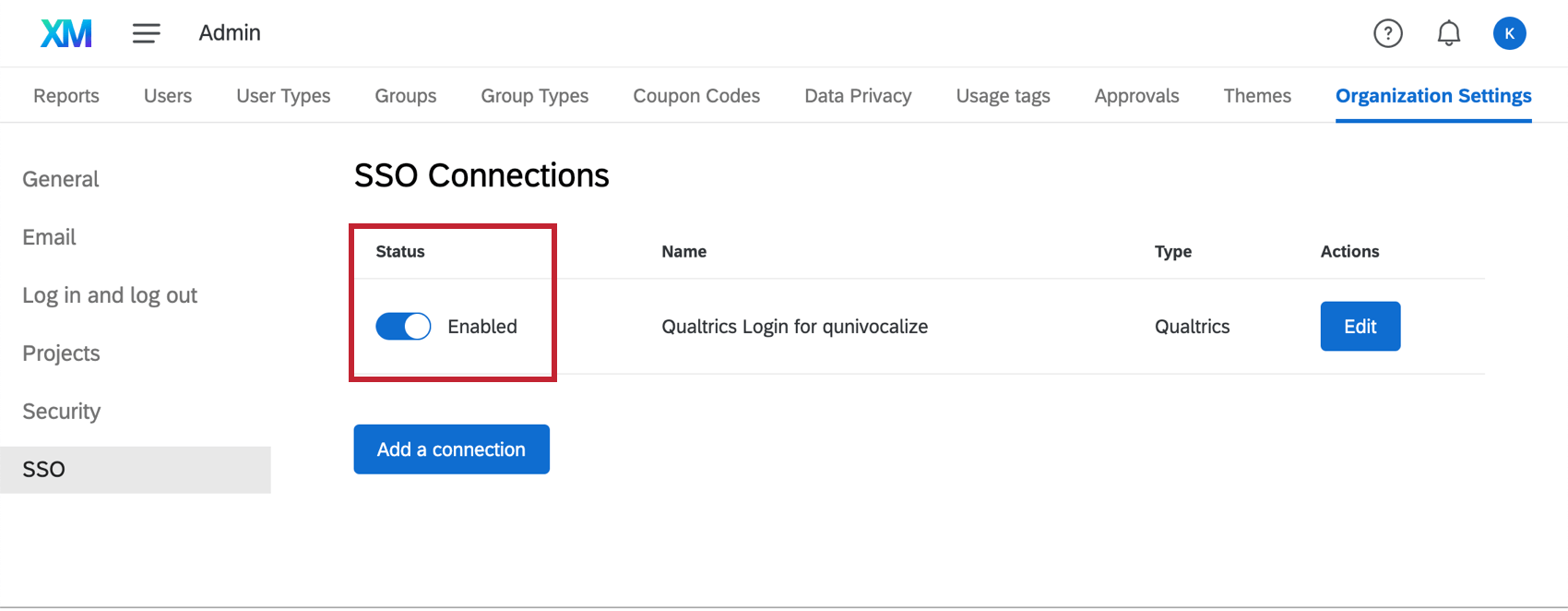

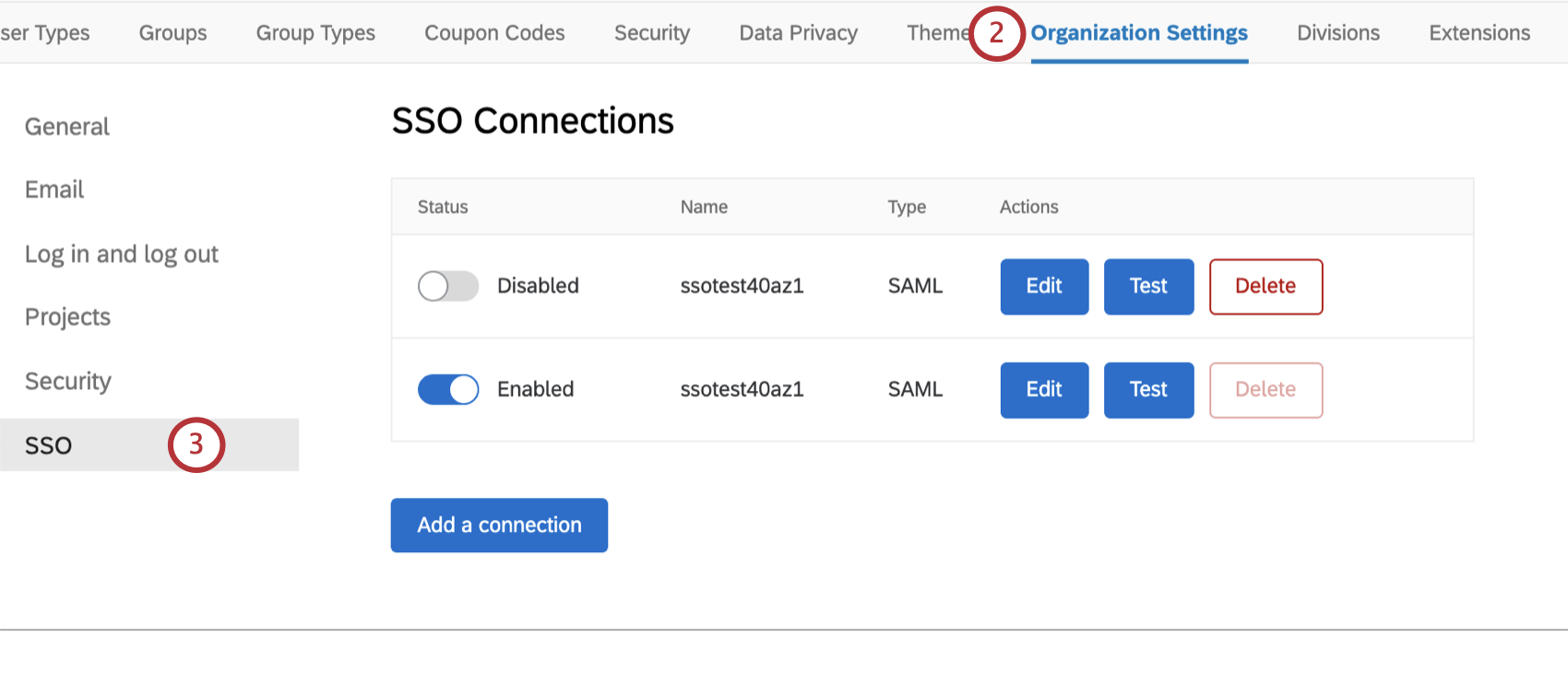

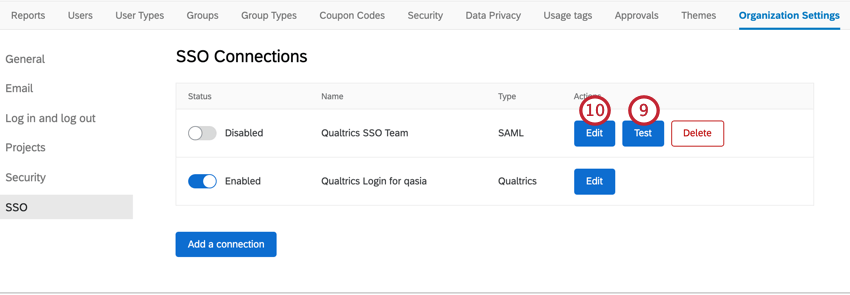

Aktivieren und Deaktivieren von SSO-Verbindungen

Wenn Sie eine Verbindung zum ersten Mal hinzufügen, wird sie standardmäßig deaktiviert. Wenn Sie eine SSO-Verbindung aktivieren, bedeutet dies, dass die SSO-Anmeldung in Ihrer Lizenz für die gesamte Benutzerbasis aktiv ist.

Außerdem wird eine Verbindung mit der Beschriftung Qualtrics-Anmeldung für [Ihre Organisations-ID] angezeigt. Wenn Sie diese Verbindung deaktivieren, müssen sich alle Benutzer mit SSO anmelden und können sich nicht mehr mit ihrem Qualtrics-Benutzernamen und ihrem Passwort anmelden. Sie können diese Verbindung sowie eine zusätzliche SSO-Verbindung gleichzeitig aktivieren.

Ihre Organisations-URL (https://OrganizationID.qualtrics.com) führt jetzt zu der vom Dienstleister ausgehenden SSO-Anmeldung. Für das Benutzererlebnis kommt eines der folgenden zwei Szenarien zum Einsatz:

Benutzererlebnis, wenn Sie nur SSO-Anmeldungen erlauben

Wenn Sie nur SSO-Anmeldungen erlauben, gelangen die Benutzer zu ihrer Organisations-URL und werden automatisch durch Ihren SSO-Authentifizierungsfluss weitergeleitet.

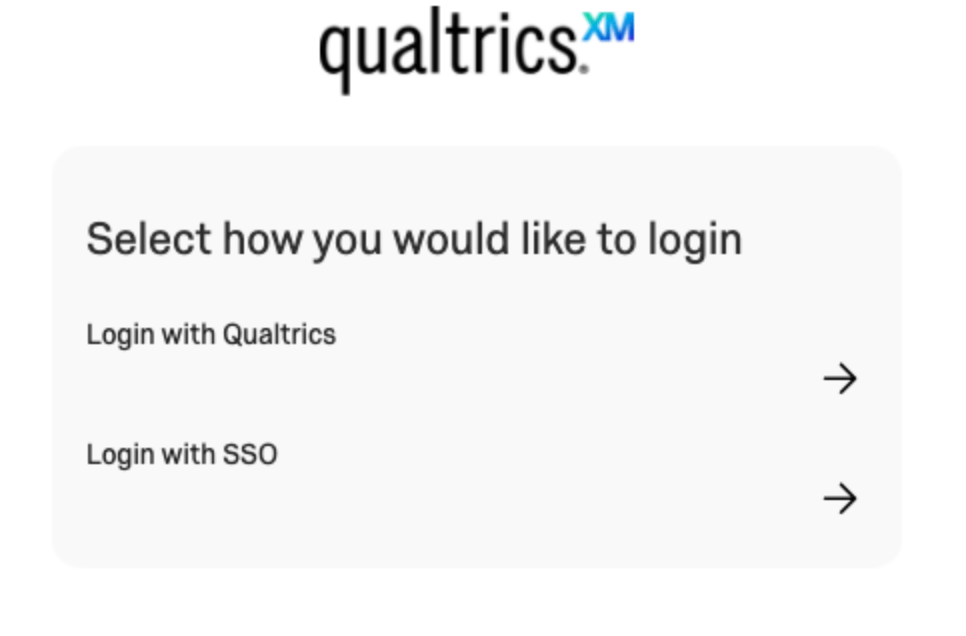

Benutzererlebnis, wenn Sie SSO- und Qualtrics-Anmeldeinformationen erlauben

Wenn Sie es Ihren Benutzern erlauben, sich entweder mit SSO oder mit ihren Qualtrics-Anmeldeinformationen anzumelden, können Sie die Benutzer zu einer Landingpage weiterleiten, auf der die beiden Optionen angeboten werden. Die Benutzer wählen Anmelden mit Qualtrics aus, um zur Qualtrics-Anmeldeseite zu gelangen. Die Benutzer wählen Anmelden mit SSO aus, um zu Ihrer SSO-Anmeldeseite zu gelangen.

So aktivieren Sie diese Landingpage:

- Suchen Sie die Verbindung mit dem Namen Qualtrics-Anmeldung für [Ihre Organisations-ID].

- Wählen Sie Bearbeiten aus.

- Wählen Sie die Option mit der Beschriftung Verbindung auf Organisations-URL aktivieren.

Wenn Sie diese Option nicht auswählen, leitet Ihre Organisations-URL die Benutzer zu Ihrem SSO-Authentifizierungsfluss weiter. Benutzer, die sich ohne SSO anmelden, verwenden einen der folgenden Links:

- Für FedRAMP-Benutzer: https://gov1.qualtrics.com

- Für alle anderen Benutzer: https://qualtrics.com/login

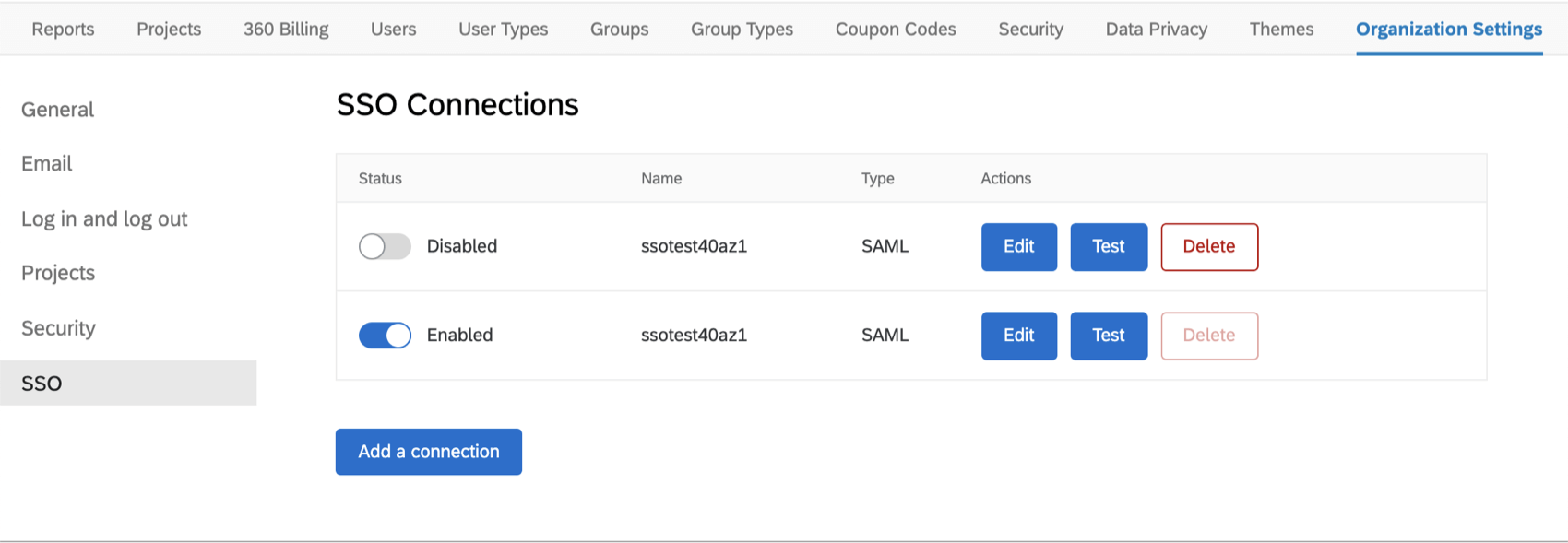

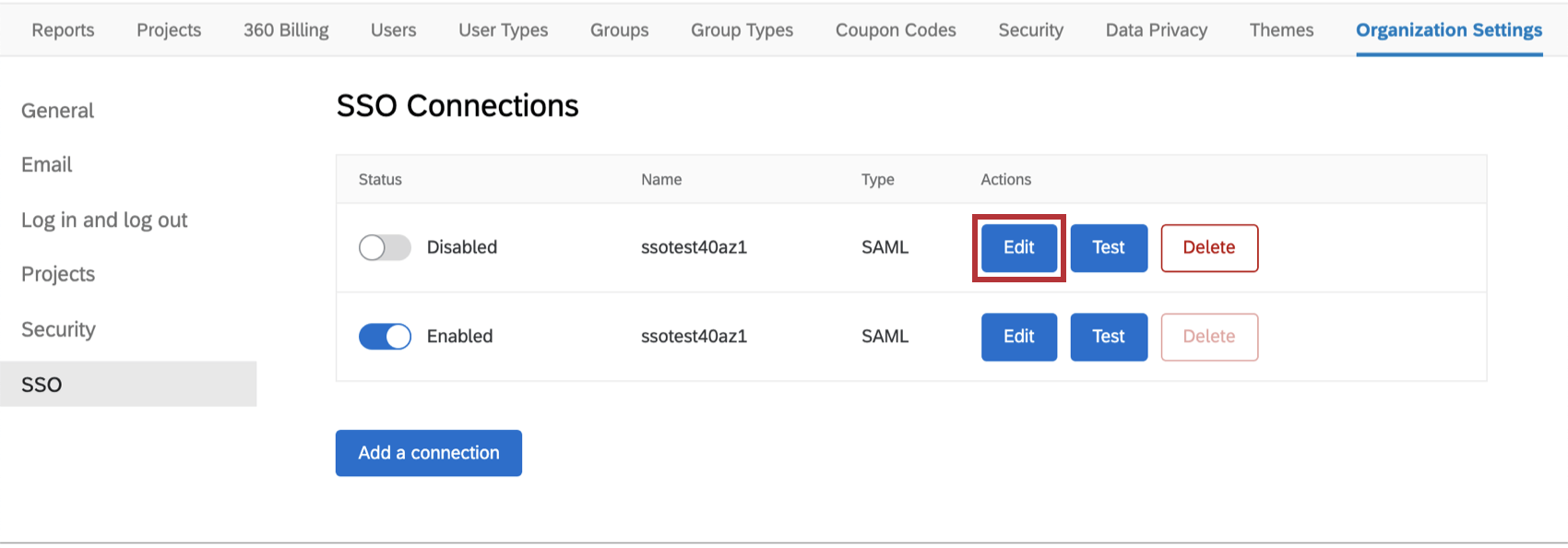

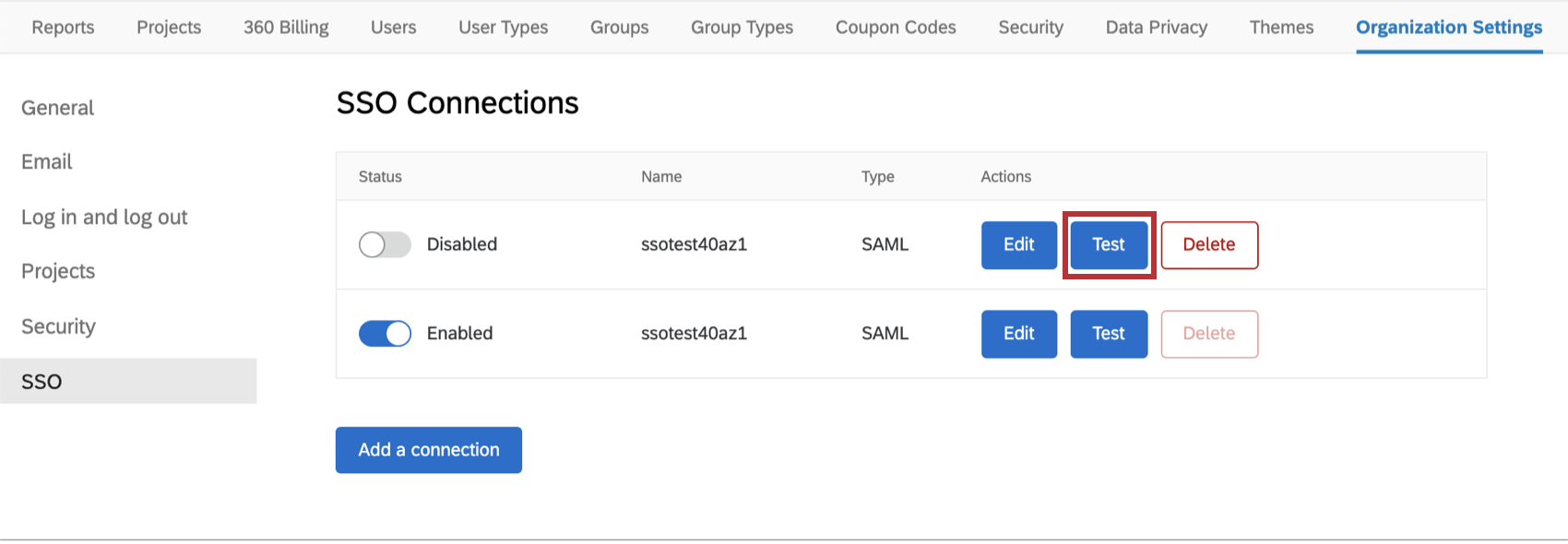

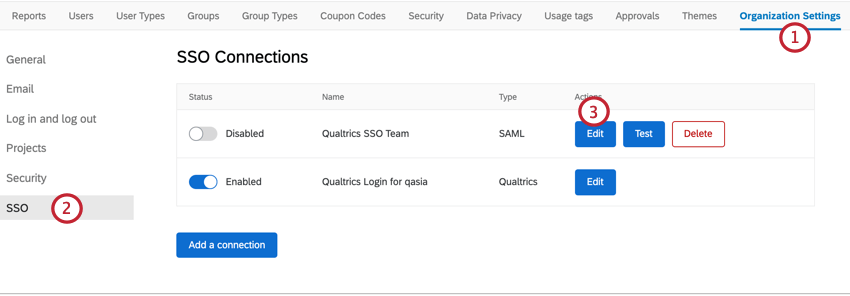

Verwalten bestehender Verbindungen

Im SSO-Teilbereich auf dem Organisationseinstellungen-Reiter finden Sie eine Zusammenfassung aller Verbindungen, die in Ihrer Lizenz eingerichtet wurden. Dort können Sie neue Verbindungen hinzufügen, vorhandene Verbindungen löschen, deaktivieren oder bearbeiten und Verbindungen bei der Einrichtung testen (EN).

Aktivieren oder deaktivieren einer Verbindung

Unter Status können Sie die Verbindung aktivieren bzw. deaktivieren. Wichtige Details und Warnungen finden Sie unter Aktivieren und Deaktivieren von SSO-Verbindungen (EN).

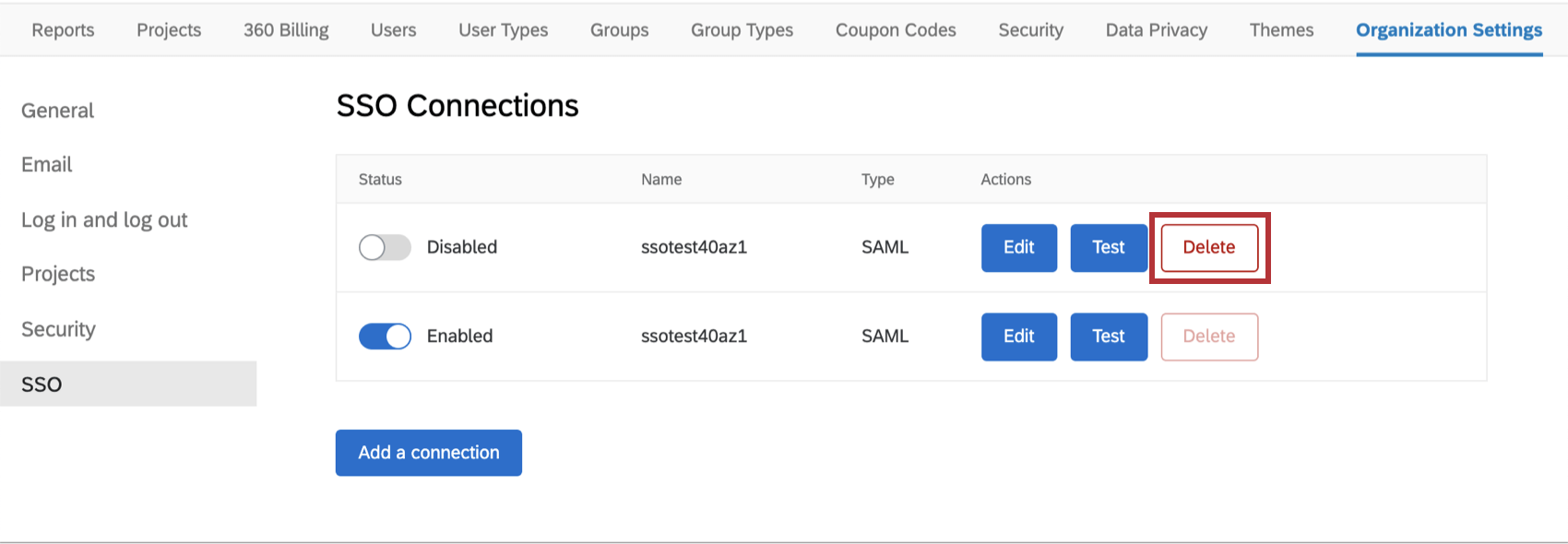

Löschen einer Verbindung

Wenn Sie auf Löschen klicken, wird die Verbindung dauerhaft gelöscht.

Nach dem Anklicken der Schaltfläche wird ein Modul mit einem Warnhinweis geöffnet. Klicken Sie in diesem Modul auf Löschen, um den Vorgang zu bestätigen.

Bearbeiten einer Verbindung

Mit der Bearbeiten-Schaltfläche können Sie sämtliche Einstellungen der Verbindung (EN) anpassen.

Dienstanbietermetadaten herunterladen

Nachdem Sie eine SSO-Verbindung zum ersten Mal gespeichert haben, wird unter SSO-Verbindung bearbeiten (EN) in den Dienstanbietereinstellungen eine neue Option angezeigt.

Klicken Sie auf Dienstanbietermetadaten herunterladen, um einen neuen Reiter mit sämtlichen Dienstanbietermetadaten zu öffnen.

Zertifikataustausch

Zertifikate laufen in bestimmten Abständen ab. Stimmen Sie sich daher mit Ihrem IT-Team ab, um sicherzustellen, dass die für Qualtrics-Anmeldungen verwendeten Zertifikate aktualisiert werden. Gemeinsam mit Ihrem IT-Team können Sie ein neues Zertifikat hinzufügen, bevor das vorherige Zertifikat abläuft, und die Verbindung testen, um sicherzustellen, dass die Aktualisierung erfolgreich ist.

- Öffnen Sie die Organisationseinstellungen im Administratorbereich.

- Navigieren Sie zu SSO.

- Klicken Sie auf Bearbeiten neben der SSO-Verbindung, deren Zertifikat Sie austauschen möchten.

- Blättern Sie nach unten zum Zertifikate-Teilbereich.

- Wählen Sie Anmeldung als Zertifikatstyp aus.

- Fügen Sie Ihr neues Zertifikat in das Feld Zertifikat ein.

- Klicken Sie auf Zertifikat hinzufügen.

- Klicken Sie auf Übernehmen, um Ihre Änderungen zu speichern.

- Testen Sie die Verbindung, um sicherzustellen, dass das Zertifikat korrekt ausgetauscht wurde.

- Klicken Sie auf Bearbeiten.

- Blättern Sie nach unten zum Zertifikate-Teilbereich.

- Klicken Sie auf das Papierkorbsymbol neben Ihrem alten Zertifikat, um es zu löschen.

Tipp: Falls Ihr Test vorhin fehlgeschlagen ist, löschen Sie stattdessen Ihr neu hinzugefügtes Zertifikat und überprüfen Sie es, bevor Sie die oben aufgeführten Schritte wiederholen, um es erneut hinzuzufügen.

- Klicken Sie abschließend auf Übernehmen.

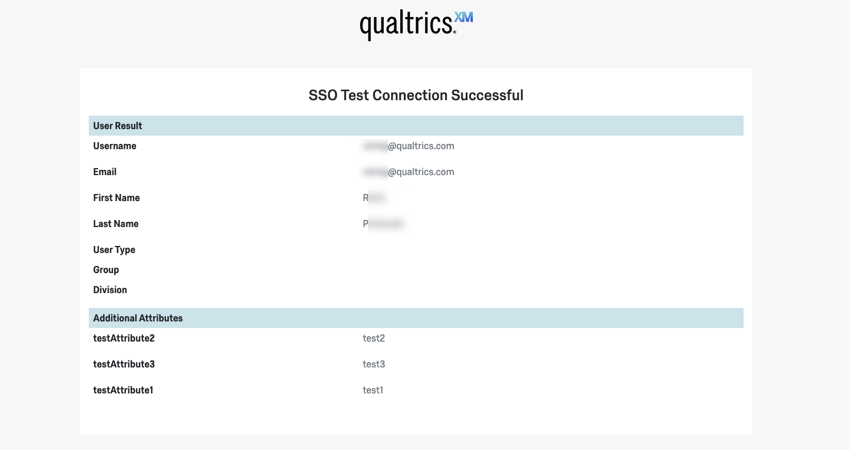

Testen einer Verbindung

Nach dem Einrichten können Sie Ihre SSO-Verbindung testen, um sicherzustellen, dass alles wie gewünscht funktioniert. Klicken Sie auf Test neben einer Verbindung, um anzufangen.

Ein neuer Reiter wird in Ihrem Browser geöffnet, und Sie werden zu Ihrem IdP weitergeleitet, um sich zu authentifizieren. Nach der erfolgreichen Anmeldung werden Sie zu einer Seite mit den Attributen und Werten weitergeleitet, die wir beim SAML-Austausch von Ihrem IdP erfasst haben.

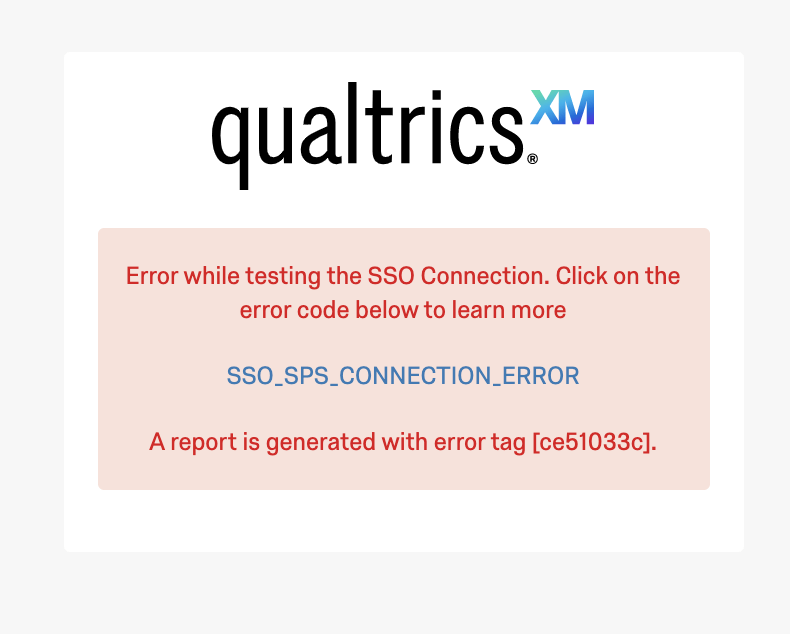

Falls die Anmeldung fehlschlägt, wird eine Fehlermeldung angezeigt. Im Teilbereich Fehlerbehebung finden Sie allgemeine Hinweise zur Fehlerbehebung.

Fehlerbehebung

Falls beim Testen einer Verbindung eine Fehlermeldung angezeigt wird, klicken Sie auf den Code oder sehen Sie sich die folgende Liste an, um mehr über den Fehler und mögliche Ursachen herauszufinden.

Falls Sie das Problem nicht beheben können, melden Sie sich beim Support-Portal an, um Hilfe zu erhalten. Unser SSO-Team benötigt den Fehlercode und die SAML-Antwort von Ihrer Anmeldung.

Fehlercodes

- SSO_UNKNOWN_ERROR: Unbekannter Fehler. Versuchen Sie erneut, sich anzumelden, oder wenden Sie sich an den Support und geben Sie den generierten Fehlercode an.

- SSO_SPS_CONNECTION_ERROR: Fehler. Löschen Sie Ihre Cookies und Ihren Cache, und versuchen Sie erneut, sich anzumelden

- SSO_MISSING_USERNAME: Ein Feld für die Benutzername- oder E-Mail-Attribute wurde in der SSO-Antwort von Ihrem Server nicht gefunden. Dieses Attribut ist obligatorisch. Stellen Sie daher sicher, dass der „Attribute Statement“-Abschnitt in Ihrer SAML-Antwort (EN) ein Attribut enthält, das mit dem Benutzername-Feld in Ihren SSO-Verbindungseinstellungen übereinstimmt.

- SSO_SAML_MISSING_SSO_BINDING: Ihre SAML-Einstellungen enthalten keine Single-Sign-On-Bindungs-URL. Dieser Wert ist obligatorisch für vom Dienstleister ausgehende Anmeldungen. Überprüfen Sie Ihre SSO-Verbindungseinstellungen und versuchen Sie es erneut.

- SSO_SAML_INVALID_DECRYPTION_CERT: Beim Entschlüsseln der SAML-Antwort ist ein Fehler aufgetreten. Überprüfen Sie, ob das Verschlüsselungszertifikat in Ihrem Identitätsanbieter mit dem Verschlüsselungszertifikat in der Dienstanbietermetadatendatei übereinstimmt, die für Ihre Verbindung generiert wurde.

- SSO_SAML_INVALID_AUDIENCE_RESTRICTION: Die Zielgruppenbeschränkung in der SAML-Antwort (EN) enthielt einen Fehler. Überprüfen Sie, ob in Ihrem Identitätsanbieter der richtige Wert konfiguriert ist. Dieser Wert muss mit dem Assertion-Konsumierungsservice-Ort in der Dienstanbietermetadatendatei übereinstimmen, die für Ihre SSO-Verbindung generiert wurde.

- SSO_SAML_INVALID_RECIPIENT: Die Empfänger-URL in der SAML-Antwort (EN) enthielt einen Fehler. Überprüfen Sie, ob in Ihrem Identitätsanbieter der richtige Wert konfiguriert ist. Dieser Wert muss mit dem Assertion-Konsumierungsservice-Ort in der Dienstanbietermetadatendatei übereinstimmen, die für Ihre SSO-Verbindung generiert wurde.

- SSO_SAML_VALIDATION_ERROR: Beim Validieren der SAML-Antwort (EN) ist ein Fehler aufgetreten. Überprüfen Sie die Einstellungen in Ihrem Identitätsanbieter und in Ihrer Qualtrics SSO-Verbindungskonfiguration, und versuchen Sie es erneut.