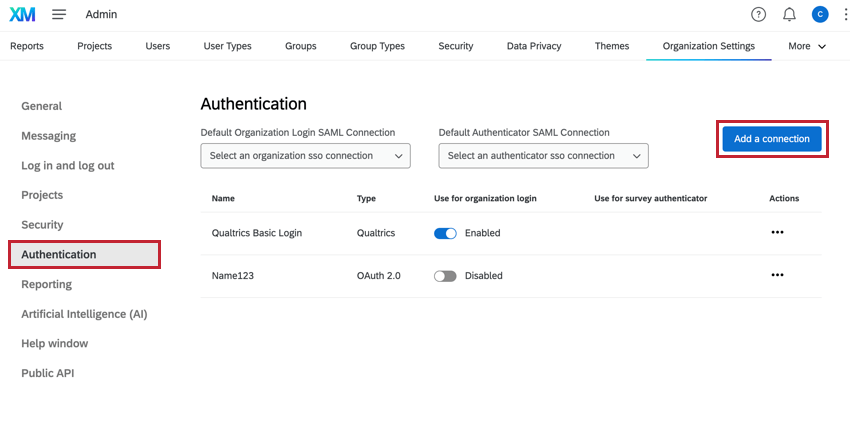

Adição de uma conexão SSO para uma Organização

Sobre a adição de uma conexão

Esta página explicará como conectar sua organização Qualtrics ao SSO SAML ou OAuth 2.0. Para começar, acesse a guia Authentication (Autenticação) nas Configurações Organização e selecione Add a connection (Adicionar uma conexão).

Somente os administradores Marca podem concluir essas etapas.

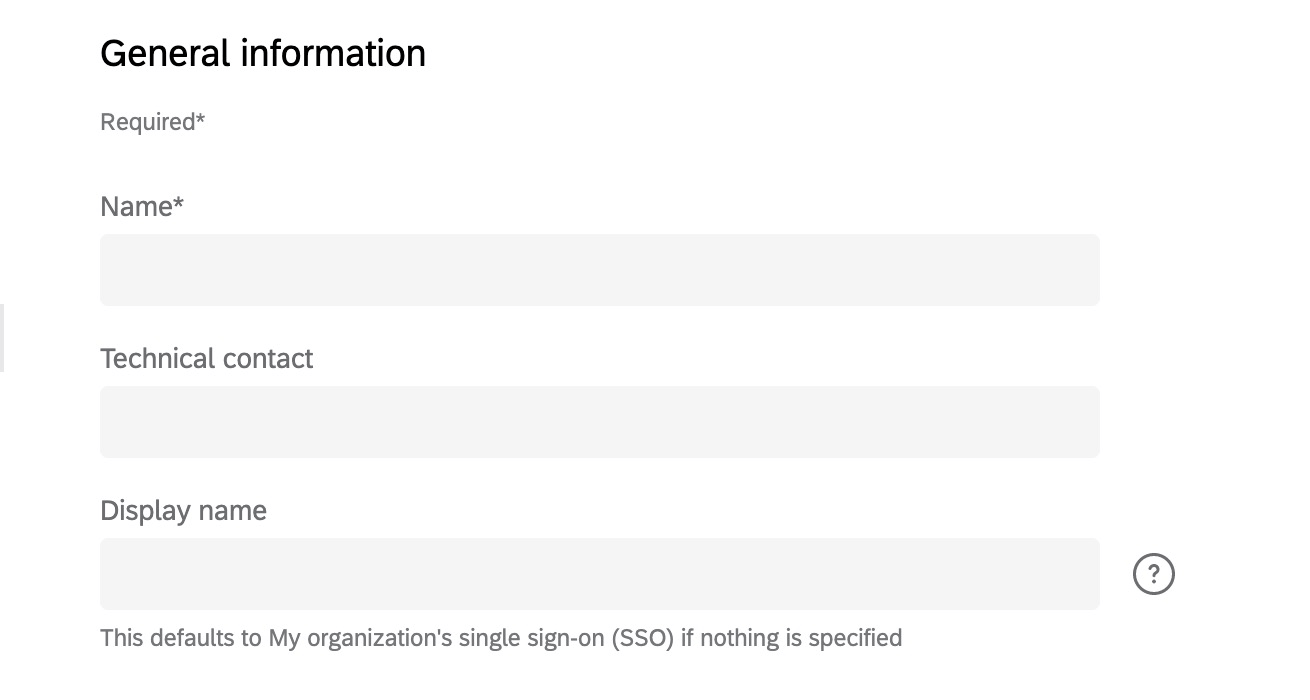

Informações gerais

- Name (Nome): Nomeie a conexão. Este é um campo obrigatório.

Qdica: esse nome aparece na guia SSO da configuração da Organização para que você possa distinguir as diferentes conexões que adicionou. Isso não aparecerá em sua página de login.

- Contato técnico: Adicione o endereço de e-mail de um contato técnico, que provavelmente será alguém da sua equipe de TI. Essa é a pessoa contato quem a Qualtrics pode entrar em contato se houver dúvidas técnicas ou atualizações relacionadas a essa conexão SSO. Esse campo é opcional, mas altamente recomendado.

- Nome de exibição: O nome de exibição é o que será exibido na página de login da sua organização quando os usuários forem solicitados a selecionar uma conexão SSO. Os nomes de exibição podem ter até 120 caracteres. Veja mais sobre isso em Ativação e desativação de conexões SSO.

Qdica: isso só pode ser aplicado a conexões SSO. O nome de exibição não pode ser alterado para o login padrão do Qualtrics.

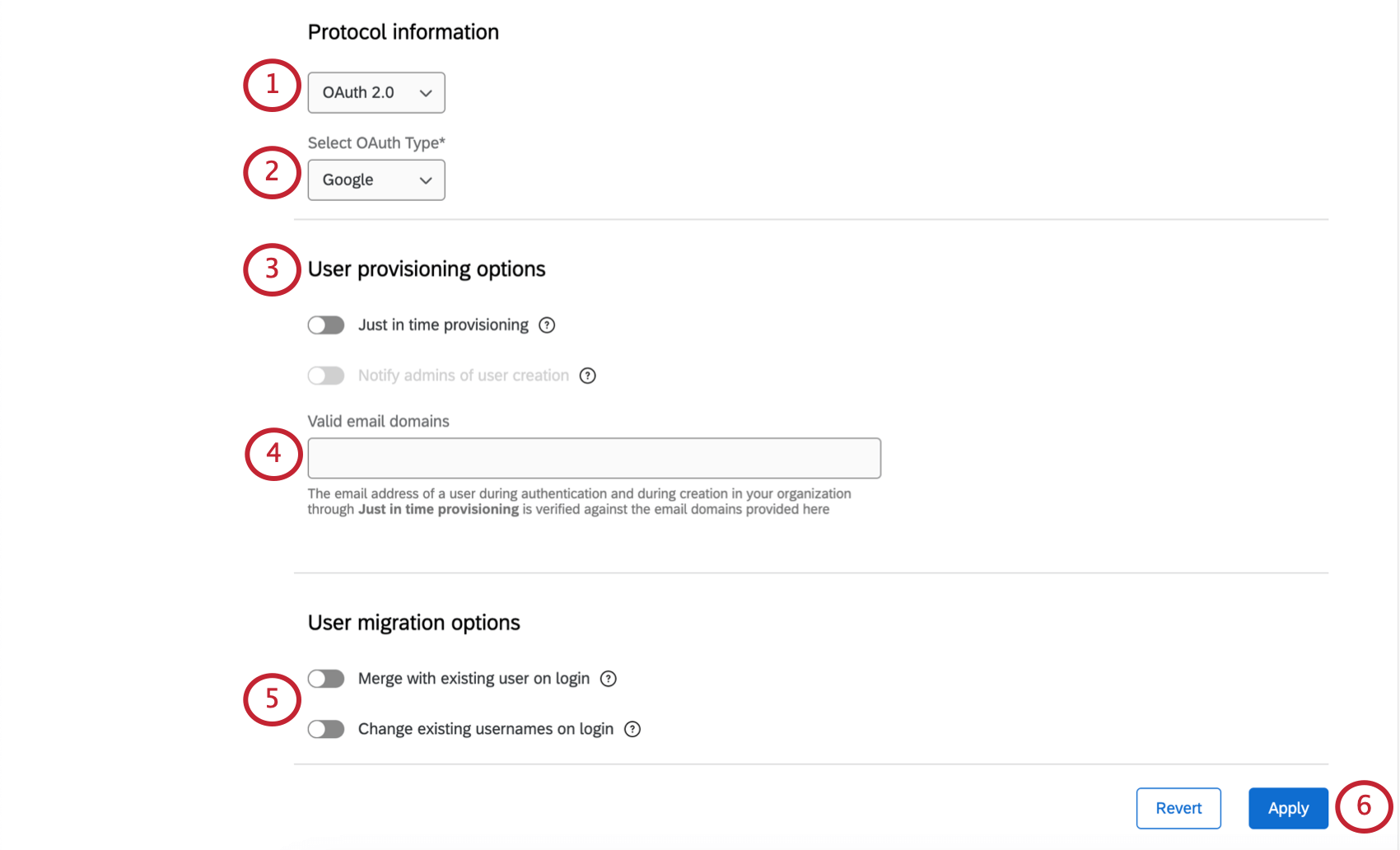

Configuração de uma conexão com o Google

Um tipo de OAuth 2.0 que você pode adicionar é uma conexão com o Google. Conectar sua organização ao Google SSO permitirá que os usuários se inscrevam ou façam login usando suas contas do Google.

- Em Informações do protocolo, selecione OAuth 2.0.

- Em Select OAUth Type, selecione Google.

- Configure as opções de provisionamento de usuários que deseja incluir.

- Em Valid email domains (Domínios de e-mail válidos), insira os domínios de e-mail que podem ser usados para se inscrever em uma conta Qualtrics sob sua licença. Se você adicionar um asterisco ( * ), qualquer domínio da sua organização poderá ser usado para se inscrever.

Exemplo: Barnaby trabalha na Tread, onde todos os funcionários têm um e-mail de colaborador personalizado, por exemplo, barnabys@treadmade.org. Seus domínios de e-mail válidos seriam treadmade.orgQdica: esse campo está vazio por padrão, portanto, certifique-se de adicionar um asterisco (*) ou os domínios do Gmail da sua empresa. Separe vários domínios com vírgulas.

- Configure as opções de migração do usuário.

- Aplicar suas alterações.

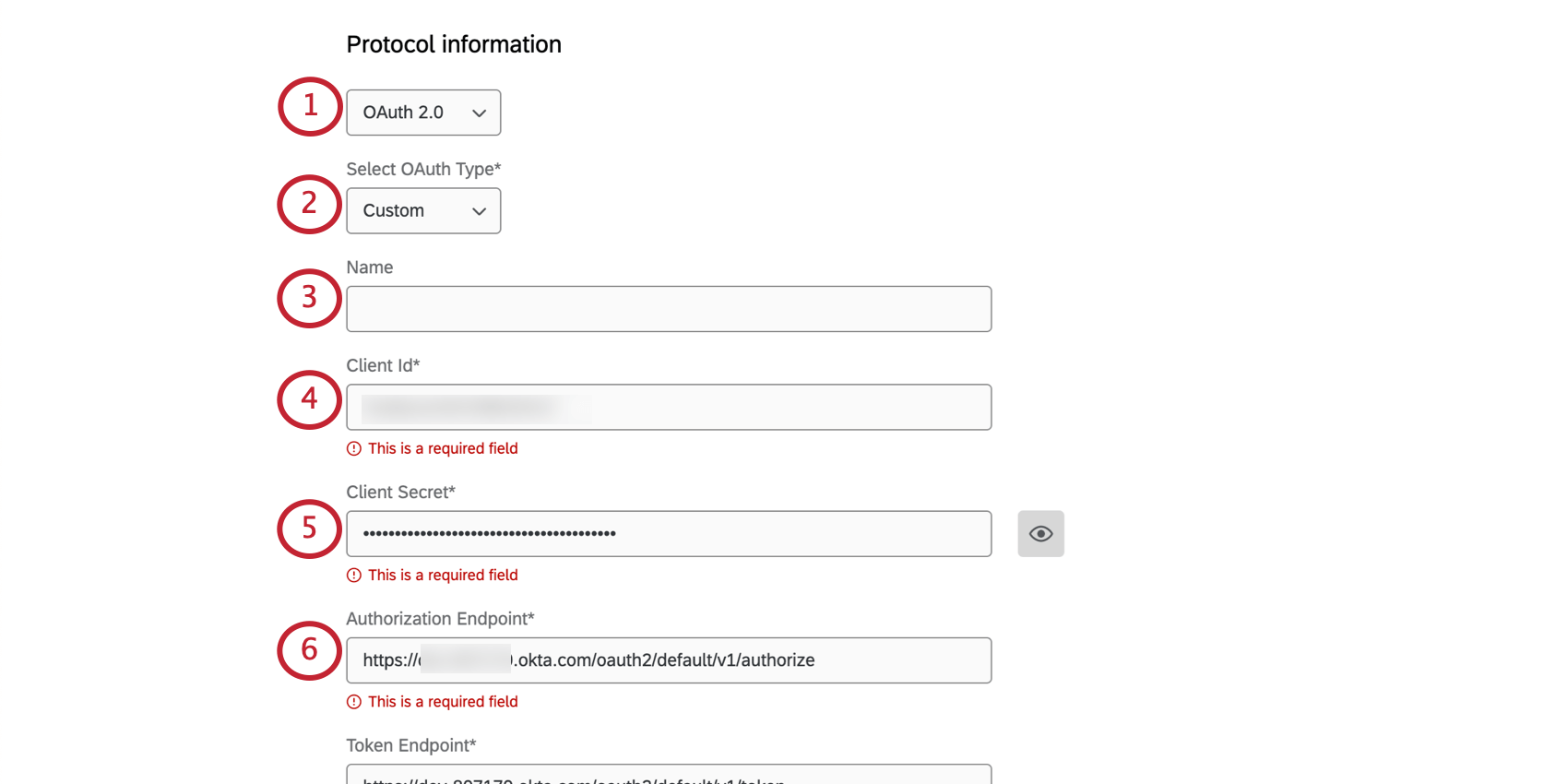

Configuração de uma conexão OAuth 2.0

Depois de definir suas informações de protocolo como OAuth 2.0, vários campos serão exibidos. Todos esses campos são obrigatórios para configurar sua conexão OAuth 2.0, exceto o nome.

- Em Informações do protocolo, selecione OAuth 2.0.

- Em Select OAuth Type (Selecionar tipo de OAuth), selecione Custom (Personalizado).

- Escreva um nome para sua conexão. (Opcional.)

- Forneça um ID do cliente.

Qdica: Os IDs de cliente identificam e autenticam o cliente (nesse caso, Qualtrics). A ID do cliente pode ser obtida do servidor de autorização (ou seja, seu provedor OAuth).

- Fornecer um segredo de cliente.

Qdica: o segredo do cliente identifica e autentica o cliente. Ele é adquirido do servidor de autorização.Qdica: clique no ícone do olho para mostrar o segredo do cliente.

- Cole o URL correto no campo Authorization Endpoint (Ponto de extremidade de autorização ).

Qdica: um endpoint de autorização lida com a autenticação e o consentimento do usuário. Depois que o usuário se autentica e consente com o acesso aos seus recursos, um código de autorização é enviado de volta ao cliente.

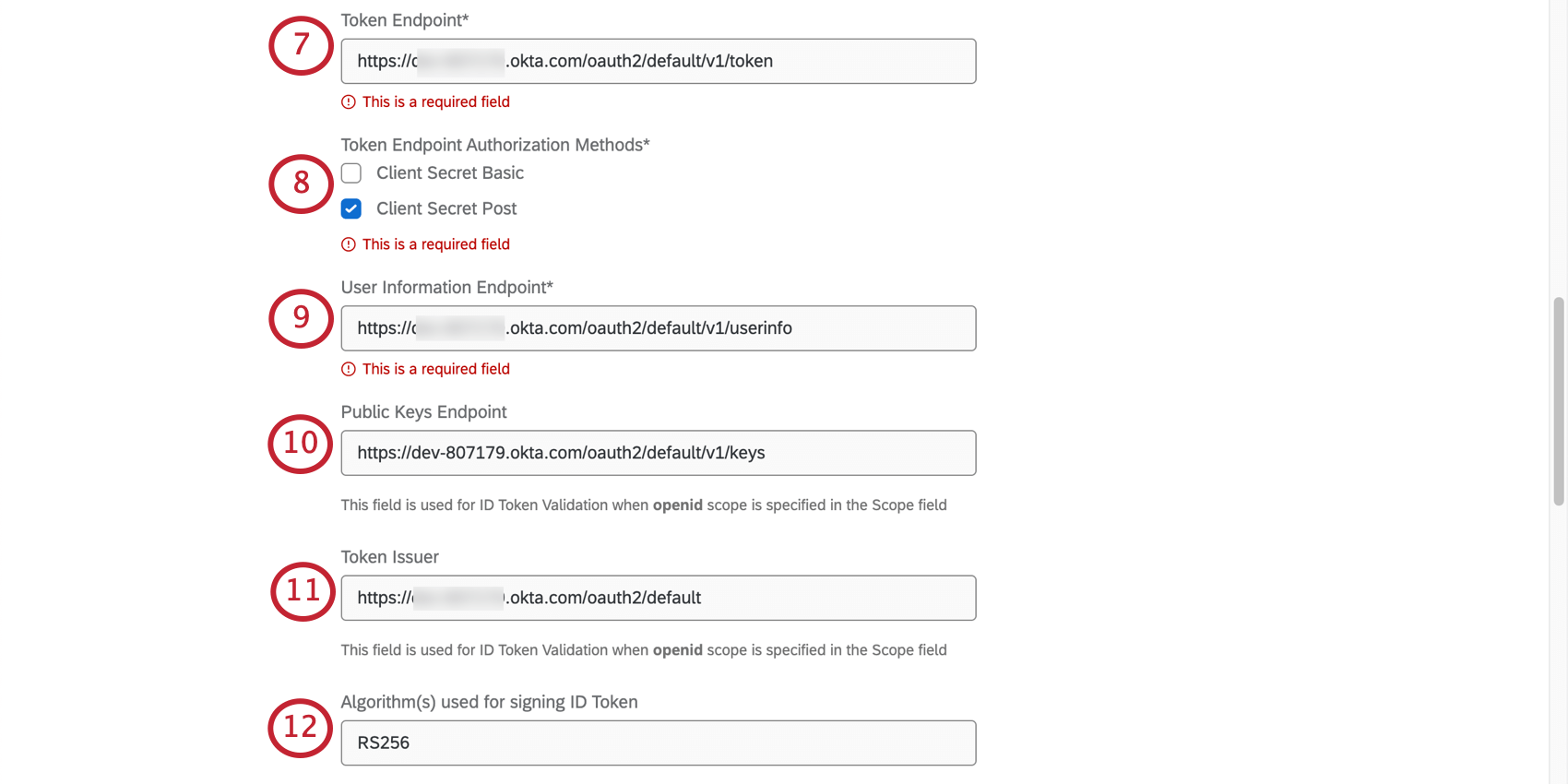

- Cole o URL correto no campo Token Endpoint .

Qdica: o ponto de extremidade do token é um ponto de extremidade no servidor de autorização que lida com a troca de códigos de autorização por tokens de acesso.

Qdica: o ponto de extremidade do token é um ponto de extremidade no servidor de autorização que lida com a troca de códigos de autorização por tokens de acesso. - Selecione um ou ambos os métodos de autorização de ponto de extremidade de token. Isso é usado para o ponto de extremidade do token.

- Segredo do cliente básico: o segredo do cliente é codificado no cabeçalho da autorização.

- Postar segredo do cliente: O segredo do cliente é incluído no corpo da solicitação como um parâmetro de formulário.

- Cole o URL correto no campo User Information Endpoint.

Qdica: o ponto de extremidade de informações do usuário no servidor de recursos aceita e valida um token de acesso do cliente e retorna as informações do usuário ao cliente.

- Cole o URL correto no campo Public Keys Endpoint (Ponto de extremidade das chaves públicas ).

Qdica: esse endpoint de chaves públicas é usado durante a validação do token de id. O cliente (Qualtrics) vai até esse endpoint para recuperar as chaves públicas e tentar corresponder o ID da chave encontrado no token de ID a uma das chaves públicas. Esse campo não é necessário se o token de identificação for assinado com um algoritmo baseado em MAC (por exemplo, HMAC256, HMAC512).

- Cole o URL correto no campo Emissor de token.

Qdica: o campo Emissor do token é usado durante a validação do token de id.

- Adicione o (s) algoritmo(s) usado(s) para assinar o token de ID.

Qdica: esse campo é usado para Validação token de ID quando o escopo openid é especificado no campo Escopo (Etapa 14). Você pode adicionar vários algoritmos que podem ser usados para assinar o token de id. O padrão é RS256. Não é necessário adicionar algoritmos se o token de identificação for assinado com um algoritmo baseado em MAC.

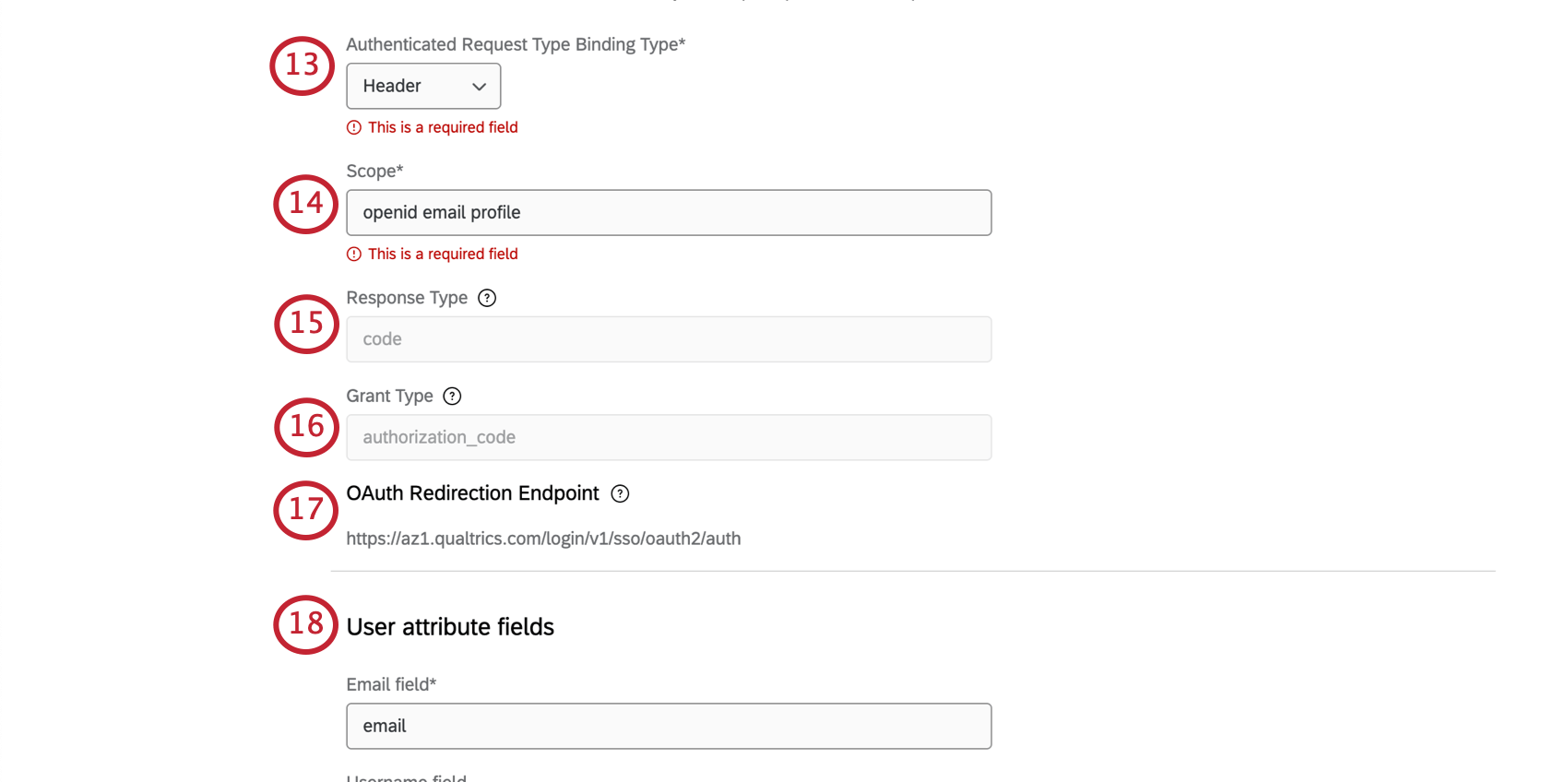

- Selecione um tipo de vinculação de tipo de solicitação autenticada. Isso é usado para o ponto de extremidade de informações do usuário.

- Cabeçalho: O token de acesso é incluído no cabeçalho de autorização.

- Corpo: o token de acesso é incluído no corpo da resposta como um parâmetro de formulário.

- Consulta: O token de acesso é incluído no corpo da resposta como um parâmetro de consulta.

- Insira um escopo.

Qdica: o escopo é usado para especificar quais recursos são solicitados do ponto de extremidade de informações do usuário (ou seja, a lista de recursos que o proprietário do recurso está enviando ao cliente). Exemplos de escopos incluem openid, e-mail e perfil.

- O campo Tipo de resposta é definido como “código” e não pode ser editado. Atualmente, o Qualtrics suporta apenas o fluxo do código de autorização.

- O campo Grant Type está definido como “authorization_code” e não pode ser editado. Atualmente, o Qualtrics só oferece suporte ao fluxo de código de autorização por enquanto.

- Você receberá um ponto de extremidade de redirecionamento do OAuth. Esse é o ponto de extremidade para o qual o provedor de identidade redireciona com um código de autorização. A troca de tokens e informações do usuário ocorre nesse ponto de extremidade.

Qdica: você e sua equipe de TI devem configurar o provedor de identidade por conta própria. Os representantes da Qualtrics não podem executar essa etapa para você.

- Adicione campos atributo do usuário.

- Configurar opções de mapeamento.

- Configure as opções de provisionamento de usuários.

- Configure as opções de migração do usuário.

- Configure os atributos dashboard.

- Aplicar suas alterações.

Configuração de uma conexão SAML

- Em Informações do protocolo, selecione SAML.

- Faça upload das configurações do provedor de identidade.

- Configurar opções adicionais.

- Configurar as definições do provedor de serviços.

- Adicione campos atributo do usuário.

- Configurar opções de mapeamento.

- Configure as opções de provisionamento de usuários.

- Configure as opções de migração do usuário.

- Configure os atributos dashboard.

- Aplicar suas alterações.

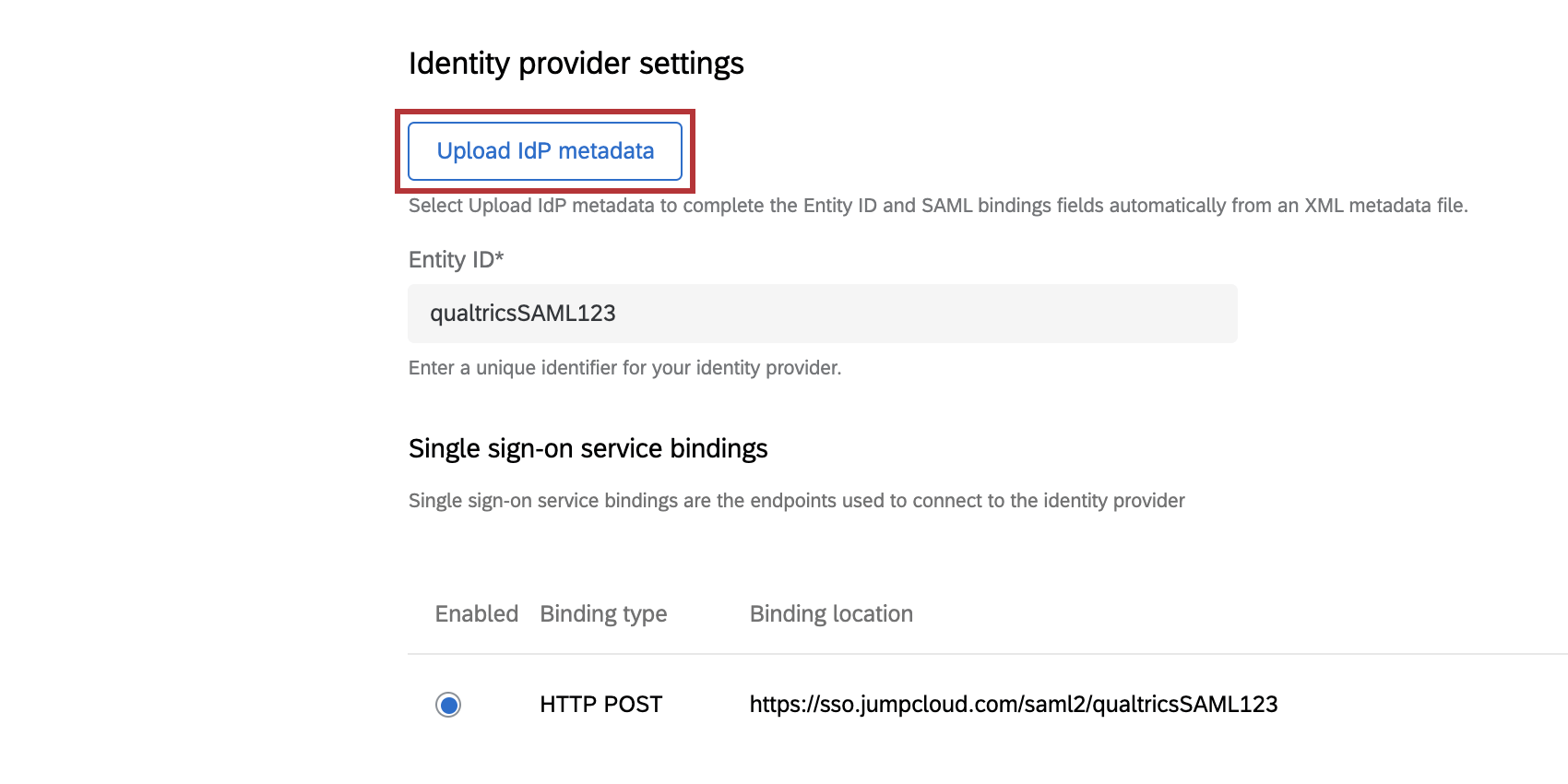

Carregamento de configurações do provedor de identidade (SAML)

Se você tiver as informações metadados do IdP disponíveis no formato XML, clique em Upload IdP metadados (Carregar metadados do IdP) e cole-as na janela que se abre. Isso preencherá os campos nas etapas a seguir (ID da entidade, vínculos de serviço de logon único, certificados) com as informações que você fornecer.

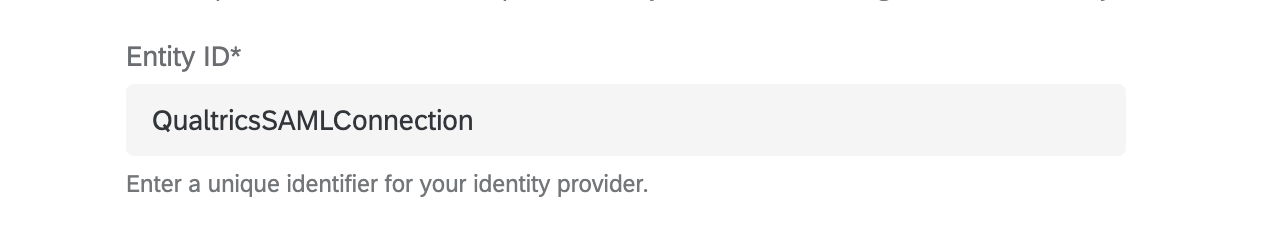

ID da entidade

O ID da entidade é o identificador exclusivo do seu provedor de identidade e pode ser encontrado nos metadados do IdP. Esse campo será preenchido automaticamente a partir do upload metadados ou você pode adicioná-lo manualmente.

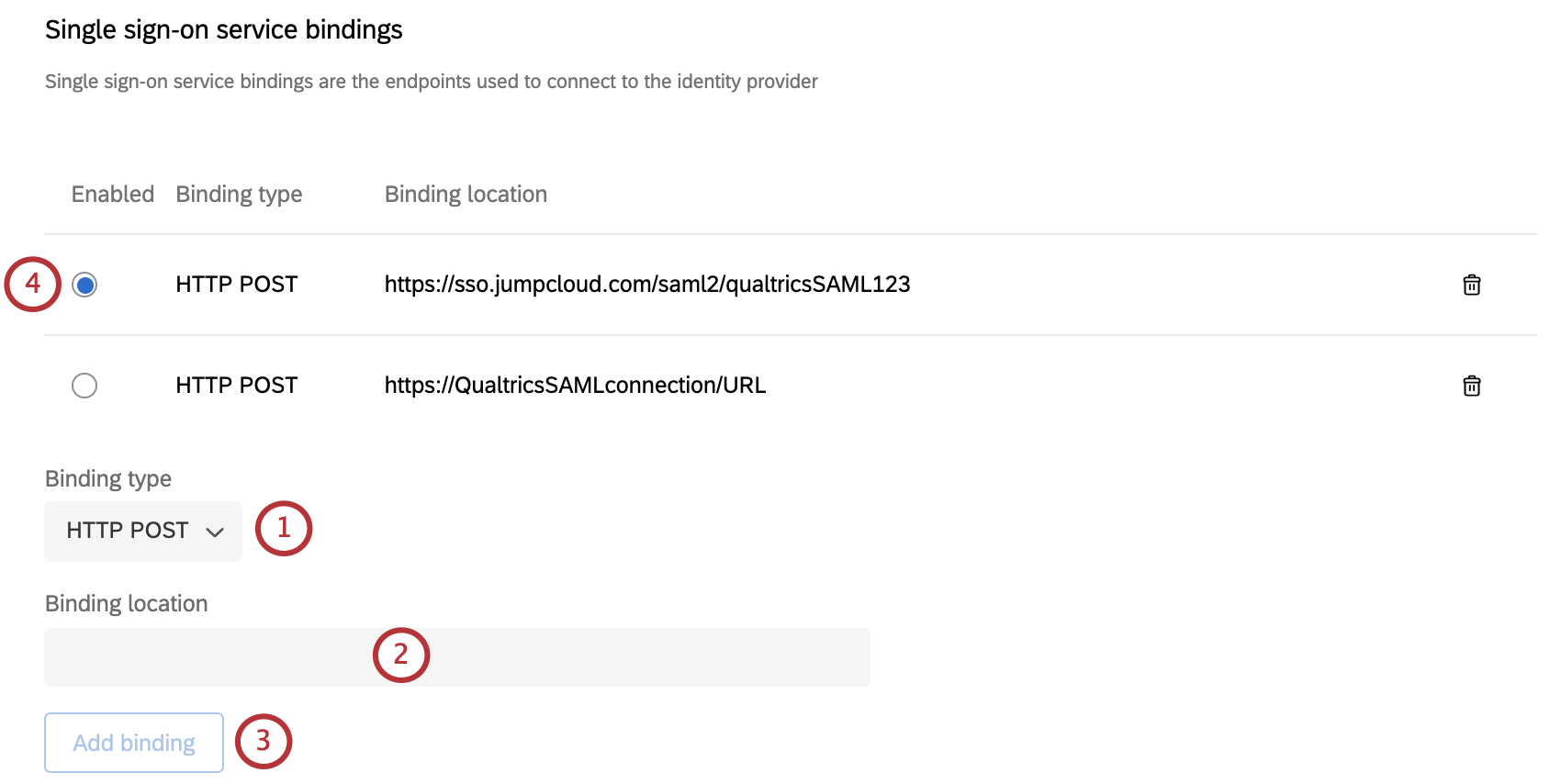

Ligações de serviço de logon único

Os vínculos de serviço de logon único são pontos de extremidade usados para se conectar ao provedor de identidade e podem ser encontrados nos metadados do IdP.

Para adicionar um novo vínculo manualmente,

- Selecione um tipo de vinculação. Atualmente, o Qualtrics suporta HTTP POST e HTTP Redirect.

Qdica: se o HTTP POST estiver ativado, a solicitação SAML será assinada.

- Em Binding location (Local de vinculação), digite o URL.

- Clique em Add binding.

- Quando você adicionar uma encadernação, ela será listada na parte superior. Se você tiver adicionado vários vínculos, só poderá selecionar 1 para ativar.

Você pode excluir vínculos usando o ícone da lixeira à direita de um vínculo.

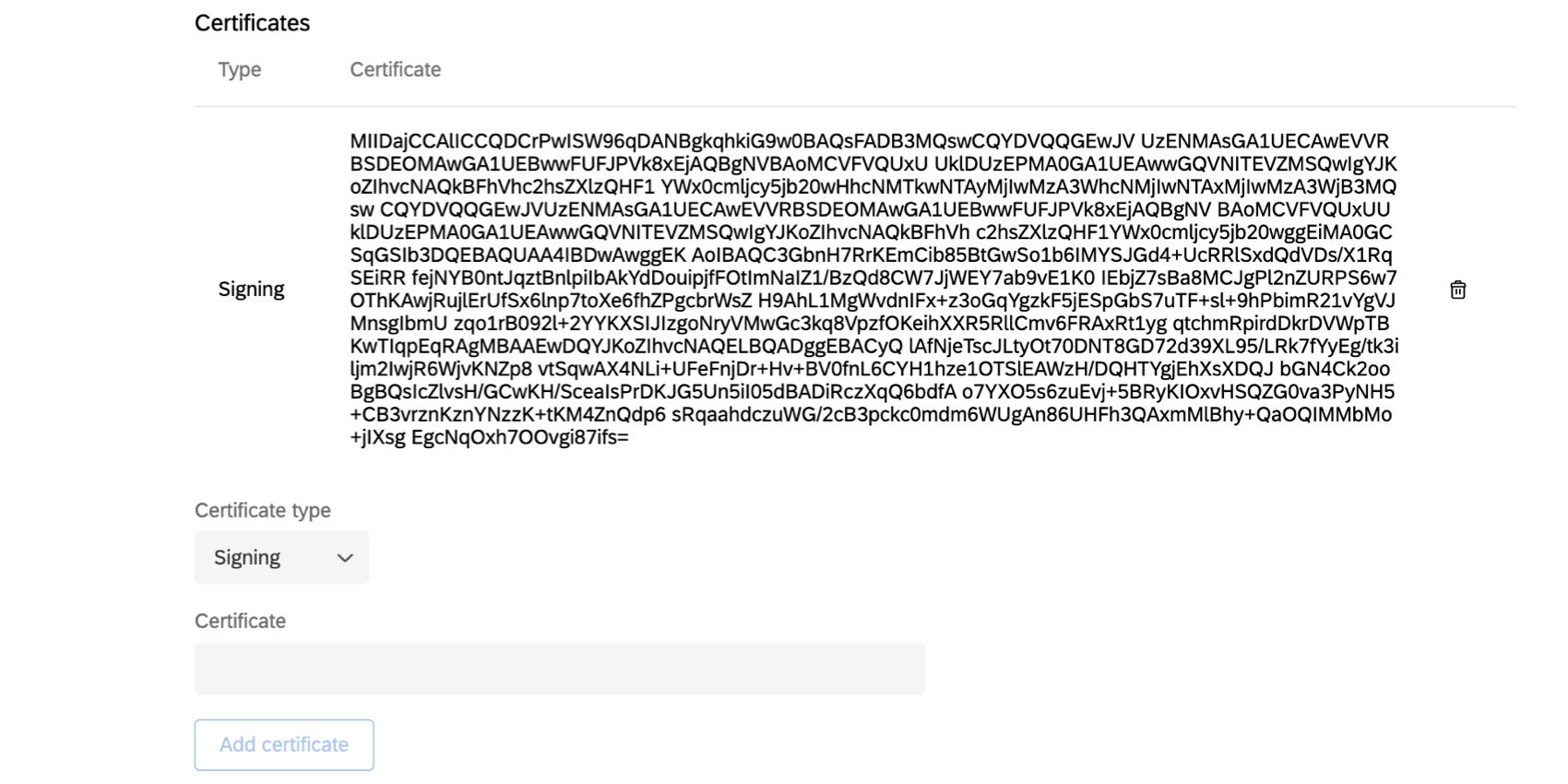

Certificados

O certificado é a chave usada para autenticar a conexão SAML. A Qualtrics exige um certificado de assinatura para logins iniciados por SP, que pode ser encontrado em seus metadados IdP. Se você planeja usar apenas logins iniciados por IdP, não é necessário um certificado de assinatura.

Para adicionar um novo certificado,

- Defina o tipo de certificado como Assinatura.

- Em Certificate (Certificado), cole a chave.

- Clique em Adicionar certificado.

Você pode adicionar vários certificados de assinatura.

Você pode excluir certificados usando o ícone da lixeira à direita de um certificado.

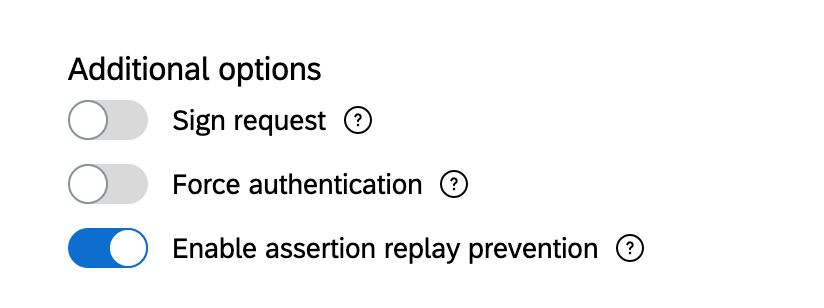

Opções adicionais (SAML)

As configurações a seguir são todas opcionais. Leia atentamente o que cada um deles faz antes de ativá-los ou desativá-los.

- Assinar solicitação: Se você tiver uma vinculação que seja uma solicitação de AuthN e precisar que nós a assinemos, ative essa configuração. Para garantir que a solicitação veio da Qualtrics e não de alguém que possa ter interceptado a mensagem, assinaremos a solicitação enviada ao provedor de identidade.

- Force Authentication (Forçar autenticação): Quando ativado, o Qualtrics fará com que seu IdP force os usuários a se autenticarem mesmo se houver uma sessão ativa. Só funciona se o seu IdP suportar esse tipo de configuração.

- Habilite a prevenção de repetição de asserção: Quando ativado, o Qualtrics não reutilizará uma asserção que já foi vista, o que é uma maneira de evitar ataques de repetição de SAML. Recomendamos que você ative essa opção.

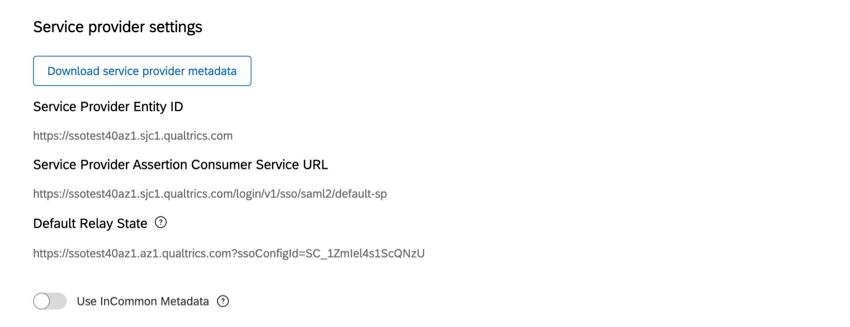

Configurações do provedor de serviços (SAML)

Depois de definir as informações do protocolo como SAML, você deverá inserir as configurações do provedor de identidade e poderá fazer download dos metadados do provedor de serviços clicando em Download service provider metadados. Isso só estará disponível depois que você salvar suas configurações de conexão pela primeira vez.

Ao configurar metadados do provedor de serviços (SP) no portal do IdP, consulte nosso guia de provedores de identidade comuns. Se você planeja usar logins iniciados por IdP, aplicar o Default Relay State (Estado de retransmissão padrão) à sua configuração de IdP.

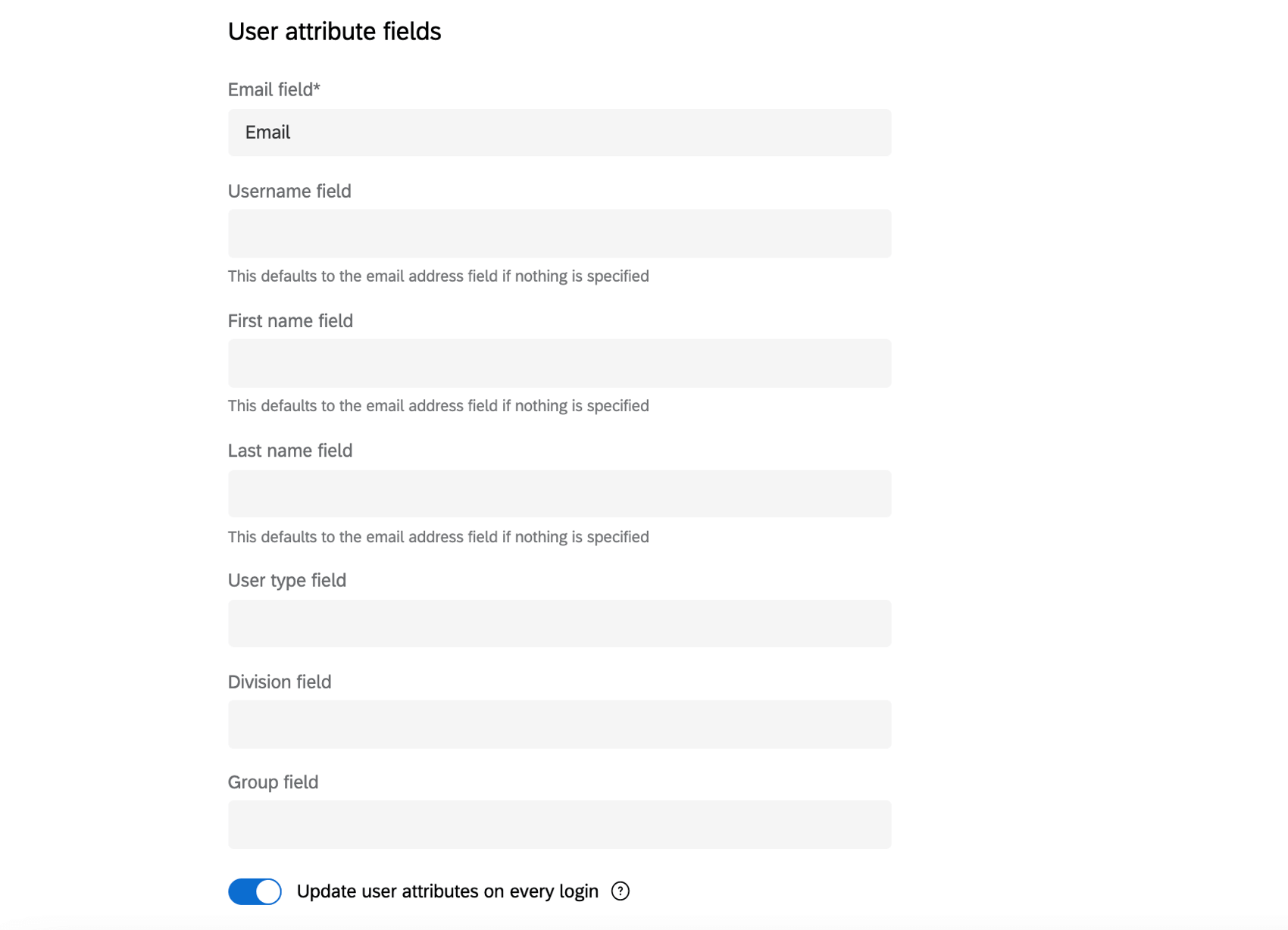

Campos Atributo do usuário (ambos)

Nesta seção, você digitará os nomes dos atributos que planeja enviar na troca de SSO. O único campo obrigatório é o endereço de e-mail, mas é altamente recomendável incluir um campo de nome, sobrenome e nome de usuário para completar o perfil do usuário no Qualtrics. Os campos Tipo de usuário, Divisão e Grupo são campos opcionais que podem ser usados para mapeamento de funções.

Para uma resposta SAML, todos os nomes atributo diferenciam maiúsculas de minúsculas e devem ser escritos exatamente como aparecem na seção Declaração de Atributo da sua resposta SAML. O Qualtrics não pode autenticar a partir do campo “NameID” em sua resposta SAML.

- Campo de e-mail: O nome do campo que contém os e-mails dos usuários. Esse campo é obrigatório.

- Campo Nome de usuário: O campo que contém os nomes de usuário, se você quiser que eles sejam diferentes dos endereços de e-mail. Esse campo é opcional e o padrão será o campo de e-mail se nada for fornecido.

Atenção: Se você estiver usando o provisionamento Just In Time e quiser alterar o atributo mapeado para o campo de nome de usuário, entre contato suporte da Qualtrics. A alteração do valor desse atributo depois de configurado pode afetar os logins de SSO.Aviso: Se várias conexões SSO estiverem ativadas, é possível que haja nomes de usuário duplicar entre os provedores de SSO. Em tal situação, o Qualtrics os considerará como o mesmo usuário e concederá acesso à conta mapeada para o referido nome de usuário. Para evitar essa situação, use um campo exclusivo e imutável em todos os provedores de SSO.Qdica: a prática recomendada é usar um campo exclusivo e imutável para o nome de usuário. Pode ser um endereço de e-mail ou um identificador exclusivo, como um ID colaborador.

- Campo Primeiro nome: Os primeiros nomes dos usuários. O padrão é o e-mail se nada for fornecido.

- Campo de sobrenome: Sobrenomes dos usuários. O padrão é o e-mail se nada for fornecido.

- Campo Tipo de usuário: Talvez você queira que os usuários sejam atribuídos a um determinado tipo de usuário assim que fizerem login no Qualtrics pela primeira vez. Consulte Atribuição de permissões de usuário para obter mais informações.

Qdica: se nada for definido, todos os usuários terão como padrão o tipo de usuário padrão da sua marca.

- Campo Divisão: Talvez você queira que os usuários sejam atribuídos a uma determinada divisão assim que fizerem login no Qualtrics pela primeira vez. Consulte Atribuição de permissões de usuário para obter mais informações.

- Campo Grupo: Talvez você queira que os usuários sejam atribuídos a um determinado grupo assim que fizerem login no Qualtrics pela primeira vez. Se esse campo for deixado em branco, os usuários não serão atribuídos a grupos. Consulte Atribuição de permissões de usuário para obter mais informações.

- Ative a opção Atualizar atributos do usuário em cada login se quiser que os atributos do usuário sejam atualizados sempre que ele fizer login. O Qualtrics atualizará seus atributos de usuário para o valor fornecido pelo provedor de identidade no momento do login.

Depois de inserir esses nomes atributo, você pode configurar o restante do mapeamento na avançar seção, Opções de mapeamento.

Qdica: o nome atributo pode até aparecer como um URL. Isso ocorre normalmente com os IdPs do ADFS e do Azure e pode ter a seguinte aparência:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressCertifique-se de verificar a resposta SAML para confirmar como o atributo está listado.

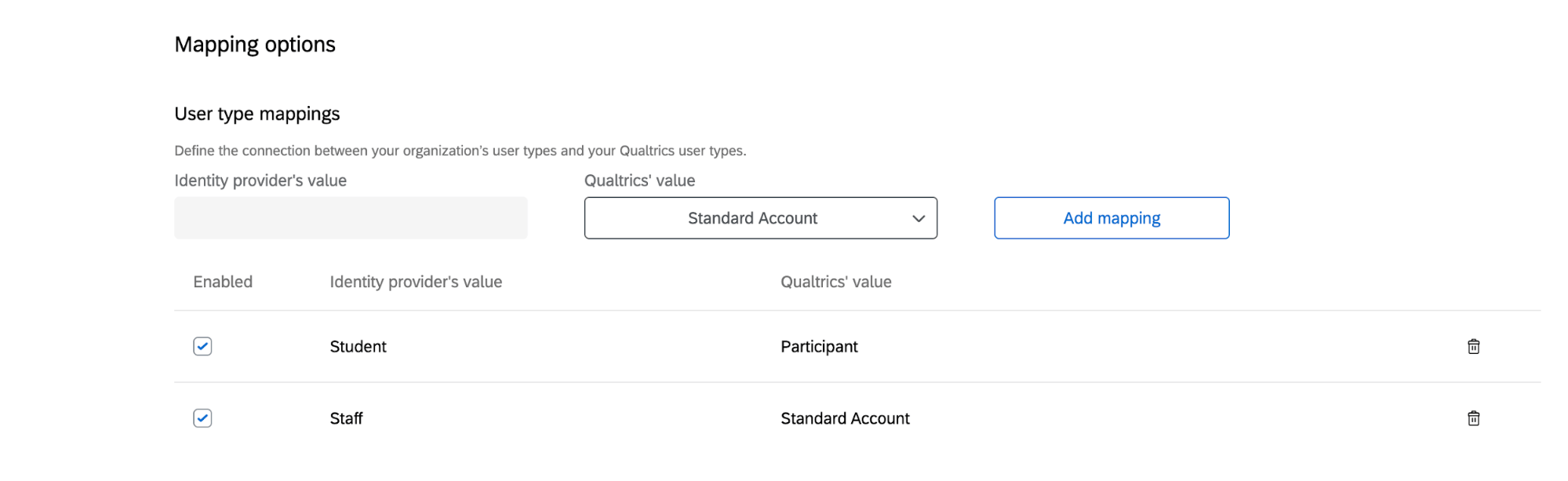

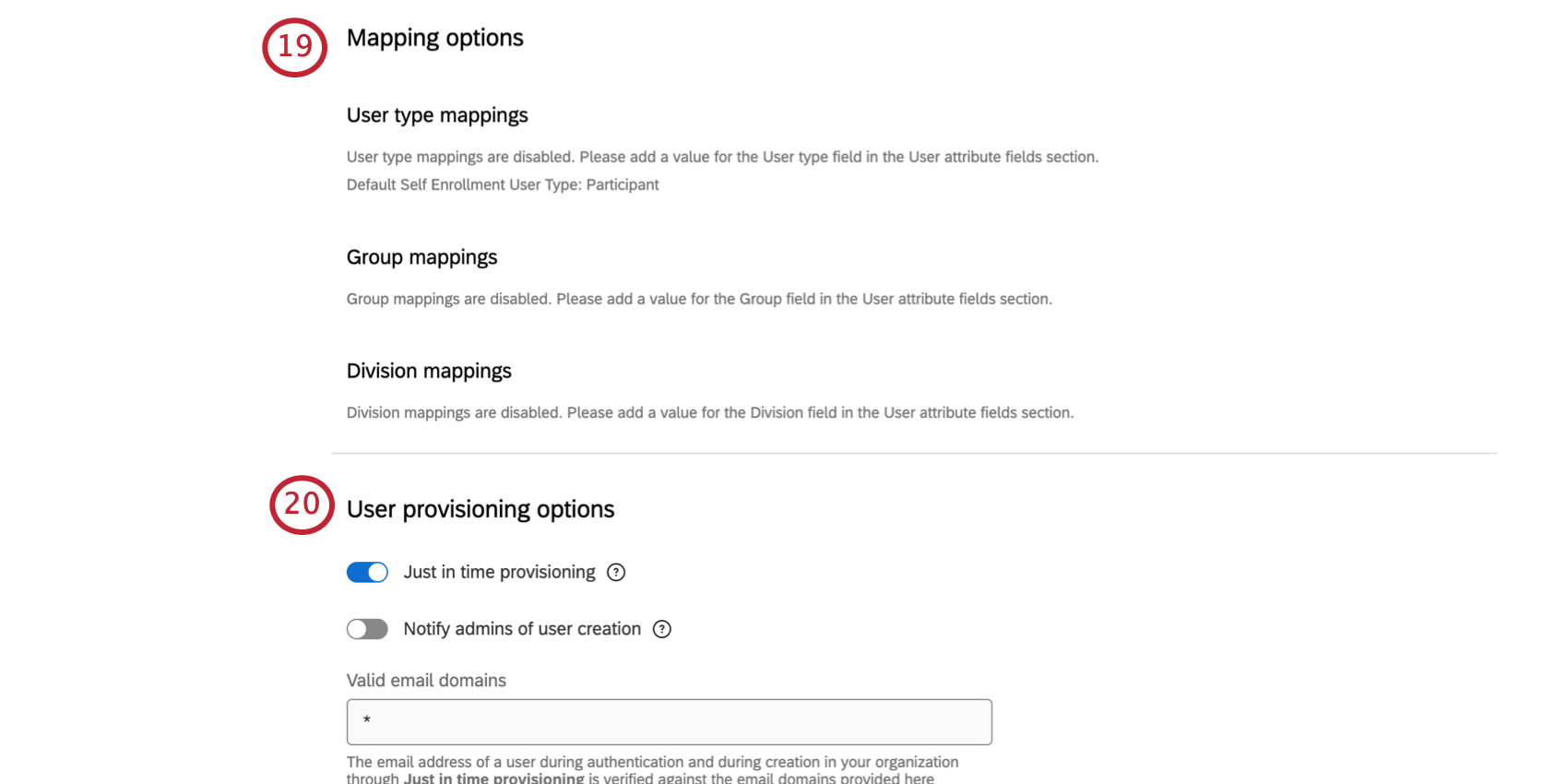

Opções de mapeamento (ambos)

Se você optou por definir tipos de usuários, grupos ou divisões, será necessário mapear os valores dos atributo com os campos existentes no Qualtrics. Você especificará quais valores correspondem a quais tipos de usuários, grupos ou divisões no Qualtrics.

Em Identity provider’s value (Valor do provedor de identidade), digite o valor conforme configurado em seu provedor de identidade. Em Qualtrics value (Valor Qualtrics), selecione o tipo, o grupo ou divisão correspondente. Em seguida, clique em Adicionar mapeamento. Você precisará concluir essas etapas para cada valor definido pelo seu provedor de identidade.

Para restringir o acesso à plataforma apenas aos tipos de usuários mapeados, você pode ativar validação do tipo de usuário. Isso significa que toda vez que um usuário tentar fazer login no Qualtrics via SSO, o sistema exigirá que ele tenha um tipo de usuário que corresponda a um dos mapeamentos que você criou. Isso é útil se o valor associado ao campo de tipo de usuário for alterado no provedor de identidade e permite que os administradores modifiquem rapidamente as permissões do usuário.

Mapeamentos semelhantes podem ser feitos para grupos e divisões, desde que você tenha definido esses campos em Campos Atributo do usuário.

Se você optar por não mapear tipos de usuários, divisões ou grupos, todos os usuários receberão o tipo de usuário padrão de autoinscrição selecionado na guia Admin, em Tipos de usuários.

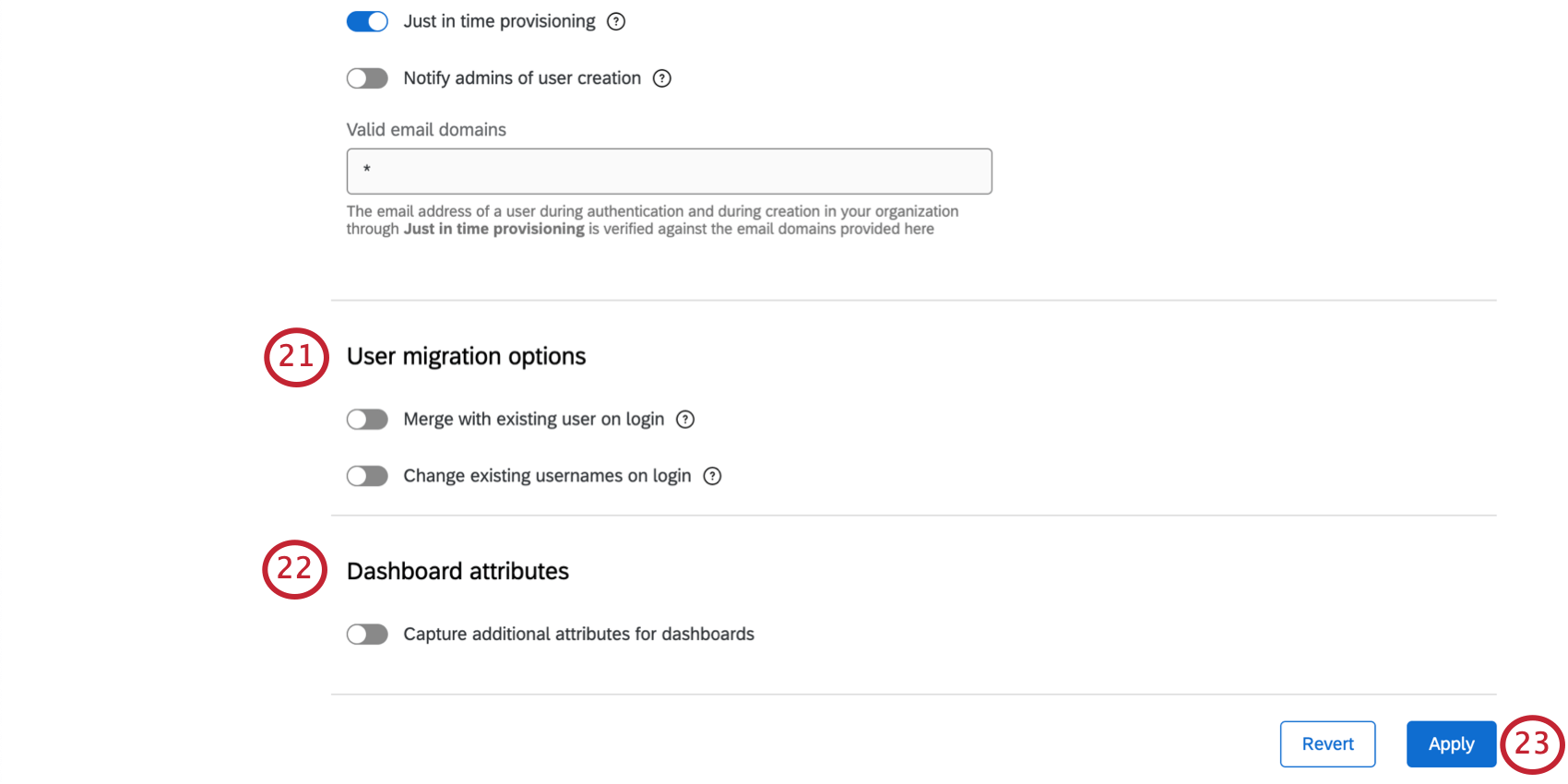

Opções de provisionamento do usuário (ambos)

- Provisionamento Just In Time: Se um usuário não existir no Qualtrics e fizer login com sucesso via SSO com um domínio de e-mail aprovado, crie um novo usuário.

- Notificar administradores sobre a criação de usuários: Notifique administradores específicos quando um usuário for criado em sua marca Qualtrics. Você pode especificar quem recebe essa notificação em Self Enrollment Email Notification (Notificação por e-mail de autoinscrição).

- Domínios de e-mail válidos: Insira os domínios de e-mail que podem ser usados para se inscrever em uma conta Qualtrics sob sua licença. O padrão será um asterisco ( * ), indicando que qualquer domínio pode ser usado para se registrar. Separe vários domínios com vírgulas.

Qdica: essa lista afeta o registro de SSO e a autenticação subsequente no produto.

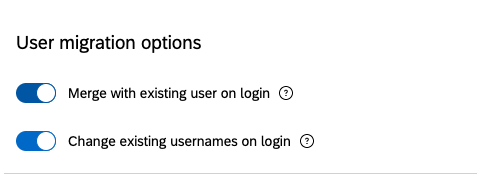

Opções de migração do usuário (ambos)

Depois de testar e ativar a nova conexão SSO, talvez seja necessário atualizar os nomes de usuário de todos os usuários existentes na sua licença. Quando os usuários fizerem login por meio do SSO, o Qualtrics verificará se eles têm uma conta existente usando o atributo que você especificou como o campo Nome de usuário. Para garantir que o login do SSO corresponda à conta usuário existente apropriada, o nome de usuário do usuário, conforme listado na guia Admin, precisa estar no seguinte formato.

Atributo do campo_de_nome_de_usuário#brandIDVocê pode atualizar os nomes de usuário para esse formato usando qualquer um dos cinco métodos a seguir:

Método 1: Adicionar #BrandID a nomes de usuário existentes

Se você só precisar adicionar o #brandID ao final dos nomes de usuário dos usuários existentes, poderá ativar a opção Alterar nome de usuário existente no login. Quando o usuário fizer login via SSO pela primeira vez, o #brandID será automaticamente anexado ao final do nome de usuário.

Método 2: Provisionamento Just-In-Time

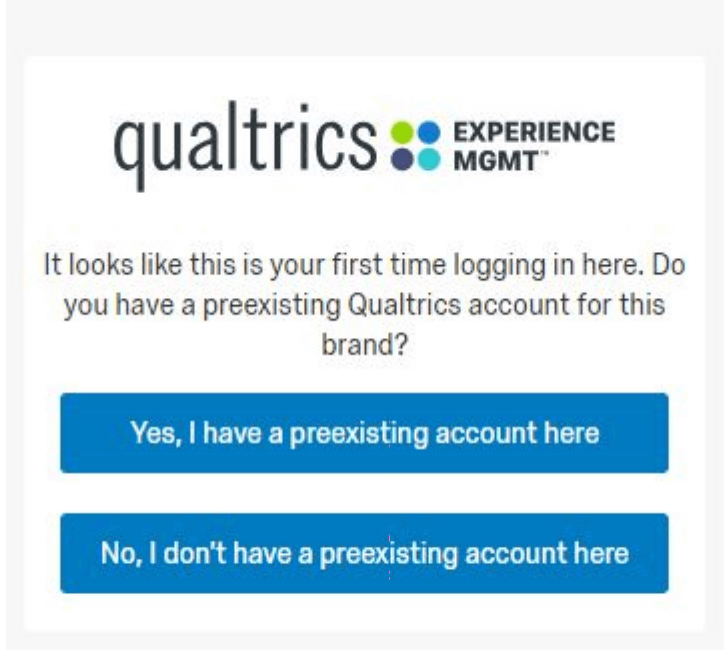

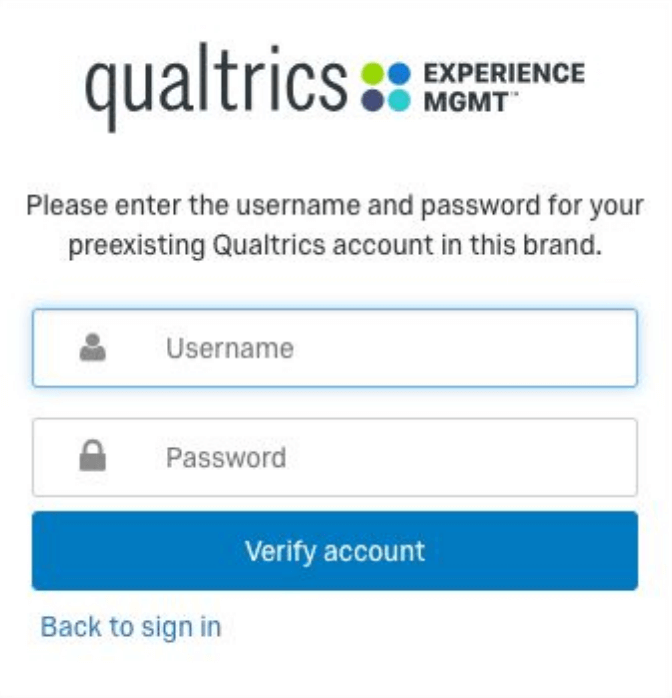

Se você tiver o provisionamento Just-In-Time ativado em User Provisioning Options (Opções de provisionamento de usuários), poderá selecionar a opção Merge with existing user on login (Mesclar com o usuário existente no login ). Se os itens a seguir forem verdadeiros, o usuário verá a seguinte tela:

- Ainda não existe uma conta dentro da marca que tenha um nome de usuário que corresponda ao valor do nome de usuário do SSO para o usuário.

- O usuário faz login pela primeira vez depois que o SSO foi ativado para a marca.

- O usuário deve selecionar Yes, I have a preexisting conta aqui se já tiver uma conta Qualtrics dentro da marca. O usuário deve inserir as credenciais conta sua conta Qualtrics e clicar em Verify conta (Verificar conta ). Isso atualizará o nome de usuário conta Qualtrics existente para corresponder ao valor do nome de usuário SSO do usuário passado no login. O usuário não verá essa tela daqui para frente:

- O usuário deve selecionar No, I don’t have a preexisting conta (Não, eu não tenho uma conta pré-existente) aqui se ele ainda não tiver uma conta Qualtrics dentro da marca. O usuário deve então clicar em Sign In quando solicitado. Isso criará uma conta Qualtrics com o valor do nome de usuário SSO do usuário passado no login. O usuário não verá essa tela daqui para frente.

Método 3: pequeno número de usuários

Se você tiver uma pequena quantidade de usuários existentes, poderá atualizar os nomes de usuário manualmente na página de administração.

Método 4: Grande número de usuários

Se você tiver uma grande quantidade de usuários existentes e API estiver ativada para sua licença, poderá usar nossa API pública para atualizar os nomes de usuário.

Método 5: Licença de experiência dos colaboradores, Employee Experience

Se você estiver usando a plataforma experiência dos colaboradores, Employee Experience, poderá atualizar os nomes de usuário por meio do característica upload de arquivos.

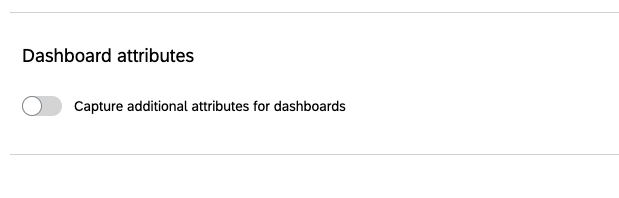

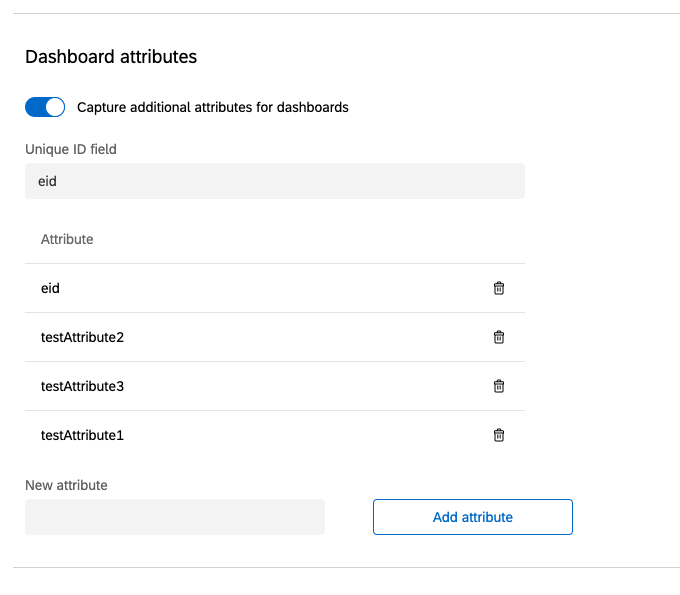

Atributos Dashboard (ambos)

Se a sua licença incluir o CX Dashboards ou qualquer um dos nossos produtos experiência dos colaboradores, Employee Experience, você poderá passar atributos adicionais aos definidos na seção “Atributos do usuário”. Para CX Dashboards, esses atributos adicionais podem ser usados para atribuir automaticamente funções aos usuários na autenticação SSO. Para nossos produtos experiência dos colaboradores, Employee Experience, você só poderá capturar um atributo adicional chamado Unique ID. Esse campo é obrigatório para todos os participantes e pode ser atribuído por meio da autenticação SSO ou do característica upload de arquivos.

Para adicionar outros atributos, ative Capturar atributos adicionais para painéis.

Quando essa opção estiver ativada, você digitará os nomes dos atributo que deseja capturar exatamente como eles aparecem na seção “Declaração de Atributo ” da sua resposta SAML.

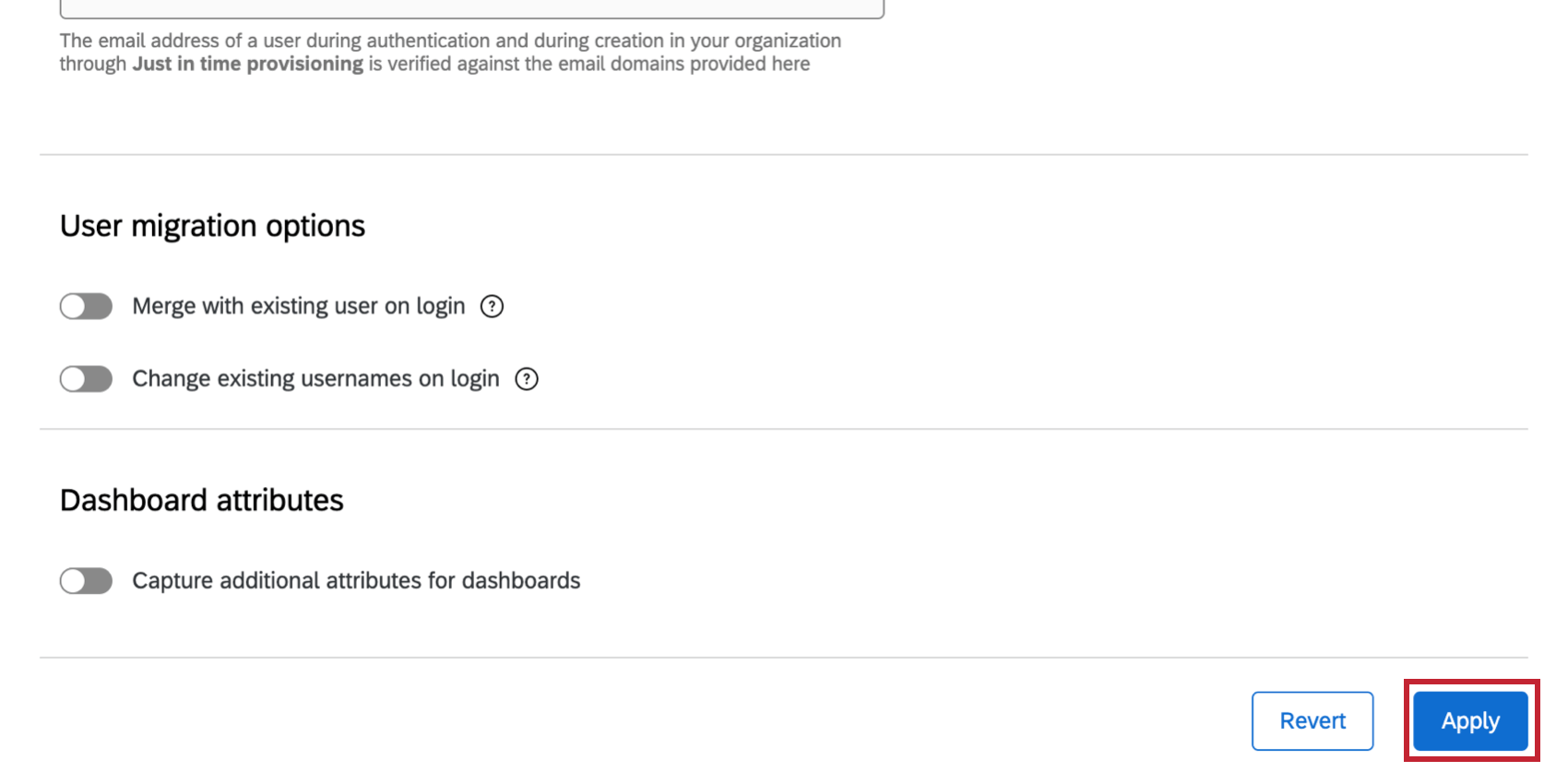

Aplicação e reversão de alterações (ambos)

Para salvar suas alterações, clique em Aplicar.

Se quiser anular as alterações feitas na tela para a última versão salva, em vez de aplicá-las, clique em Anular.