SSO 技術要件

技術要件の概要

シングルサインオン(SSO)は、クアルトリクスシステムへのアクセスを許可する前に、サードパーティがユーザーを認証することを可能にします。クアルトリクスは4種類のSSO認証をサポートしています:Google OAuth 2.0、Central Authentication Service (CAS)、Lightweight Directory Access Protocol (LDAP)、Security Assertion Markup Language (SAML)です。それぞれのタイプで、サードパーティは特定のタイプのサーバーを持つ必要がある。例えば、CAS SSO認証は、サードパーティがCASサーバを持っていることに依存する。

このページでは、あなたが満たさなければならない技術的要件について説明します。これらの設定は、ITチームと構成し、クアルトリクスサポートチームに伝える必要があります。

Google OAuth 2.0

Google OAuth 2.0は、クアルトリクスプラットフォームへのユーザー認証に使用できる認証フレームワークです。サードパーティ認証用にGoogle OAuth 2.0を設定するには、プラットフォームにアクセスするユーザーがGoogleアカウントを持っている必要があります。

以下のコンフィギュレーション・パラメーターを提供しなければならない:

- 有効なメールドメイン

- 各ログイン試行でユーザーのメールアドレスを認証するために、特定の電子メールドメインが必要です。

クアルトリクスは、Google OAuth 2.0での認証機能において、ユーザーのGoogleアカウントに関連付けられたEメールのみを受信します。このメールは、クアルトリクスのユーザー名、フィールド名、姓、メールアドレスのフィールドに入力するために使用されます。

クアルトリクスは、ご希望のValid Email Domainsをご提供いただくと、サードパーティとのGoogle OAuth 2.0検証の設定を行います。

ライトウェイトディレクトリアクセスプロトコル(LDAP)

LDAP(Lightweight Directory Access Protocol)は、第三者が自分らしくいられることを認証するためのディレクトリサービスである。クアルトリクスは、ユーザーがクアルトリクス・プラットフォームにログインしようとすると、自動的にLDAPサーバーに対して自分らしくいられることを認証するように設定することができます。LDAP統合をセットアップするには、サードパーティがLDAPv3サーバーを持っていることが前提となる。

以下のコンフィギュレーション・パラメーターを提供しなければならない:

- LDAPサーバーホスト名: サーバーのIPアドレスまたは名前。

- LDAPサーバーポート: クアルトリクスがサーバーとのコミュニケーションに使用するポート。

- ベース識別名(DN):例えば

組織 - バインド識別名: 検索ベースのバインドDNまたはバインドDNユーザー。LDAPサーバーが認証されていない検索を許可している場合、これは必要ない。

- バインドパスワード: LDAPサーバーが認証なしの検索を許可している場合、これは必要ない。

- 認証フィルター・パラメーター: 例えば

uid=%username% - ログアウトリダイレクトURL: クアルトリクスでは、ログアウト時にユーザーのログインセッションをクリアするために、ログアウトリダイレクトURLが必要です。ログアウトリダイレクトURLが提供されていない場合、クアルトリクスはユーザーをhttps://qualtrics.com、または別の選択肢のURLにリダイレクトすることができます。ただし、ユーザーのログインセッションはクリアされず、ユーザーは[戻る]ボタンをクリックするか、ログインページに戻ることで、すぐにログインに戻ることができる。

- LDAP属性

- 必要だ:

- メールアドレス フィールド属性(mailなど)

Qtip:この属性は電子メールアドレスの形式の値を含まなければなりません。例えば、value@email.com。

- メールアドレス フィールド属性(mailなど)

- オプションだ:

- FIRSTNAME フィールド名属性(例:firstname)

- 姓フィールド名属性(例:sn)

- ユーザー・タイプ・マッピング属性

- 部署マッピング属性

- グループマッピング属性

- CXダッシュボードのメタデータ属性(複数可)

- CXダッシュボード 自動ロール登録属性(複数可)

- 必要だ:

上記の情報が提供されると、クアルトリクスはサードパーティとのLDAP統合を設定します。

中央認証サービス(CAS)

中央認証機能(CAS)は企業のシングルサインオンサービスを提供し、JA-SIG CAS によってサポートされます。CASについての詳細はhttps://www.apereo.org/projects/cas。クアルトリクス・システムはCASクライアントとして機能することができ、ユーザーはCASを介して認証機能を利用し、クアルトリクス・システムにログインすることができます。CAS SSOをセットアップするには、サードパーティがCAS 2.0プロトコルまたはそれ以降を使用するCASサーバを持っていることが前提となる。

以下のコンフィギュレーション・パラメーターを提供しなければならない:

- CASサーバーホスト名: サーバー名

- CASサーバーポート: クアルトリクスがサーバーとのコミュニケーションに使用するポート。

- ホスト上のCASシステムへのURI

- ログアウトリダイレクトURL: クアルトリクスでは、ログアウト時にユーザーのログインセッションをクリアするために、ログアウトリダイレクトURLが必要です。ログアウトリダイレクトURLが指定されていない場合、クアルトリクスはユーザーをhttps://qualtrics.com、または別の選択肢のURLにリダイレクトすることができます。ただし、ユーザーのログインセッションはクリアされず、ユーザーは[戻る]ボタンをクリックするか、ログインページに再度アクセスすることで、すぐにログインできる。

以下のパラメータは、SAML 1.1 をサポートするバージョンの CAS を使用しているかどうかによって異なる。

- SAML 1.1 がサポートされていない場合:CASユーザ名は、クアルトリクスのユーザ名、メールアドレス、姓、名のフィールドに入力するために使用されます。

- SAML 1.1 がサポートされている場合:以下の構成パラメータも指定する必要がある:

- 必要だ:

- メールアドレス フィールド属性(mailなど)

Qtip:この属性は電子メールアドレスの形式の値を含まなければなりません。例えば、value@email.com。

- メールアドレス フィールド属性(mailなど)

- オプションだ:

- FIRSTNAME フィールド名属性(例:firstname)

- 姓フィールド名属性(例:sn)

- ユーザー・タイプ・マッピング属性

- 部署マッピング属性

- グループマッピング属性

- CXダッシュボードのメタデータ属性(複数可)

- CXダッシュボード 自動ロール登録属性(複数可)

- 必要だ:

上記の情報が提供されると、クアルトリクスはサードパーティとのCAS統合を設定します。

セキュリティ断定マークアップ言語(SAML)

SAML(Security Assertion Markup Language)は、セキュリティ・ドメイン間、つまり自分らしくいられること(アサーションの生成者)である ID プロバイダとアサーションの消費者であるサービス・プロバイダの間で認証および認可データを交換するための XML ベースの標準である。クアルトリクス・システムは、ユーザーがクアルトリクス・システムにログインする際に、SAMLを使用してサードパーティのIdP(Identity Provider)を介して自動的に認証するように設定することができます。SAML統合を設定するには、サードパーティがSAML 2.0、またはShibboleth 2.0を実装しており、サービスプロバイダ(SP)主導のログインをサポートできることが前提である。

クアルトリクスは、SAMLログインのためのIdPおよびSP主導のワークフローの両方をサポートしています。この2つのうちより一般的なのは、SP主導の交換で、ユーザーは以下の場所からフローを開始する。 https://brandID.datacenter.qualtrics.com、 またはその組織のバニティURL。IdP が主導する交換は、主に内部ネットワークでユーザが認証機能を使用する場合に使用され、 ユーザは内部アプリケーション・ポータルからフローを開始する。

その際、以下のコンフィギュレーション・パラメーターを指定する必要がある:

- ID プロバイダ(IdP)メタデータ(リンクまたは添付ファイルとして Xml 形式で)。

- 必要なタグ

- エンティティ記述子

- キーディスクリプタ

- シングルサインオンサービス

- SingleSignOnService内のHTTP PostとHTTP Redirectの両方のバインディングがサポートされています。ただし、AuthnRequestに署名が必要な場合は、HTTP Postを使用する必要がある。

- シングルログアウトサービス

- このフィールドは、ログアウト時にユーザーのログインセッションをクリアするURLにユーザーをリダイレクトするために使用されます。SingleLogoutService URLが提供されない場合、クアルトリクスはユーザーをhttps://qualtrics.com、または別の選択肢のURLにリダイレクトすることができます。ただし、ユーザーのログインセッションはクリアされず、ユーザーは[戻る]ボタンをクリックするか、ログインページに再度アクセスすることで、すぐにログインできる。

- 必要なタグ

- SAML属性

- 必要だ:

- ユーザー名フィールド属性(例:samAccountName)

- 属性は、一意で、不変で、機密でない値を含まなければならない。

- メールアドレス フィールド属性(mailなど)

Qtip:この属性は電子メールアドレスの形式の値を含まなければなりません。例えば、value@email.com。

- ユーザー名フィールド属性(例:samAccountName)

- オプションだ:

-

- FIRSTNAMEフィールド属性(例:firstname)

- 姓フィールド名属性(例:sn)

- ユーザー・タイプ・マッピング属性

- 部署マッピング属性

- グループマッピング属性

- CXダッシュボードのメタデータ属性(複数可)

-

- 必要だ:

上記の情報が提供されると、クアルトリクスはサードパーティとのShibboleth/SAML連携の設定を手配します。

SAML レスポンスを取得して復号化する方法

SAMLレスポンスは、SAML認証が成功した後、信憑性プロバイダからサービスプロバイダに送信 される。SAML 回答には、属性、証明書、バインディングなど、ID プロバイダから渡されたすべての情報が含まれる。この情報は、認証に関する問題やログイン・プロセス全体のトラブルシューティングを行う際に貴重な情報となります。

SAML回答の取得を支援するツールは数多くある。以下は、ほとんどのブラウザで利用できるはずの方法だが、どの方法を使ってもかまわない。

- ブラウザで新しいタブを開く。

- 育成ツールを開く。

Qtip:これらは使用しているブラウザによって異なる場所にあります。このページのスクリーンショットは、Chromeブラウザの見た目と操作性を参考にしています。

- ネットワークタブを選択します。

- ログを保存を選択します。

- このブラウザタブにログインURLを入力し、SSO経由でログインします。

- Name “の下にある “default-sp “という項目を選択する。

- Headers の下にある Form Headers の下に、SAML response と書かれたブロックがあります。

Qtip:サポートチームがSAML回答を要求している場合は、このステップで止めることができます。

- SAML 回答は現在 Base64 エンコードされている。SAML 回答を読み取り可能な形式にデコードするには、オンラインにある Base64 デコーダを使用できる。

qtip:base64エンコードとbase64デコードのためのツールをチェックしてください。

SAML 回答の読み方

SAML 回答には、トラブルシューティングに役立ついくつかの重要な情報がある。

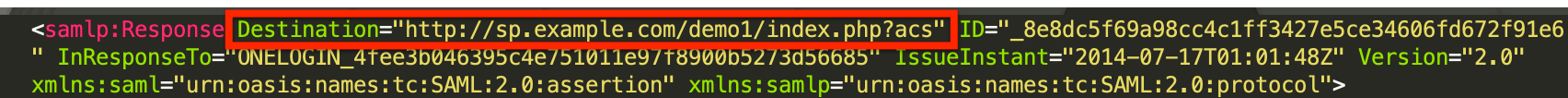

- 宛先:Service Provider Assertion Consumer Service URL に回答し、一般に SAML 応答の先頭付近に記載される。

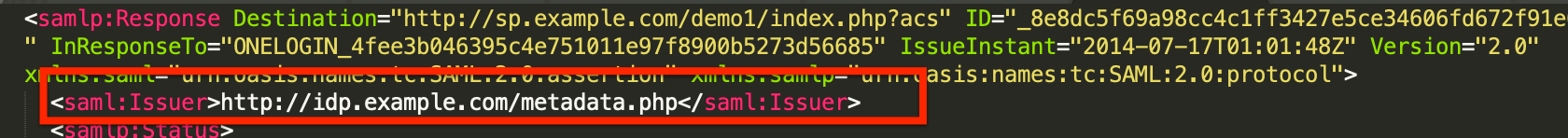

- 発行者:これは ID プロバイダのエンティティ ID に回答し、通常 SAML レスポンスの先頭付近に記載さ れる。

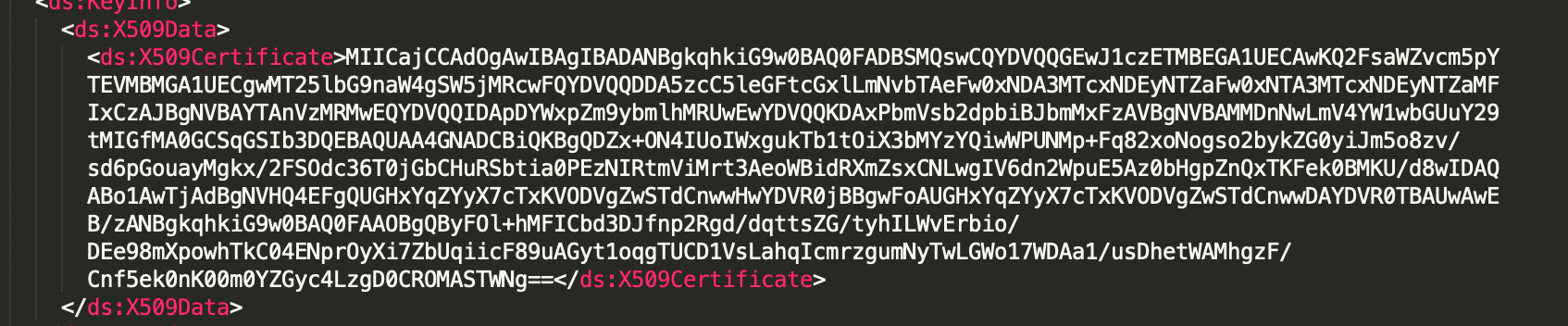

- X509Certificate:これは ID プロバイダの署名証明書に対応し、通常 SAML 応答の途中にある。

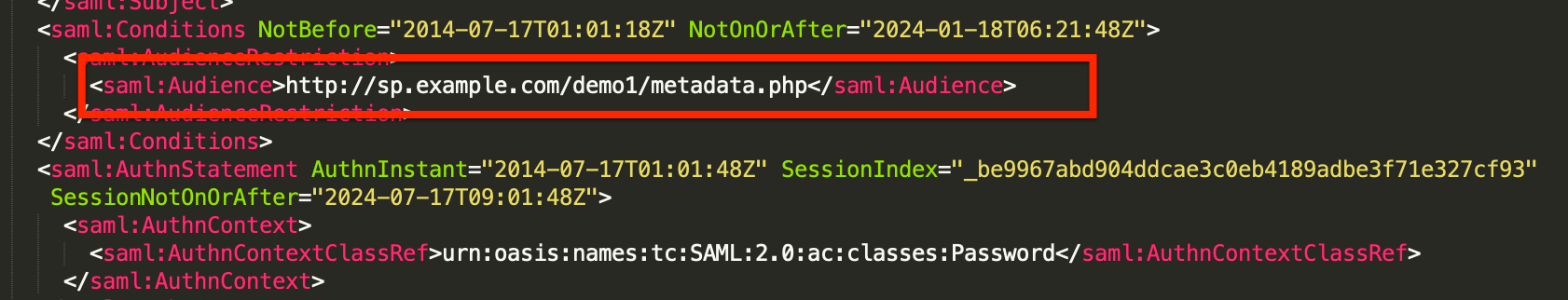

- オーディエンス:これはサービスプロバイダ・エンティティ ID に回答し、一般に SAML 応答の途中にある。

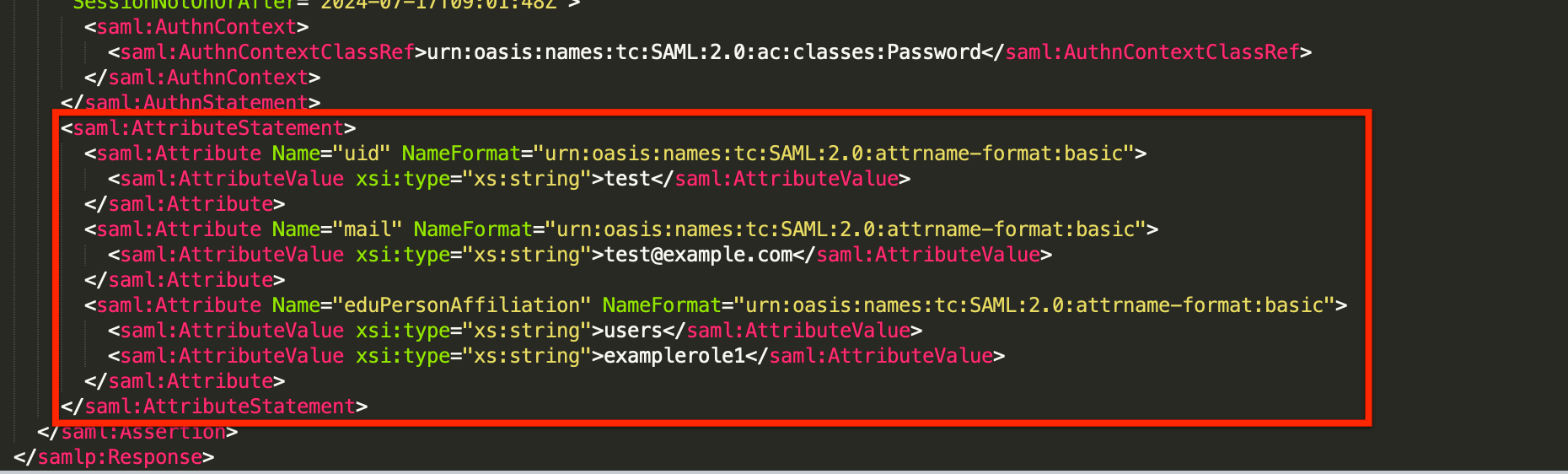

- 属性ステートメント:これには、ID プロバイダから送信されるすべての属性名と属性値が含まれ、通常 SAML 応答の最下部に記載される。