組織のSSO設定の構成

組織のSSO設定について

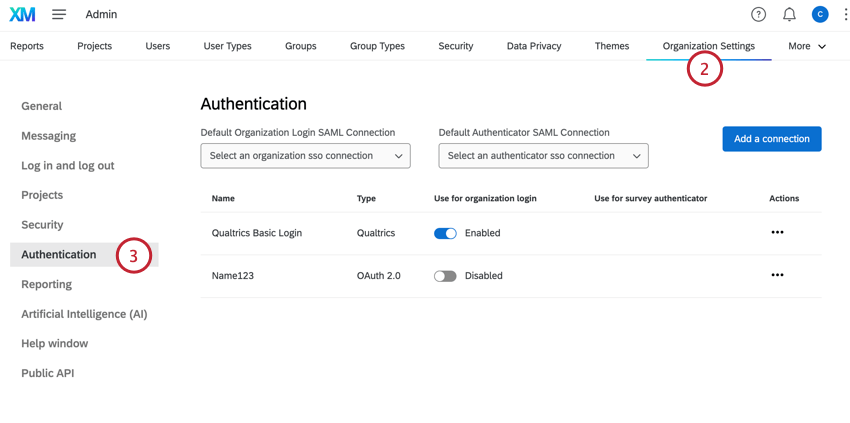

ブランド管理者として、SAMLおよびOAuth 2.0シングルサインオン(SSO)接続を作成および管理する機能があります。新しい接続の追加、既存の接続の証明書の更新、ジャストインタイムプロビジョニングなどの設定の変更などができるようになります。これらの接続を使用して、組織内のユーザーがクアルトリックスのアカウントにログインする方法や、どのようなアンケートの認証オプションが利用できるかを管理することができます。始めるには

- [管理]ページに移動します。

![ウェブサイトの各ページの左上にある最上位のナビゲーションから[管理者]を選ぶ](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2018/03/admin-global-navigation.png)

- 組織設定に移動します。

- 自分らしくいられること」を選択する。

Qtip:SSO設定は組織設定の認証セクションに移動しました。

接続の追加

すべての手順と設定の詳細については、組織のSSO接続の追加を参照してください。

組織ログインのSSOコネクションのマネージャー

このセクションでは、組織のユーザーログインエクスペリエンスを制御するために、SSO接続を有効または無効にする方法について説明します。

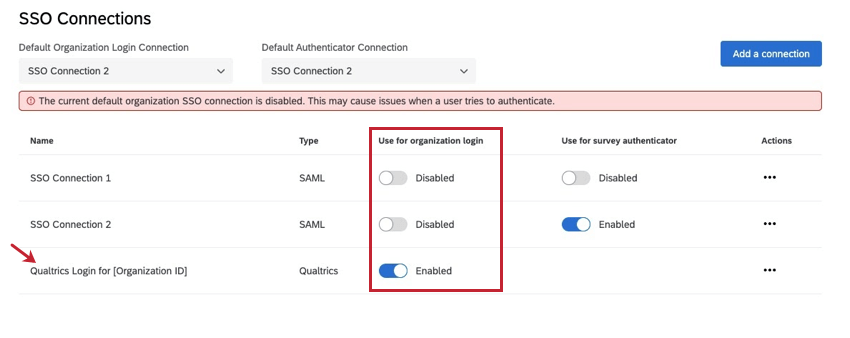

あなたの組織ID]のクアルトリクスログインと書かれた接続が表示されます。この接続を無効にすると、すべてのユーザーがSSOを使用してログインする必要があり、ユーザーがクアルトリクスのユーザー名とパスワードを使用してログインするオプションがなくなります。

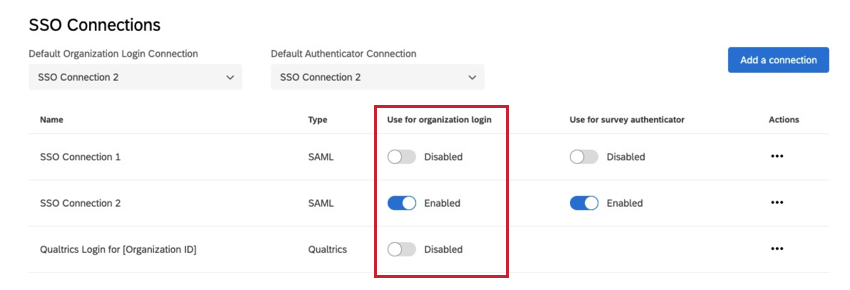

初めて接続を追加すると、デフォルトで「組織ログインに使用」列のステータスが「無効」になります。組織ログインの SSO 接続を有効にすると、SSO ログインがライセンス上でユーザーベース全体に対して有効になります。

希望する接続を有効化および無効化した後、組織のURL(https://OrganizationID.qualtrics.com)でのユーザーエクスペリエンスは、以下のシナリオのいずれかになります:

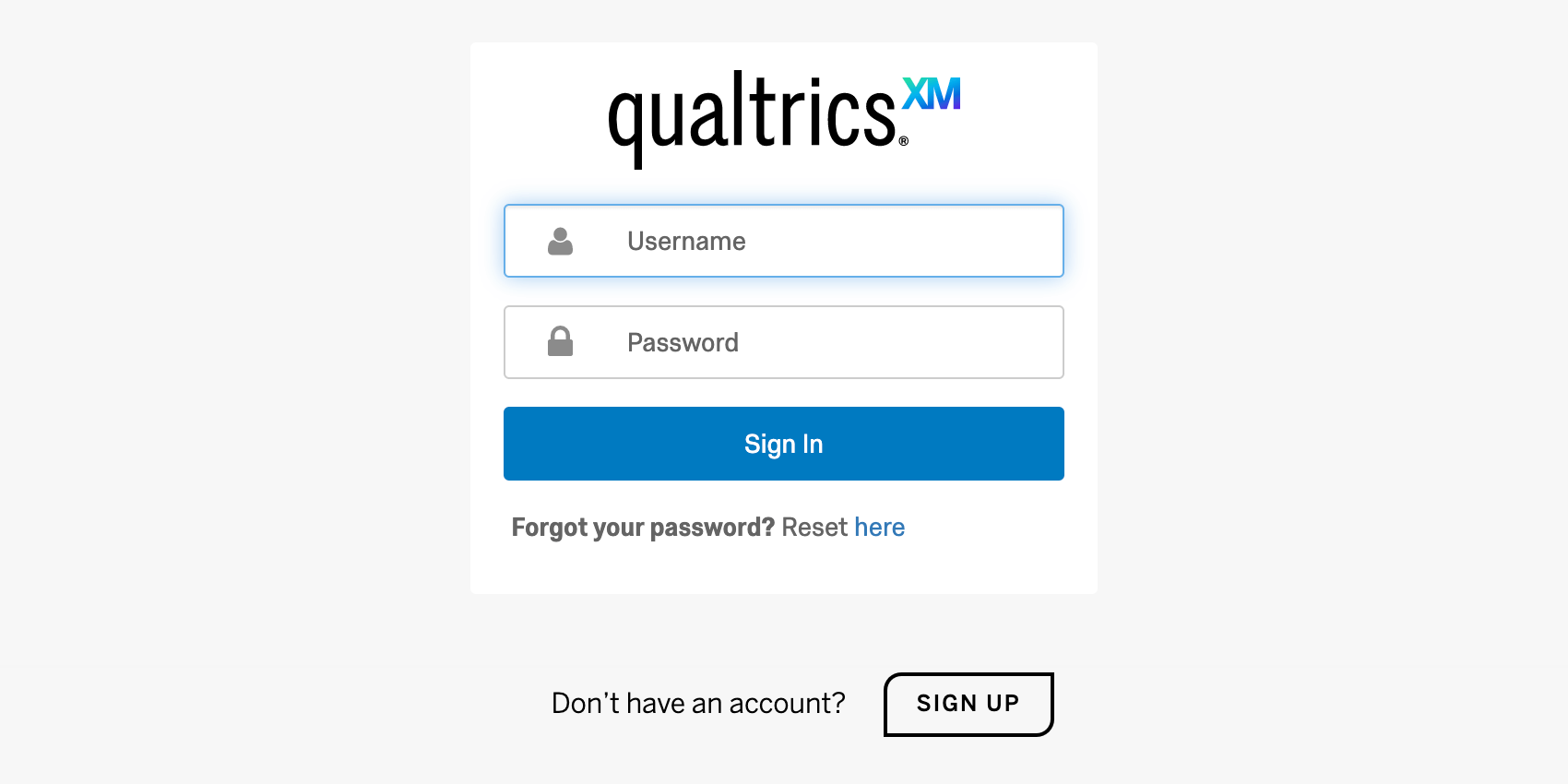

クアルトリクスログインのみが有効な場合のユーザーエクスペリエンス

組織ログイン 接続が「[自分らしくいられること]のためのクアルトリクスログイン」のみ有効になっている場合、組織URL(https://OrganizationID.qualtrics.com)は標準のクアルトリクスログイン画面に誘導され、すべてのユーザーはクアルトリクスのユーザー名とパスワードで認証されます。

SSO接続が1つしか有効でない場合のユーザー・エクスペリエンス

クアルトリクス・ログイン for [自分らしくいられること] [組織ID]」接続が無効化され、組織ログイン用に1つのSSO接続のみが有効化されている場合、ユーザーは組織のURLに移動し、自動的にSSO認証フローにリダイレクトされます。すべてのユーザーは SSO 経由でログインする必要があります。

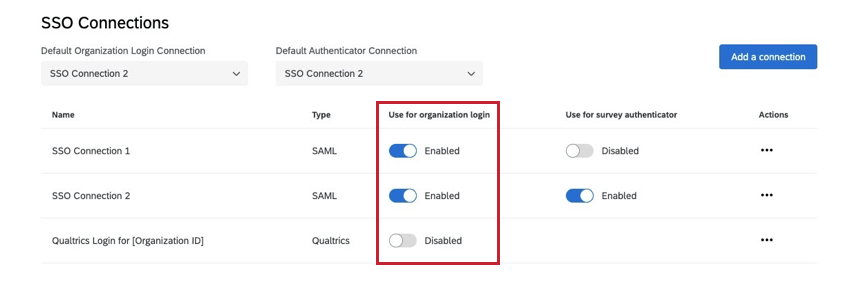

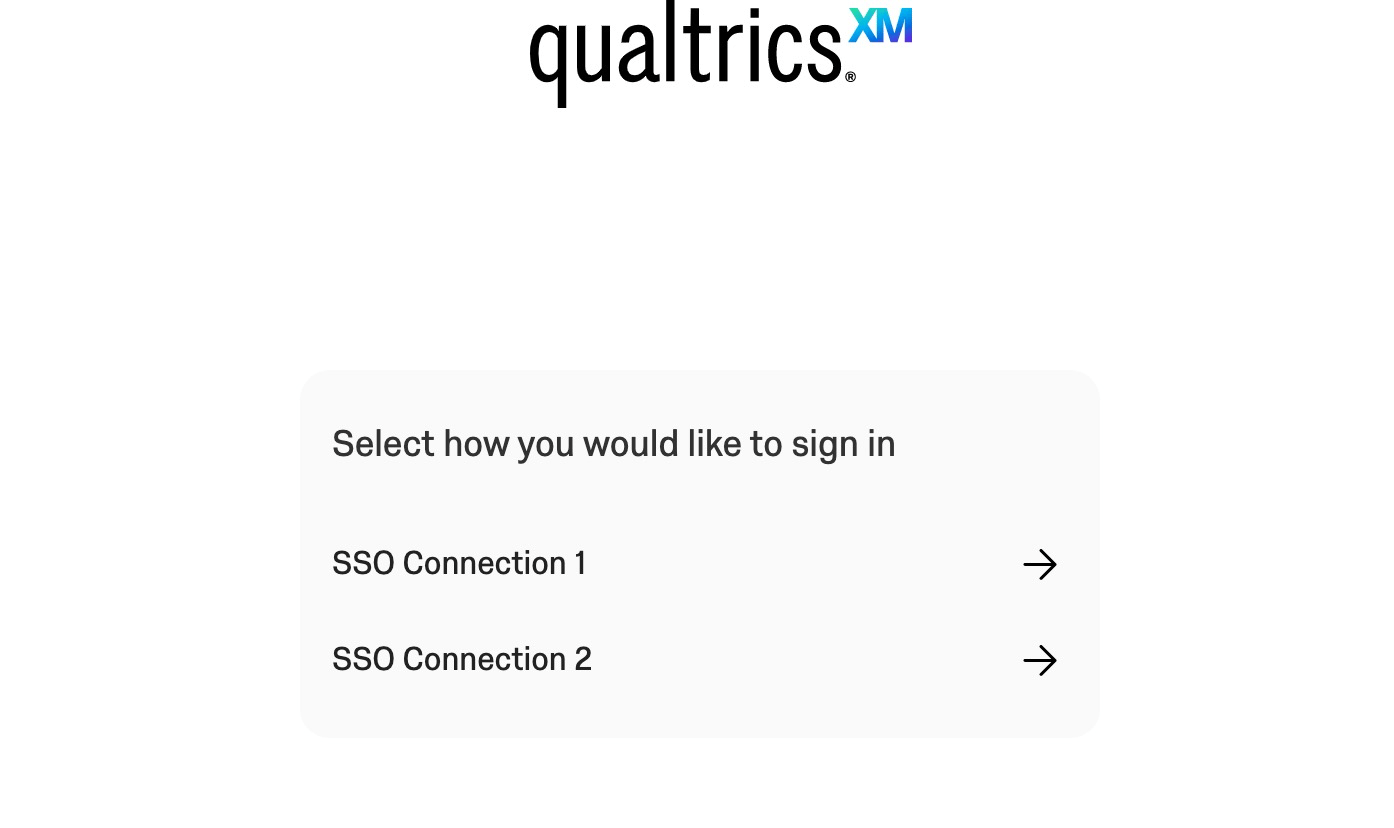

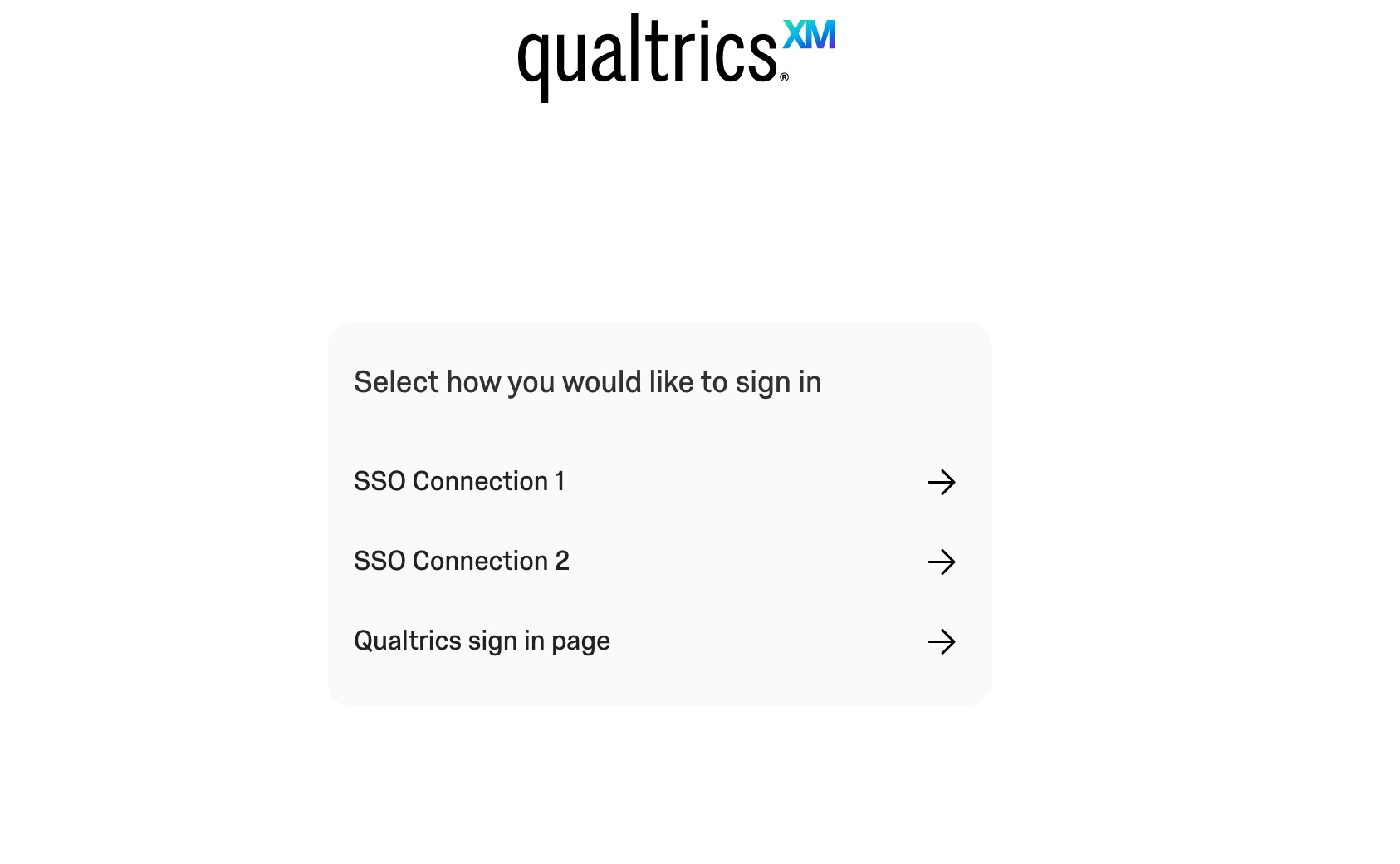

複数のSSO接続が有効な場合のユーザーエクスペリエンス

組織ID]のクアルトリクスログイン」接続が無効で、組織ログインのために複数のSSO接続が有効になっている場合、ユーザーは組織のURLに移動し、有効になっているすべてのSSO接続のリストが表示されます。ユーザーは、どのSSO接続で認証するかを選択する必要があります。

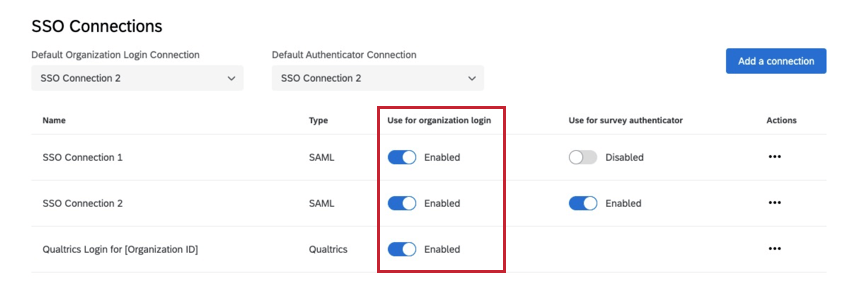

SSO接続が有効でクアルトリクスログインが有効な場合のユーザーエクスペリエンス

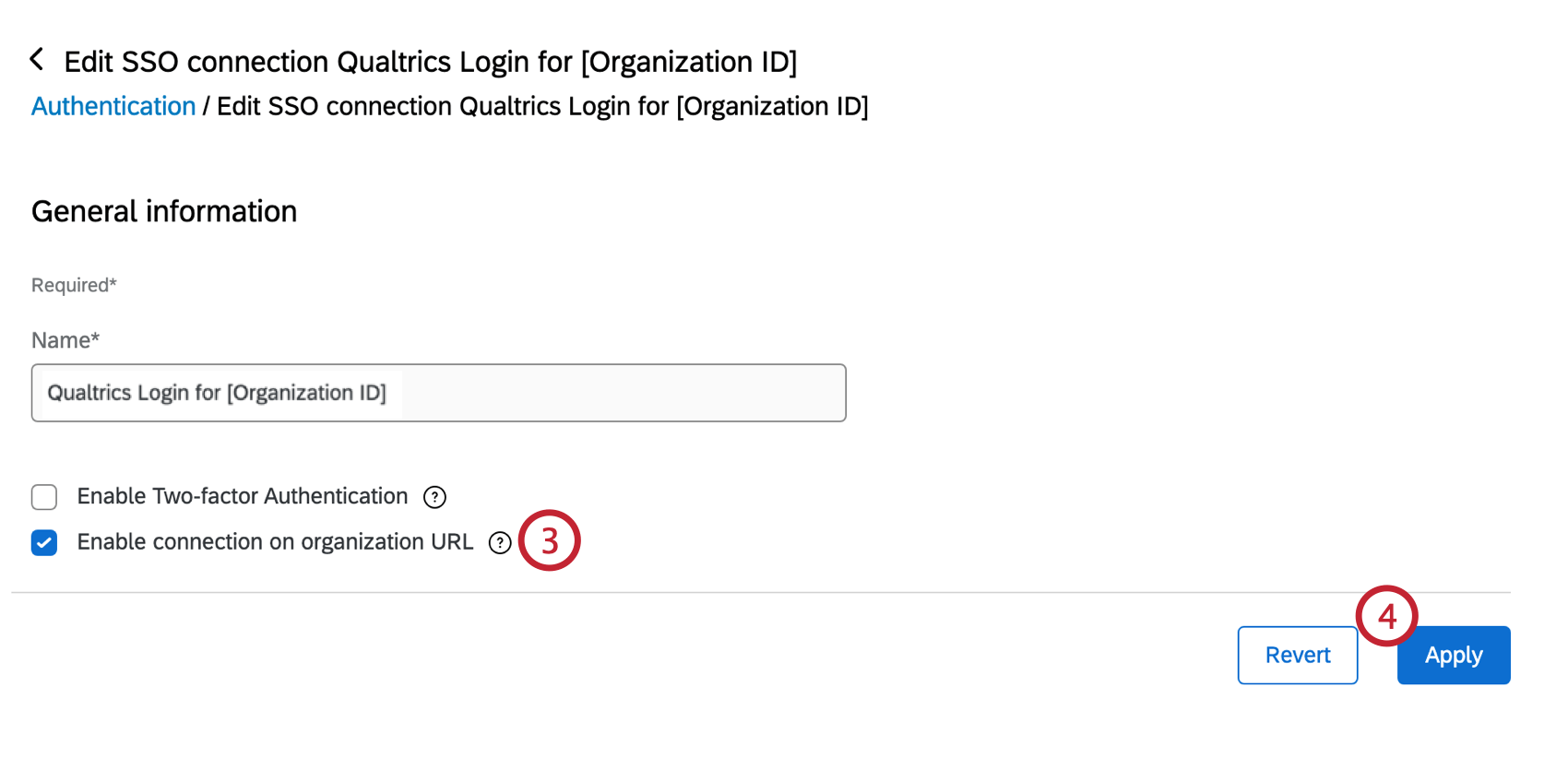

クアルトリクスログイン for [組織ID]」接続が有効で、組織ログインのために複数のSSO接続が有効になっている場合、ユーザーをすべての利用可能なオプションを含むランディングページにリダイレクトするオプションがあります。このオプションを有効にすると、ユーザーは組織のUrlに移動し、クアルトリクスログインオプションだけでなく、すべての有効なSSO接続のリストが表示されます。ユーザーは、自分らしくいられること認証方法を選択しなければならない。

このランディングページを有効にするためには

このオプションを選択しない場合は、組織URLがSSO認証フローにリダイレクトされます。SSOなしでログインしたいユーザーは、以下のリンクのいずれかを使用してください:

- FedRAMPユーザー向け:https://gov1.qualtrics.com

- その他のユーザーの皆様へ:https://qualtrics.com/login

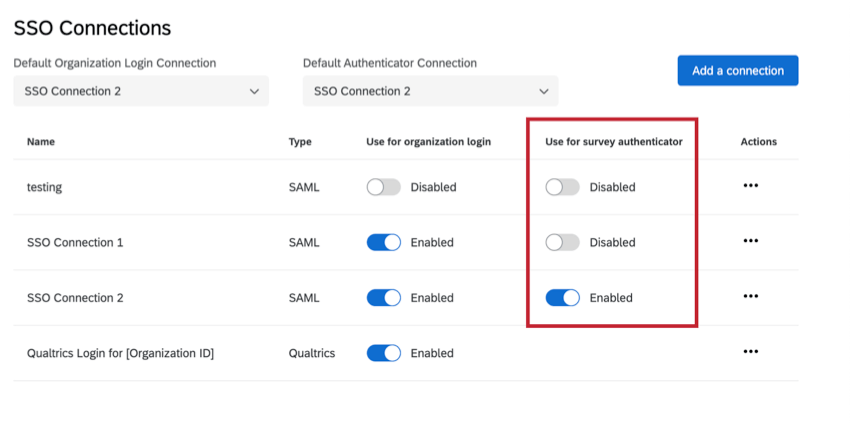

アンケート調査の認証のための SSO 接続のマネージャー

最初に接続を追加すると、デフォルトで[アンケート調査の認証機能に使用する]列のステータスが無効になります。アンケート調査の認証機能で SSO 接続を有効にすると、アンケート調査の認証機能のオプションとして SSO ログインが利用できる状況になります。

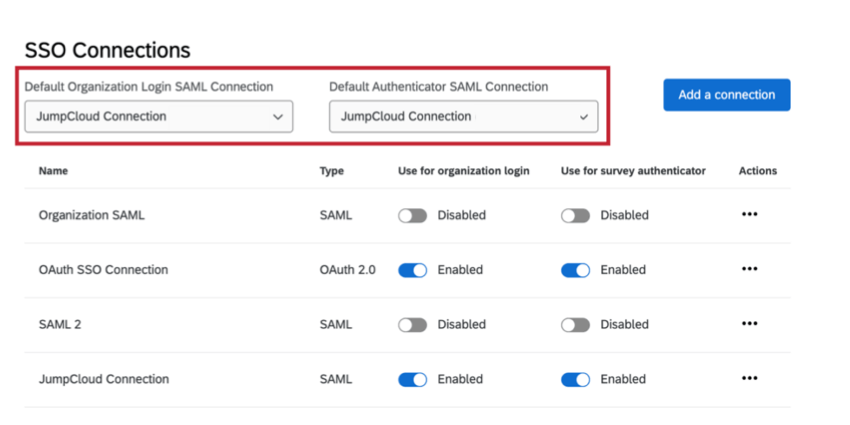

デフォルトの SAML SSO 接続

クアルトリクスは、使用する特定の SAML 接続を指定しないリクエストを受け取ると、デフォルトの SAML 接続を使用します。これは、IdPが開始するログイン・リクエストにとって特に重要である。

- デフォルトの組織ログイン SAML 接続:ID プロバイダからの SAML 回答が新しいリレー状態形式を使用せず、旧形式を使用する場合、idp 開始 SAML フローでデフォルト組織ログイン接続が使用される。

- デフォルトの認証機能 SAML 接続:このデフォルトは、2021 年 12 月 1 日以前に SSO 認証機能で設定されたアンケートをサポートするために必要です。このアップデート以前に作成されたアンケートは、デフォルトの認証機能接続に関連付けられます。

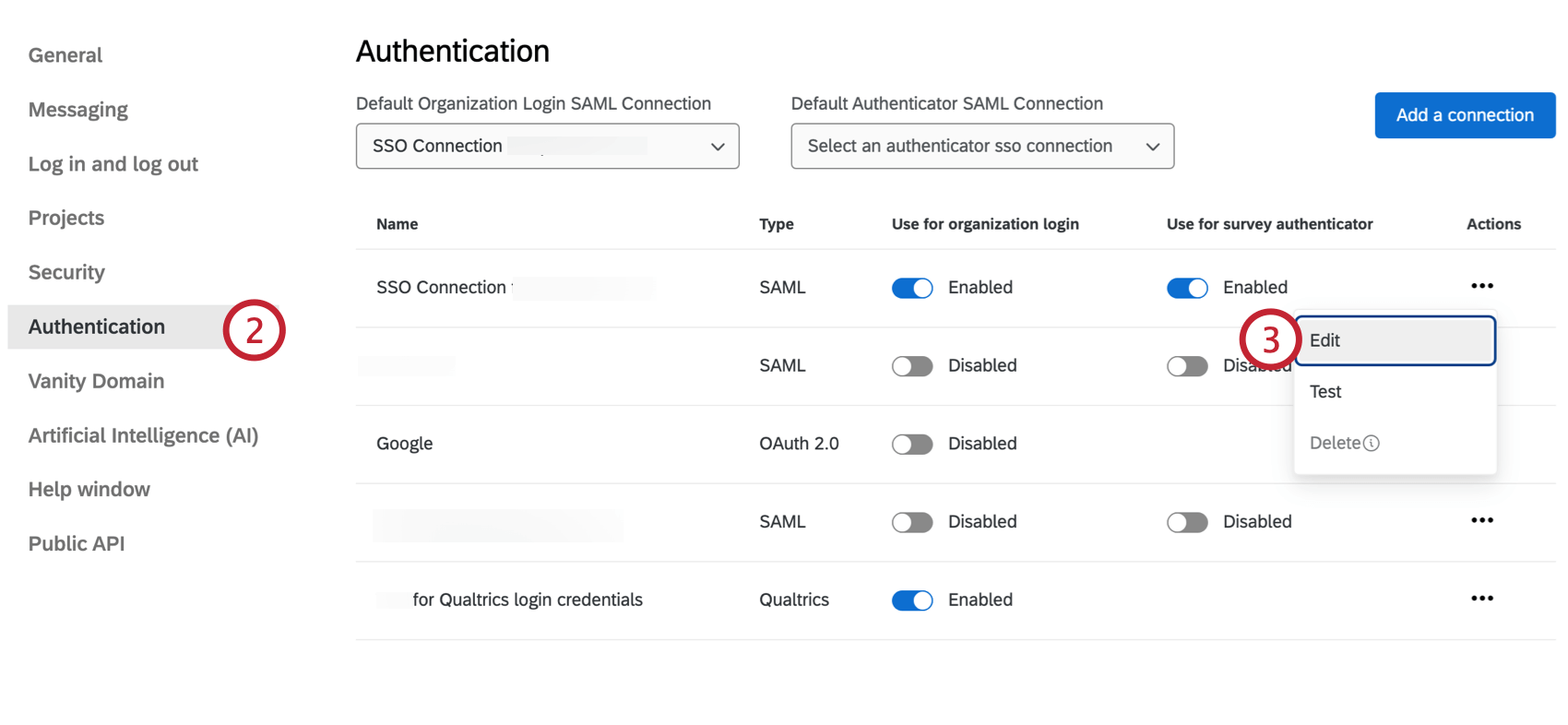

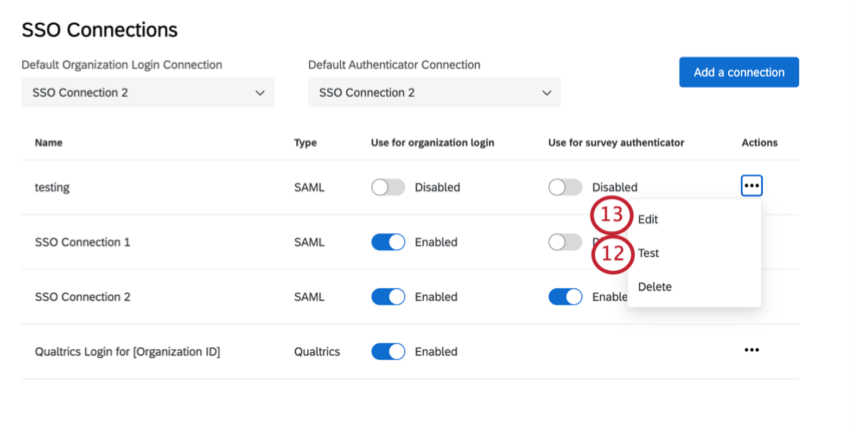

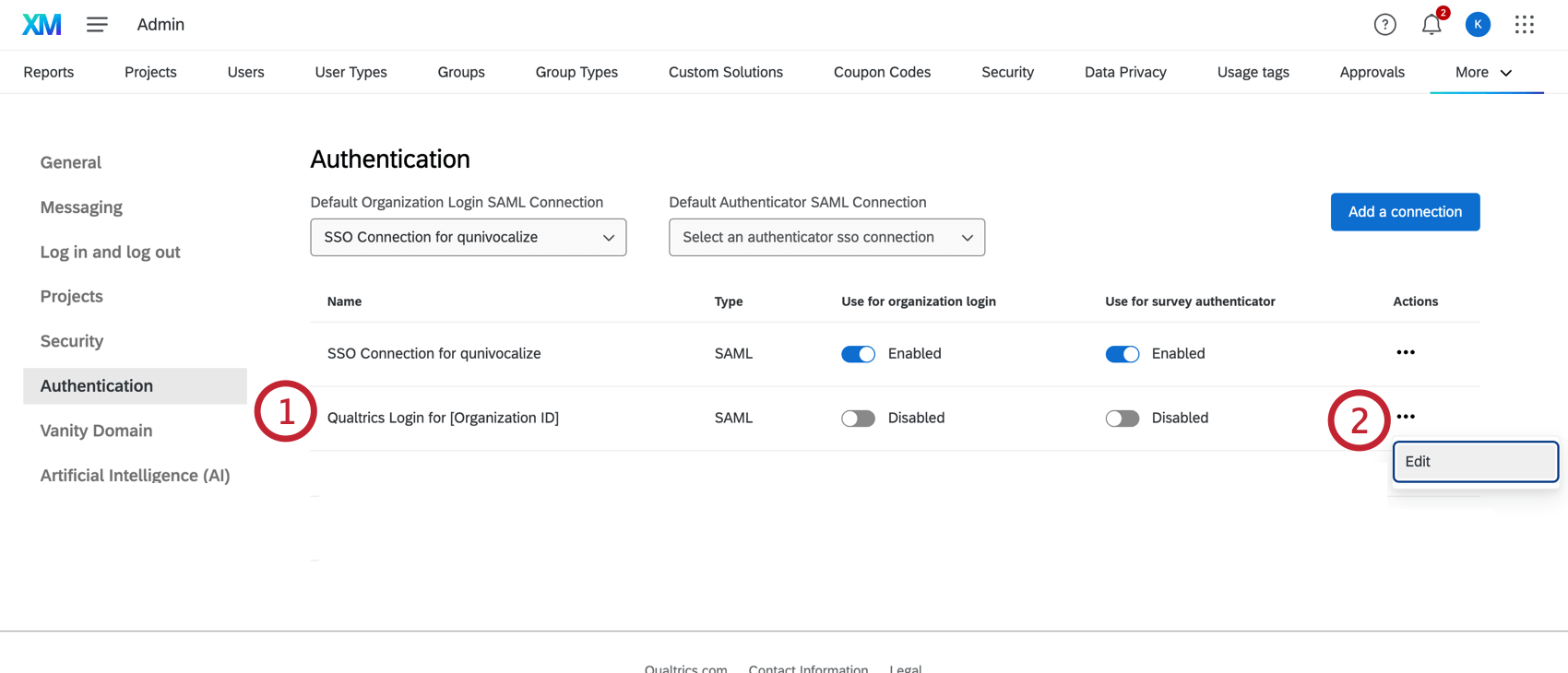

既存の接続の管理

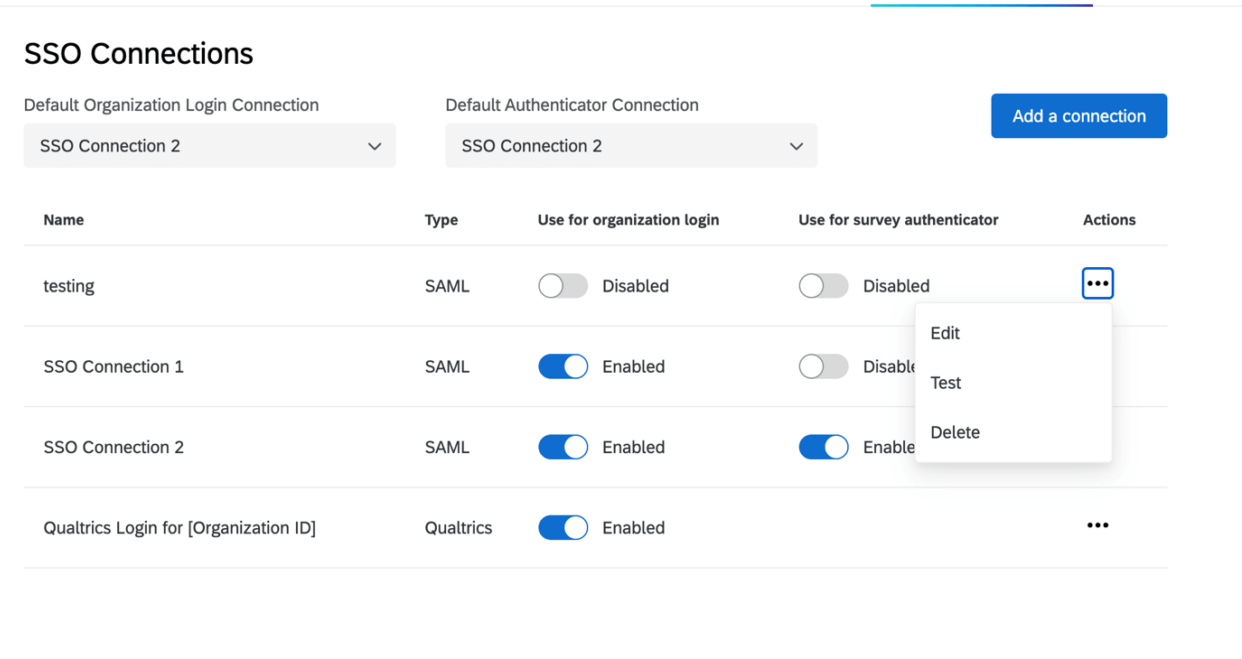

[組織の設定]タブの[SSO]セクションには、ライセンスに設定されているすべての接続の概要が表示されます。セットアップ中に、新しい接続の追加、接続の削除または無効化、既存の接続の編集、接続のテストを行うことができます。

接続の有効化/無効化

組織ログインに使用」で、接続を無効と有効に切り替えることができます。関連する詳細と警告については、組織ログインのSSOコネクションのマネージャーを参照してください。

アンケート調査認証機能に使用する]で、接続を無効と有効に切り替えることができます。関連する詳細と警告については、アンケート調査の SSO 接続のマネージャーを参照してください。

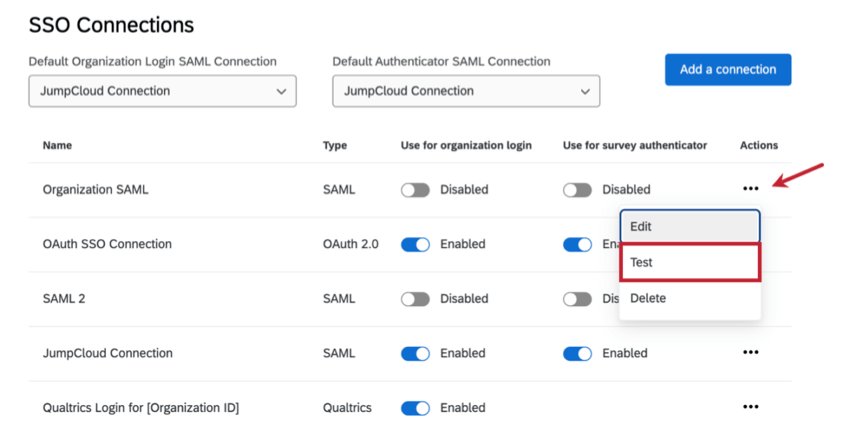

コネクションの編集、テスト、削除

アクション」欄の下にある3つの点をクリックすると、接続の削除、編集、テストのオプションが表示されます。

- 編集:接続の設定を変更します。このオプションは、サーティフィケート・ローテーションに特に有効である。

注意有効化された接続を編集する場合は、ユーザーベースのログインを妨害する可能性のあるフィールドの編集に注意してください。

- テスト 接続をテストし、意図したとおりに動作することを確認します。詳しくはリンク先をご覧ください。

- 削除Deleteをクリックすると、接続が完全に削除されます。このボタンがクリックされると、警告メッセージを表示するモーダルが開きます。このモーダルで「削除」をクリックして、操作を確定する必要があります。

警告接続を削除する場合は、それがユーザーベースにどのような影響を与えるかを念頭に置いてください。一度削除された接続を元に戻すことはできません。Qtip:接続のステータスがDisabledに切り替わるまで、接続を削除することはできません。ユーザーが変更の影響を受けないことを確認するまでは、接続を削除しないでください。

IdP証明書のローテーション

証明書は頻繁に期限切れになるため、ITチームに連絡して、クアルトリクスのログインに使用されている証明書が更新されていることを確認してください。ITチームと協力して、古い証明書の有効期限が切れる前に新しい証明書を追加し、接続テストを行い、更新が正常に行われることを確認してください。

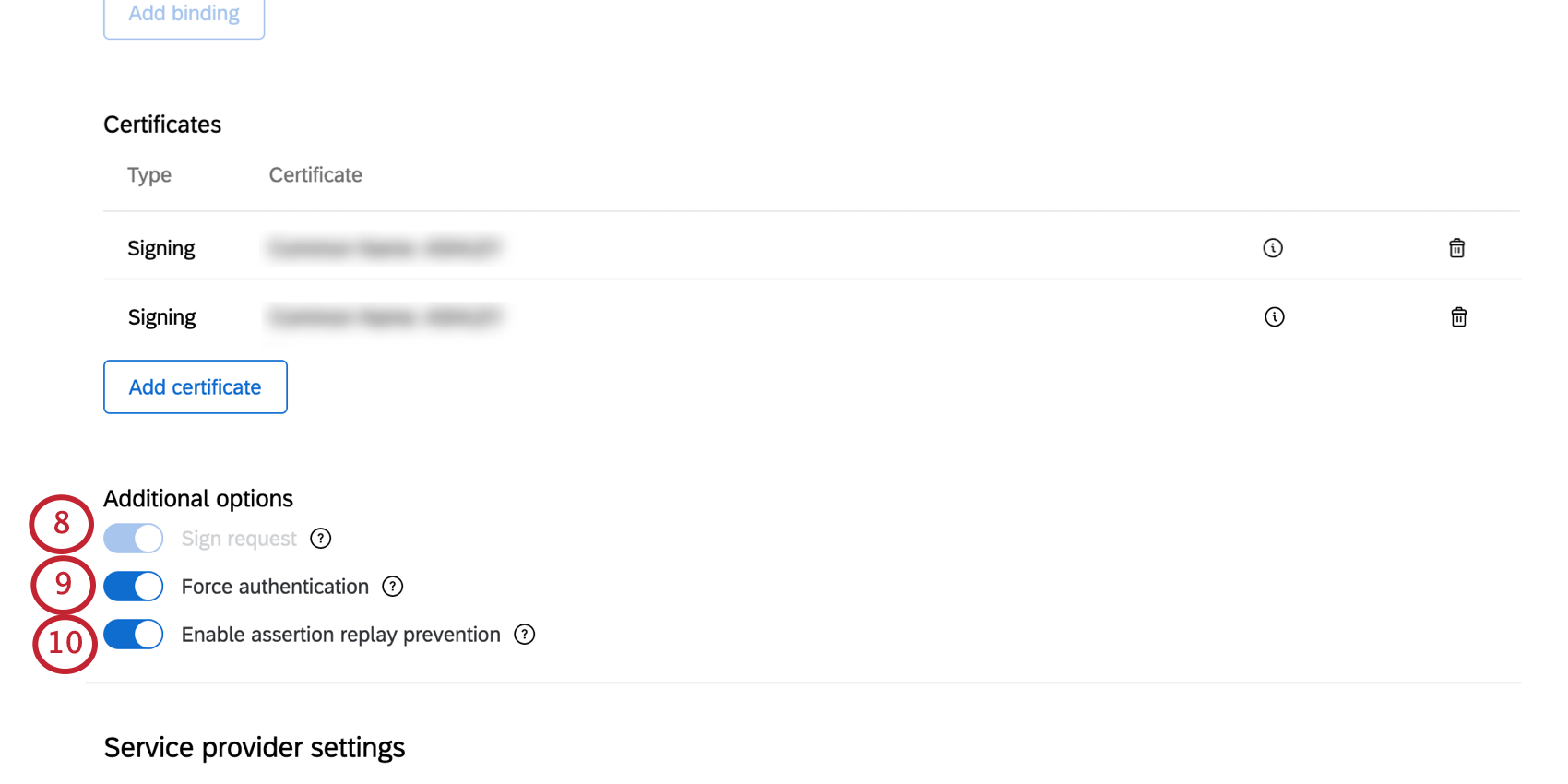

署名証明書しかない場合は、以下の手順に従ってください:

- 管理画面の組織設定に 移動します。

- 自分らしくいられること認証機能へ。

- 証明書をローテーションするSSO接続の次へ、[Actions]ドロップダウンをクリックし、[Edit]を選択します。

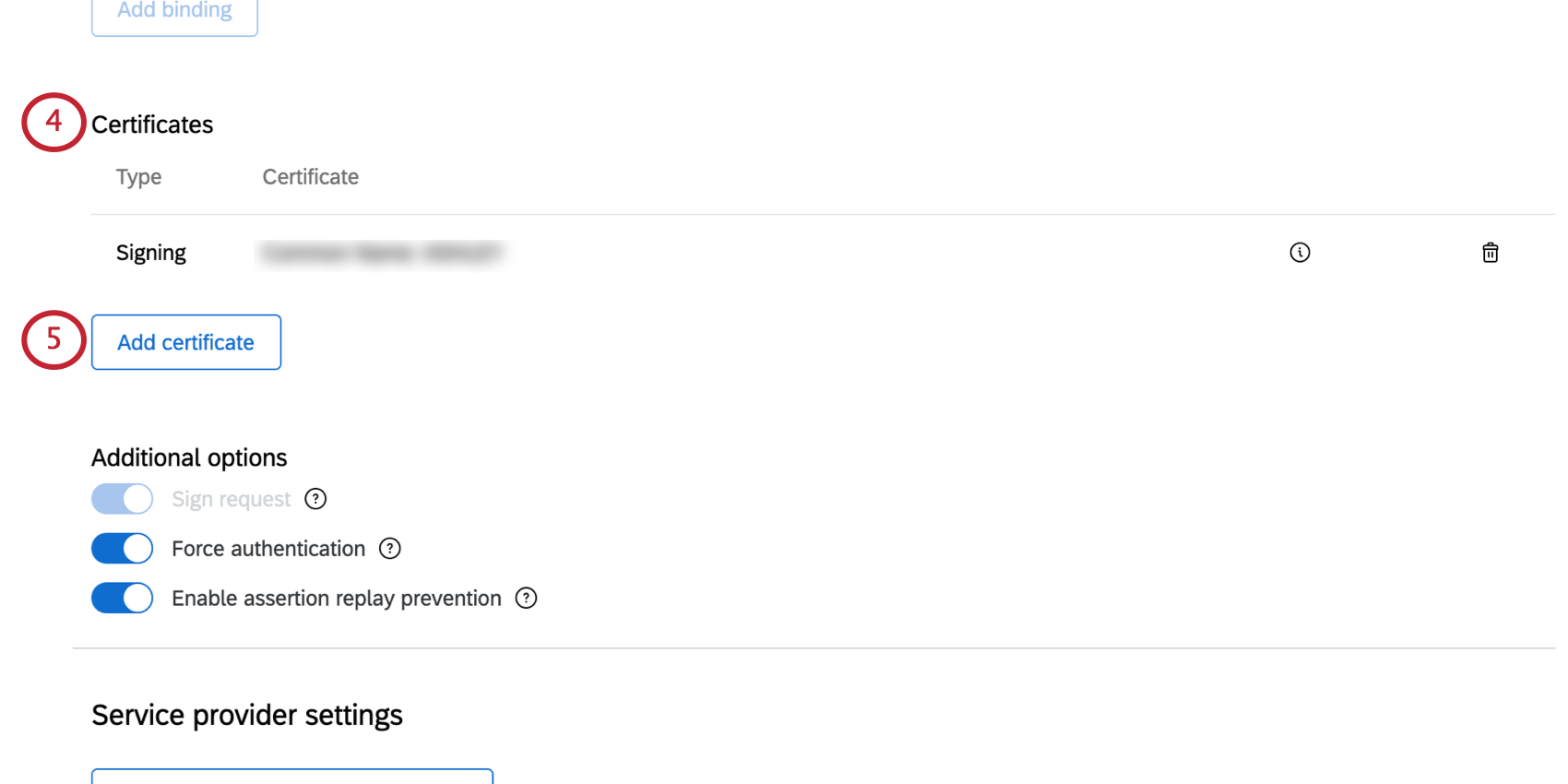

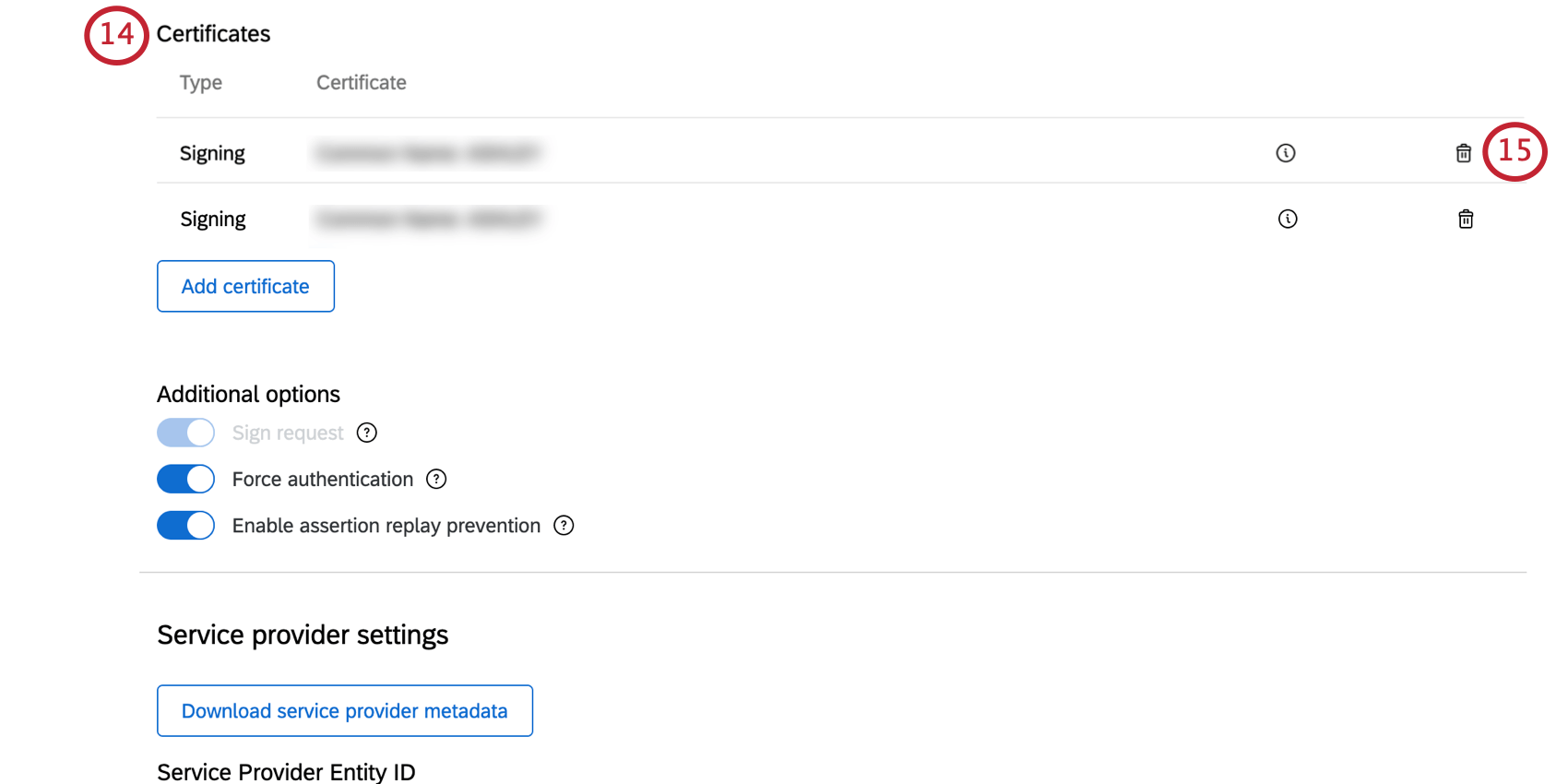

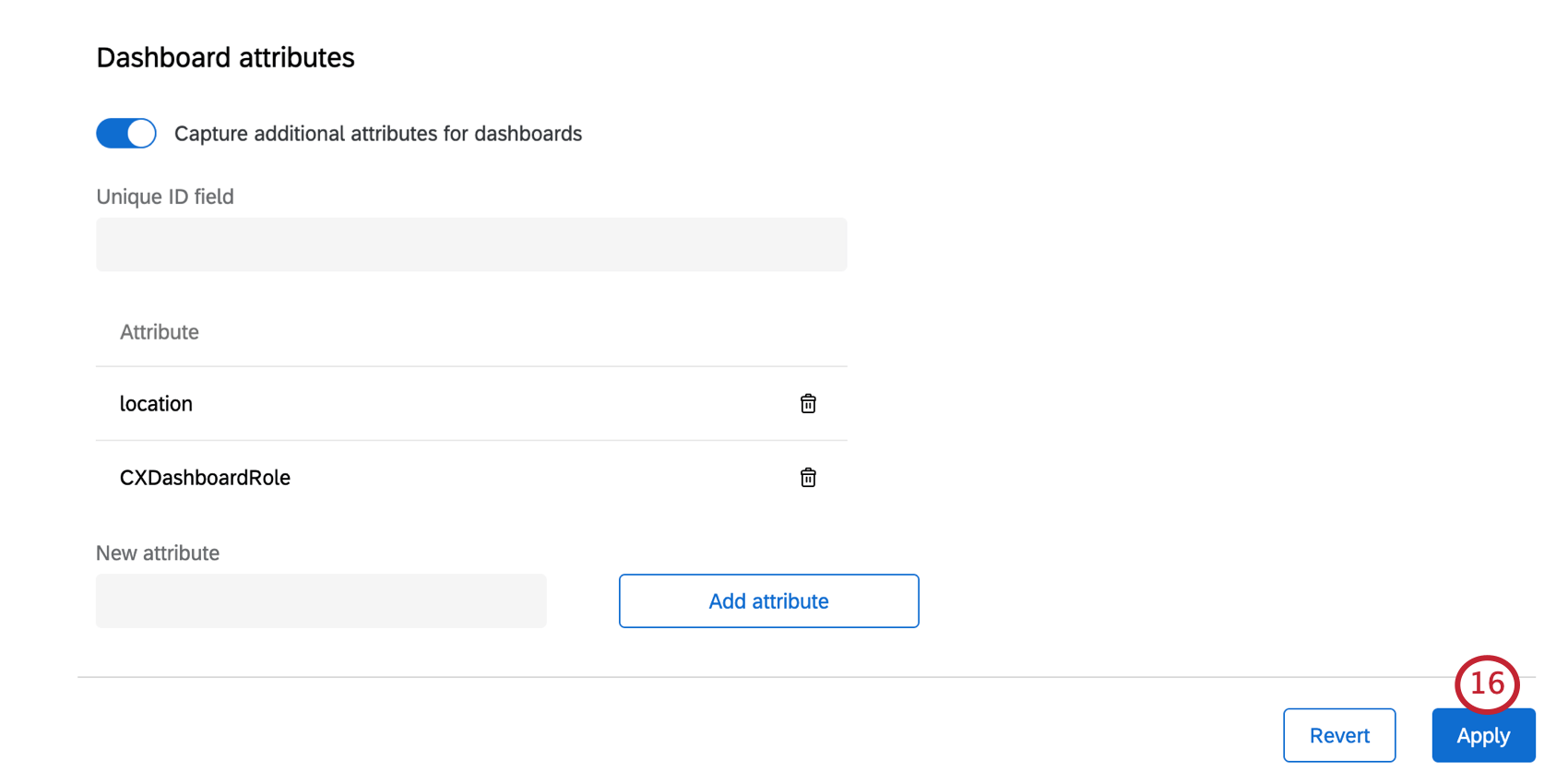

- 証明書のセクションまでスクロールダウンしてください。

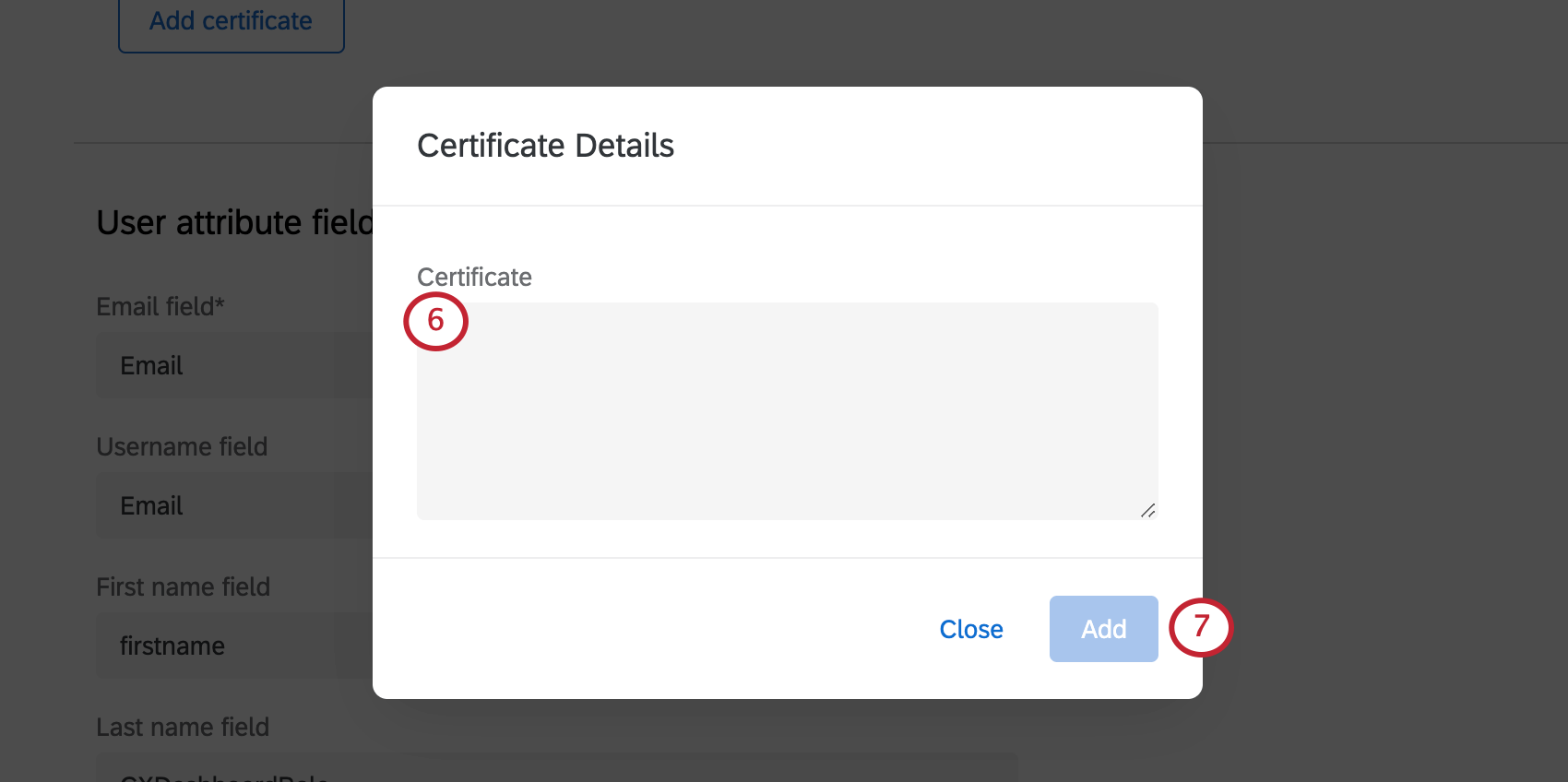

- 証明書の追加をクリックします。

- 新しい証明書を証明書ボックスに貼り付けます。

- [追加]をクリックします。

- 証明書のタイプとして「Sign request」を選択する。

Qtip:このオプションをオンにすると、リクエストがインターセプトした可能性のある誰かではなく、クアルトリクスから来たことを保証するために、IDプロバイダに送信されたリクエストに署名します。HTTPポスト・シングル・サインオン・サービス・バインディングを選択した場合は、常に有効になります。

Qtip:このオプションをオンにすると、リクエストがインターセプトした可能性のある誰かではなく、クアルトリクスから来たことを保証するために、IDプロバイダに送信されたリクエストに署名します。HTTPポスト・シングル・サインオン・サービス・バインディングを選択した場合は、常に有効になります。 - 必要であれば、「強制認証」を選択します。

Qtip: このオプションをオンにし、IDプロバイダーがサポートしている場合、ユーザーがすでにログインしている場合でも、IDプロバイダーがユーザーに認証を強制します。

- 必要であれば、「Enable assertion replay prevention」を選択する。

QTip: このオプションをオンにすると、クアルトリクスは既に見たアサーションを再利用しません。これは、SAMLリプレイ攻撃を防ぐ1つの方法である。

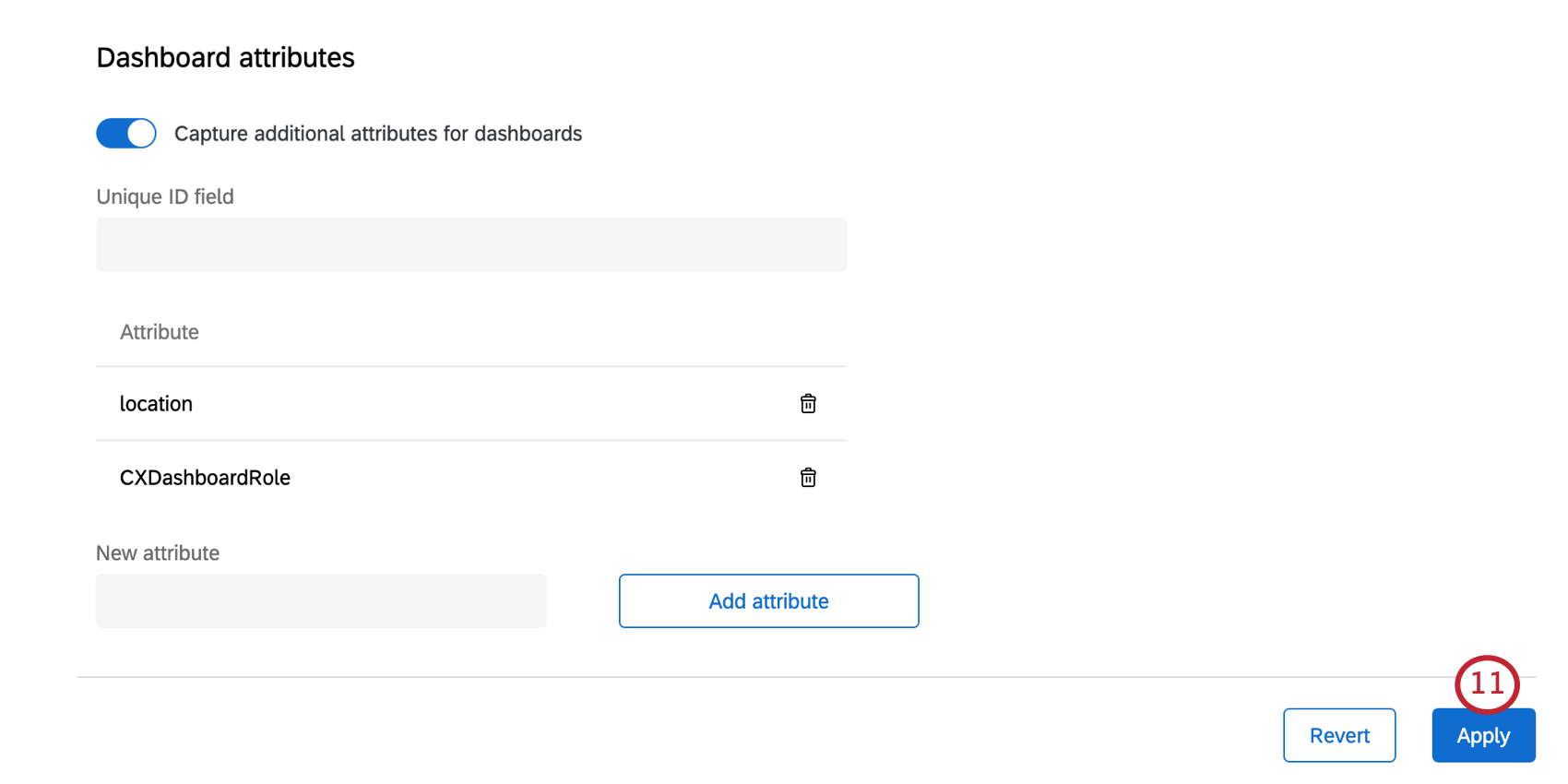

- ページの一番下までスクロールし、適用を クリックして変更を保存します。

- 接続をテストし、証明書が正しく回転されたことを確認する。

- 編集をクリックする。

- 証明書の セクションまでスクロールダウンしてください。

- 古い証明書の横にあるごみ箱アイコンをクリックして削除します。

Qtip:テストに失敗した場合は、新しく追加した証明書を削除し、正しいことを再度確認してから、上記の手順を繰り返して証明書を再追加してください。

- 完了したら、適用をクリックします。

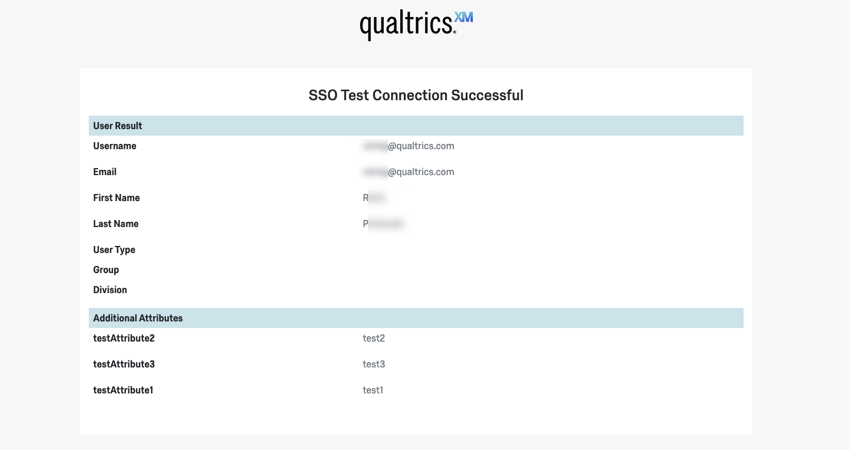

接続のテスト

SSO接続を設定した後は、意図したとおりに動作しているかどうかをテストすることができます。接続のテストをクリックして開始する。

ブラウザに新しいタブが開き、認証するためのIdPにリダイレクトされます。ログインに成功すると、SSO交換でIdPからキャプチャに成功した属性と値が表示されたページにリダイレクトされます。

ログインに失敗した場合は、エラーメッセージが表示されます。 基本的な手順については、トラブルシューティングのセクションをご覧ください。

トラブルシューティング

接続テスト中にエラーメッセージが表示された場合は、コードをクリックするか、以下のリストを参照して、そのエラーの詳細および考えられる原因を確認してください。

問題が解決しない場合は、カスタマーサクセスハブにログインしてサポートを受けてください。SSOチームはエラーコードを要求します。

一般的なSSOエラーコード

- sso_unknown_error:不明なエラーが発生しました。再度ログインを試みるか、サポートに連絡して生成されたエラーコードをお知らせください。

- sso_sps_connection_error:エラーが発生しました。Cookie やキャッシュをクリアして、再度ログインしてみてください。

SAML エラー

- sso_missing_username:サーバーからの SSO 回答に username 属性または email 属性の値が見つかりませんでした。この属性は必須であるため、SAML 回答のAttribute Statement セクションに、SSO Connection 設定の Username フィールドに一致する属性が含まれていることを確認してください。

Qtip:たとえば、ログインしようとしているユーザーの電子メールが、User Provisioning Options(ユーザープロビジョニングオプション)の有効な電子メールドメインに一致しないために、このような現象が発生することがあります。

- sso_saml_missing_sso_binding:シングルサインオンのバインディング URL が SAML 設定に見つかりませんでした。この値は、SPから開始されるログインに必要な値であるため、SSOの接続設定を確認の上、再度お試しください。

- SSO_SAML_INVALID_DECRYPTION_CERT:SAML レスポンスの復号時にエラーが発生しました。アイデンティティプロバイダの暗号化証明書が、SSO接続用に生成されたサービスプロバイダのメタデータファイルの暗号化証明書と一致しているかどうかを確認してください。

- SSO_SAML_INVALID_AUDIENCE_RESTRICTION:SAML レスポンスの視聴者制限にエラーがありました。正しい値がアイデンティティプロバイダに設定されているか確認してください。これは、SSO接続用に生成されたサービスプロバイダのメタデータファイルに記載されているアサーションコンシューマサービスロケーションと一致することになっています。

- sso_saml_invalid_recipient:SAML レスポンスの受信者 URL にエラーがありました。正しい値がアイデンティティプロバイダに設定されているか確認してください。これは、SSO接続用に生成されたサービスプロバイダのメタデータファイルに記載されているアサーションコンシューマサービスロケーションと一致することになっています。

- SSO_SAML_VALIDATION_ERROR:SAML レスポンスの検証中にエラーが発生しました。アイデンティティプロバイダの設定とクアルトリクスのSSO接続設定を確認して、もう一度試してみてください。

OAuth 2.0のエラー

さまざまな用語の意味については、OAuth 2.0 接続の作成を参照してください。

- SSO_OAUTH_INVALID_ID_TOKEN:IDトークンの検証中にエラーが発生しました。公開鍵のエンドポイント、トークンの発行者、およびIDトークンの署名に使用されたアルゴリズムを確認し、もう一度やり直してください。

- SSO_OAUTH_INVALID_OR_MISSING_EMAIL_DOMAIN: ログインしようとしているユーザーは、有効な電子メールドメインに一致する電子メールを持っていません。User Provisioning Options(ユーザープロビジョニングオプション)」の「Valid Email Domains(検証可能な電子メールドメイン)」フィールドを確認し、もう一度やり直してください。

- SSO_OAUTH_USER_INFO_ERROR: トークンによるユーザー情報の取得でエラーが発生しました。User Information EndpointとAuthenticated Request Type Binding Typeフィールドを確認し、もう一度やり直してください。

- SSO_OAUTH_ACCESS_TOKEN_ERROR: アクセストークンの取得エラー。Client Secret、Token Endpoint、Token Endpoint Authorization Methodsの各フィールドを確認し、もう一度やり直してください。

- sso_oauth_authorization_uri_error:OAuth Client Request の生成に失敗しました。Client ID、Authorization Endpoint、およびScopeフィールドを確認してから、もう一度やり直してください。

![[SSO接続のテスト中にエラーが発生しました]という赤いテキスト](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-28.png)