組織への SSO 接続の追加

接続の追加について

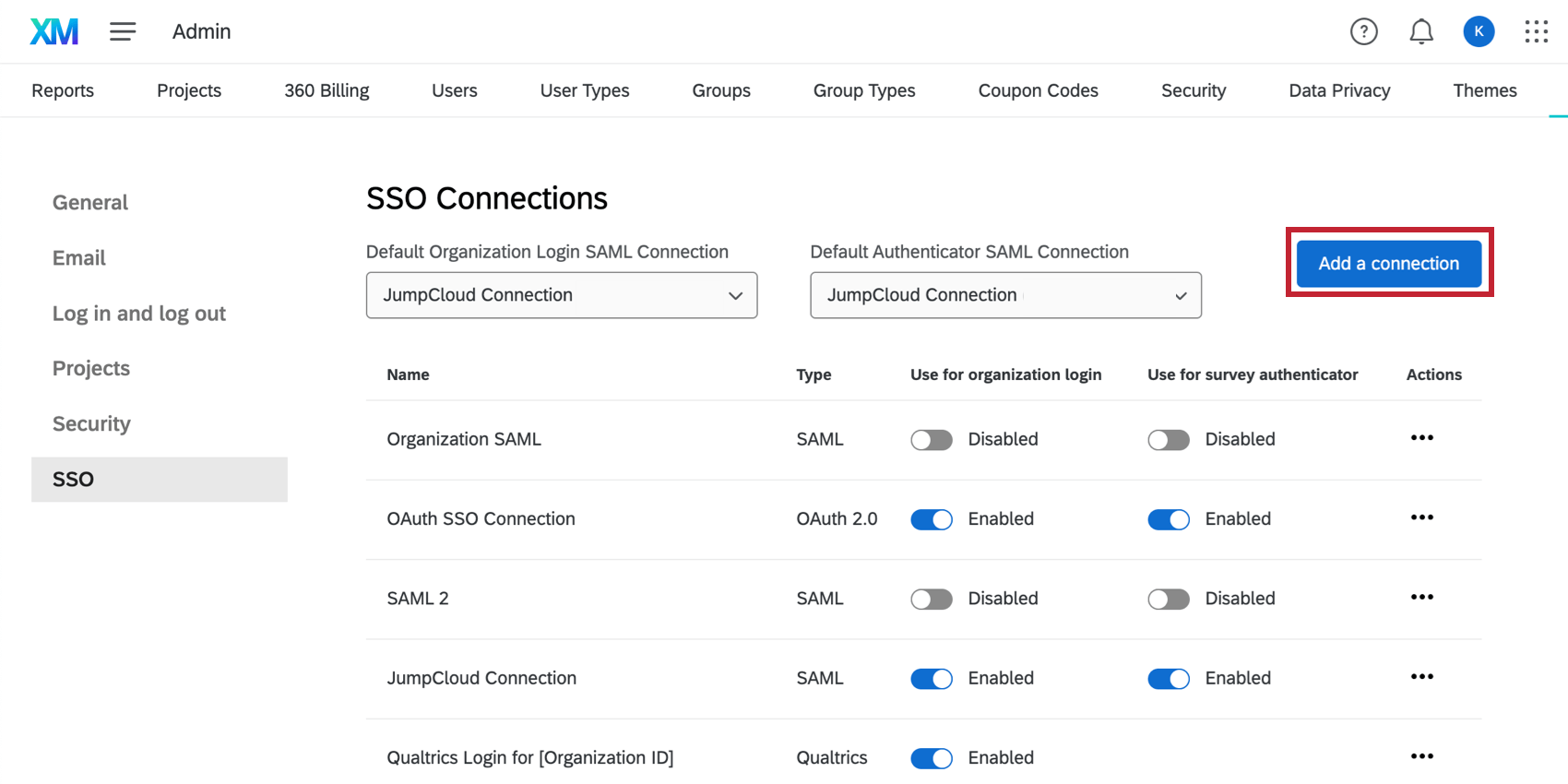

このページでは、クアルトリクス組織をSAMLまたはOAuth 2.0 SSOに接続する方法について説明します。開始するには、[組織の設定]の[SSO]タブに移動し、[接続の追加]を選択します。

これらの手順を完了できるのは、ブランド管理者のみです。

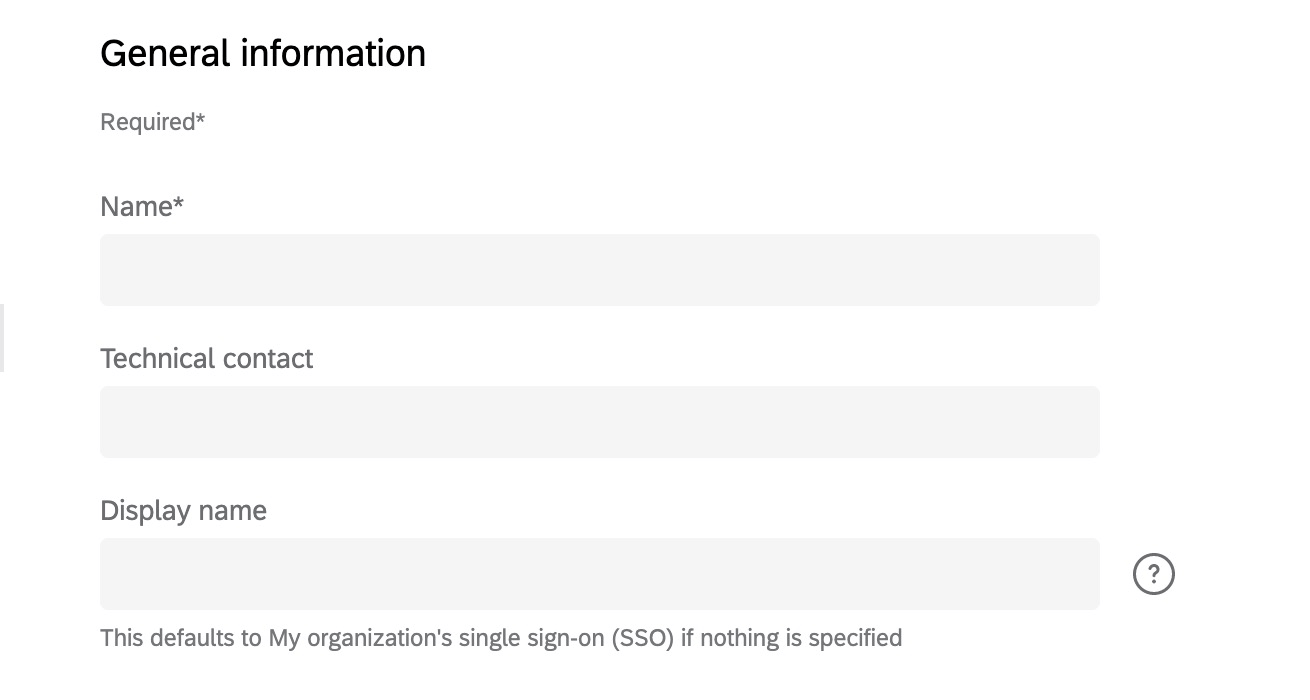

一般情報

- 名称: 接続の名称を指定します。これは入力必須フィールドです。

ヒント:この名前は組織設定のSSOタブに表示されるため、追加したさまざまな接続を区別できます。ログインページには表示されません。

- 技術担当者:IT チームの担当者になる可能性が高い技術担当者の電子メールアドレスを追加します。このSSO接続に関連する技術的な質問や更新がある場合に、クアルトリクスが連絡を取ることのできる担当者です。このフィールドは任意ですが、入力しておくことを強く推奨します。

- 表示名:表示名は、ユーザーがSSO接続を選択するように求められたときに、組織のログインページに表示されるものです。表示名の最大長は 120 文字です。詳細については、SSO 接続の有効化と無効化を参照してください。

ヒント:これはSSO接続にのみ適用できます。デフォルトのクアルトリクスログインの表示名は変更できません。

Google 接続の設定

追加できる OAuth 2.0 の 1 つのタイプは、Google 接続です。組織を Google SSO に接続すると、ユーザーは Google アカウントを使用してサインアップまたはログインできるようになります。

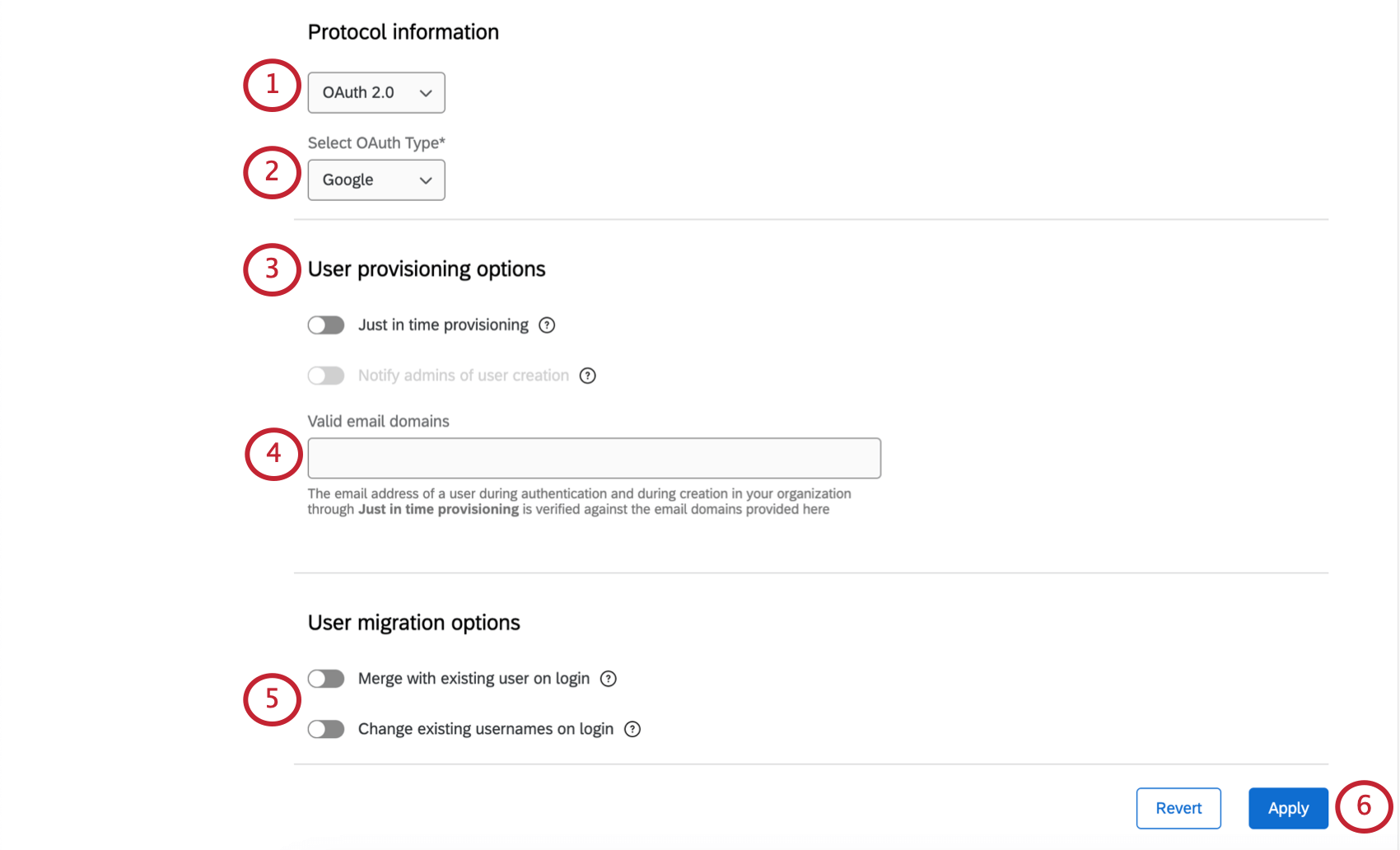

- プロトコル情報で、OAuth 2.0 を選択します。

- OAUth タイプの選択で、Google を選択します。

- 含めるすべてのユーザプロビジョニングオプションを設定します。

- [有効な電子メールドメイン] で、ライセンスで Qualtrics アカウントへの登録に使用できる電子メールドメインを入力します。アスタリスク(*)を追加すると、組織のドメインのいずれかを使用して登録できます。

例:Barnaby は Tread で働いており、すべての社員にカスタム社員のメール(barnabys@treadmade.org など)があります。有効なメールドメインはtreadmade.orgですヒント:このフィールドはデフォルトで空白になっているため、アスタリスク(*)または会社の Gmail ドメインを追加してください。複数のドメインをカンマで区切ります。

- ユーザ移行オプションを設定します。

- 変更を適用します。

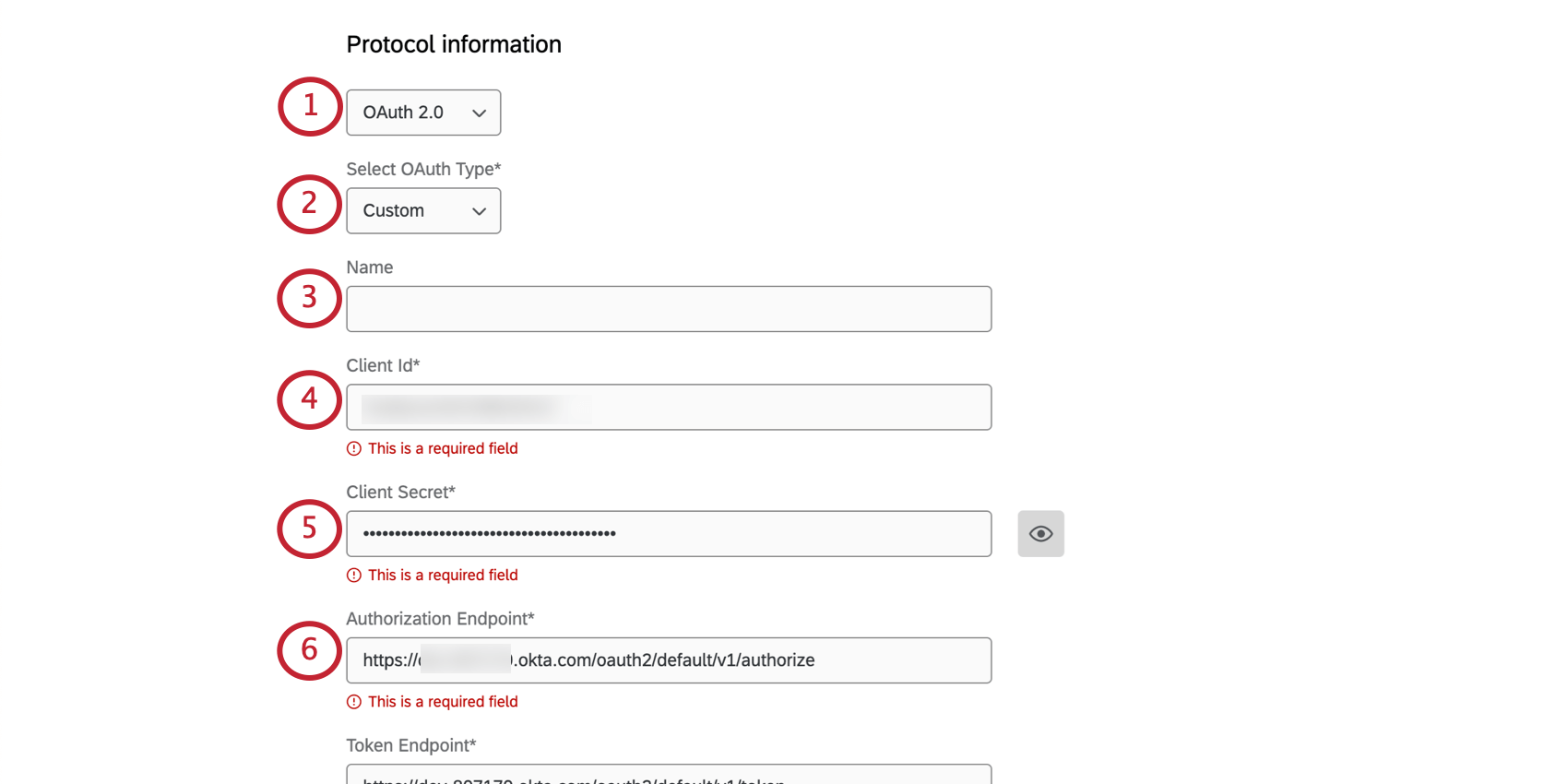

OAuth 2.0 接続の設定

プロトコル情報を OAuth 2.0 に設定すると、複数のフィールドが表示されます。名前を除き、OAuth 2.0 接続を設定するには、これらのすべてのフィールドが必要です。

- プロトコル情報で、OAuth 2.0 を選択します。

- OAuth タイプの選択で、カスタムを選択します。

- 接続の名前を入力します。(オプション)

- クライアント ID を指定します。

ヒント:クライアントIDでクライアント(この場合はQualtrics)を識別して認証します。クライアント ID は、認可サーバ (OAuth プロバイダ) から取得できます。

- クライアントシークレットを指定します。

ヒント:クライアントシークレットは、クライアントを識別して認証します。認可サーバから取得されます。ヒント:目のアイコンをクリックして、クライアントシークレットを表示します。

- 正しい URL を認可エンドポイント項目にペーストします。

ヒント:認可エンドポイントにより、ユーザーの認証と同意が処理されます。ユーザがリソースのアクセスを認証して同意すると、認証コードがクライアントに返送されます。

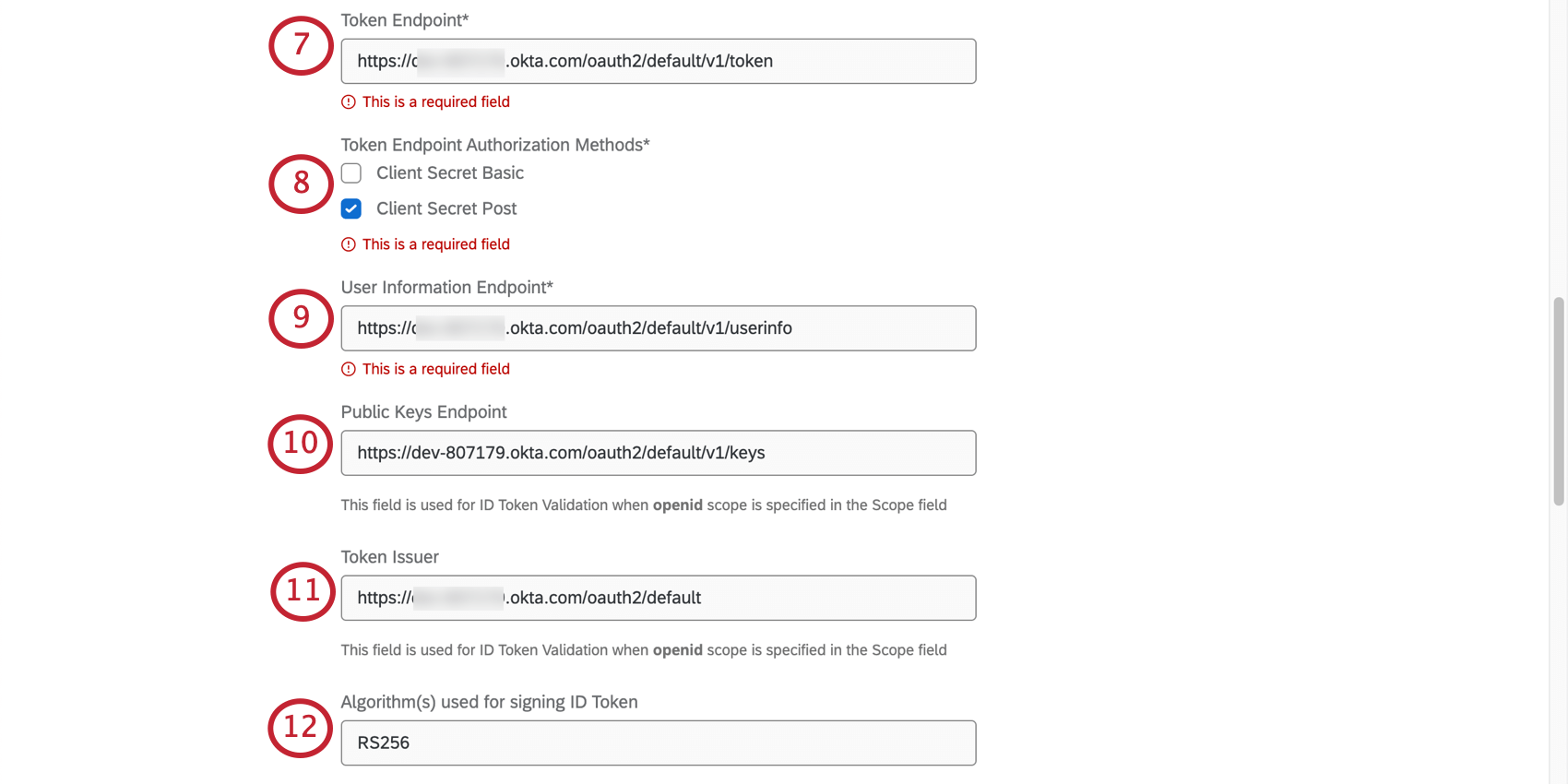

- 正しい URL をトークンエンドポイントフィールドにペーストします。

ヒント:トークンエンドポイントは、アクセストークンの権限コードの交換を処理する認可サーバー内のエンドポイントです。

ヒント:トークンエンドポイントは、アクセストークンの権限コードの交換を処理する認可サーバー内のエンドポイントです。 - トークンエンドポイント認証方法のいずれかまたは両方を選択します。これは、トークンエンドポイントに使用されます。

- クライアントシークレット (基本): クライアントシークレットは、権限ヘッダでエンコードされます。

- クライアントシークレット投稿: クライアントシークレットは、フォームパラメータとして要求本文に含まれます。

- 正しい URL をユーザ情報エンドポイントフィールドにペーストします。

ヒント:リソースサーバーのユーザー情報エンドポイントは、クライアントからアクセストークンを受け入れ、検証し、ユーザー情報をクライアントに返します。

- 正しい URL を Public Keys Endpoint フィールドにペーストします。

ヒント:この公開鍵エンドポイントは、IDトークンの検証中に使用されます。クライアント (Qualtrics) は、このエンドポイントに移動して公開鍵を取得し、ID トークンで見つかったキー ID といずれかの公開鍵の一致を試みます。このフィールドは、ID トークンが MAC ベースのアルゴリズム (HMAC256、HMAC512 など) で署名されている場合は必要ありません。

- 正しい URL をトークン発行者項目にペーストします。

ヒント:トークン発行者フィールドは、IDトークンの検証中に使用されます。

- ID トークンの署名に使用するアルゴリズムを追加します。

ヒント:このフィールドは、openid スコープが [Scope] フィールドで指定されている場合(ステップ 14)、ID トークン検証に使用されます。ID トークンの署名に使用できる複数のアルゴリズムを追加できます。デフォルトは RS256 です。ID トークンが MAC ベースのアルゴリズムで署名されている場合は、アルゴリズムを追加する必要はありません。

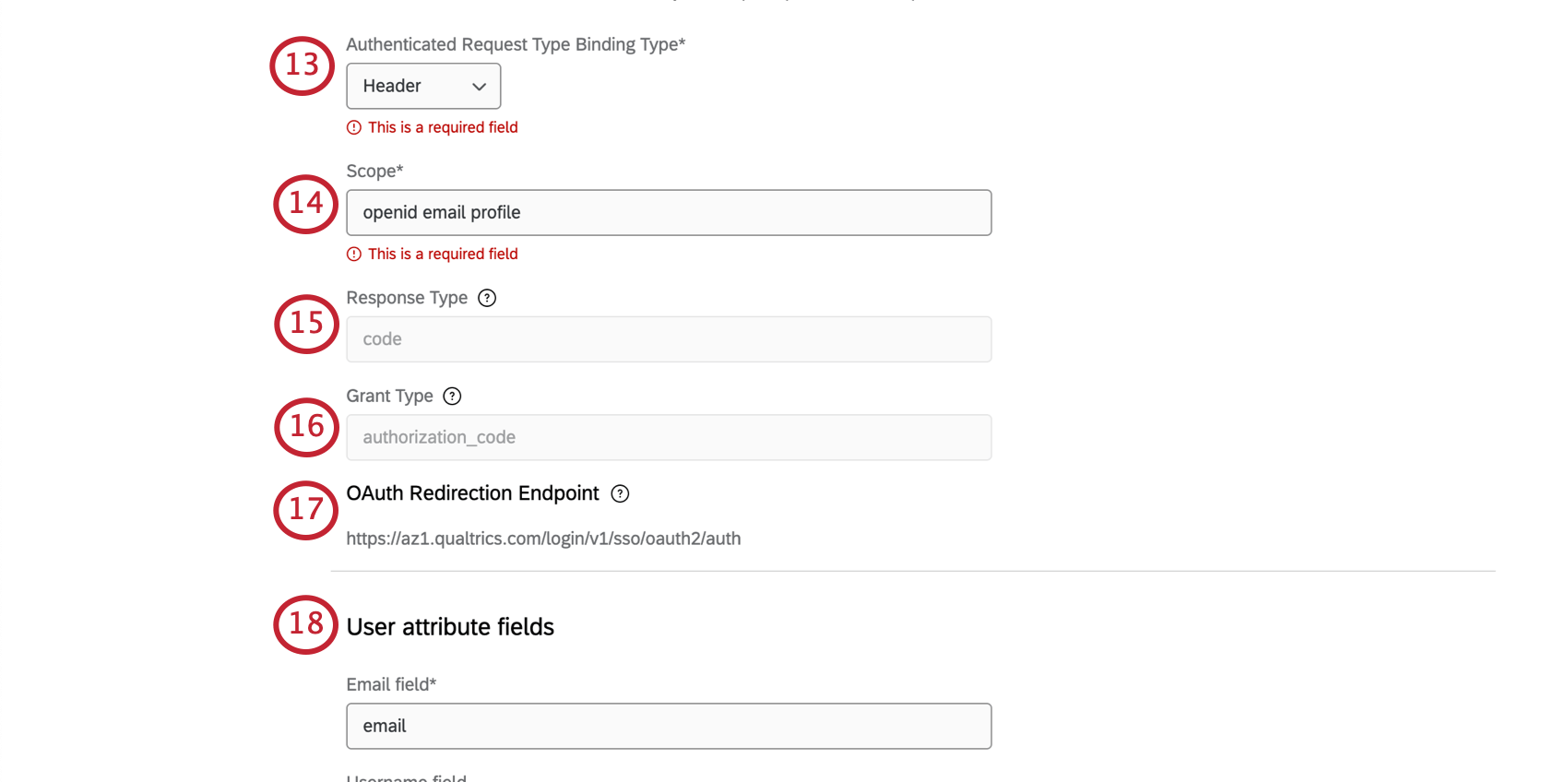

- 認証要求タイプバインドタイプを選択します。これは、ユーザ情報エンドポイントに使用されます。

- ヘッダ: アクセストークンは、権限ヘッダに含まれています。

- 本文: アクセストークンは、フォームパラメータとして応答本文に含まれます。

- クエリ: アクセストークンは、クエリパラメータとして応答本文に含まれます。

- 範囲を入力してください。

ヒント:範囲は、ユーザー情報エンドポイント(リソースオーナーがクライアントに送信しているリソースの一覧)から要求するリソースを指定するために使用されます。スコープの例には、openid、email、profile などがあります。

- 応答タイプフィールドは “コード” に設定されており、編集できません。現在、Qualtrics では権限コードフローのみがサポートされています。

- 付与タイプフィールドは “authorization_code” に設定されており、編集できません。現時点では、Qualtrics では権限コードフローのみがサポートされています。

- OAuth リダイレクトエンドポイントが提供されます。これは、アイデンティティプロバイダが認証コードを使用してリダイレクトして戻すエンドポイントです。トークンとユーザ情報の交換は、このエンドポイントで行われます。

ヒント:ユーザーと IT チームは、ユーザー側でアイデンティティプロバイダを設定する必要があります。クアルトリクスの担当者はこのステップを実行できません。

- ユーザー属性フィールドを追加します。

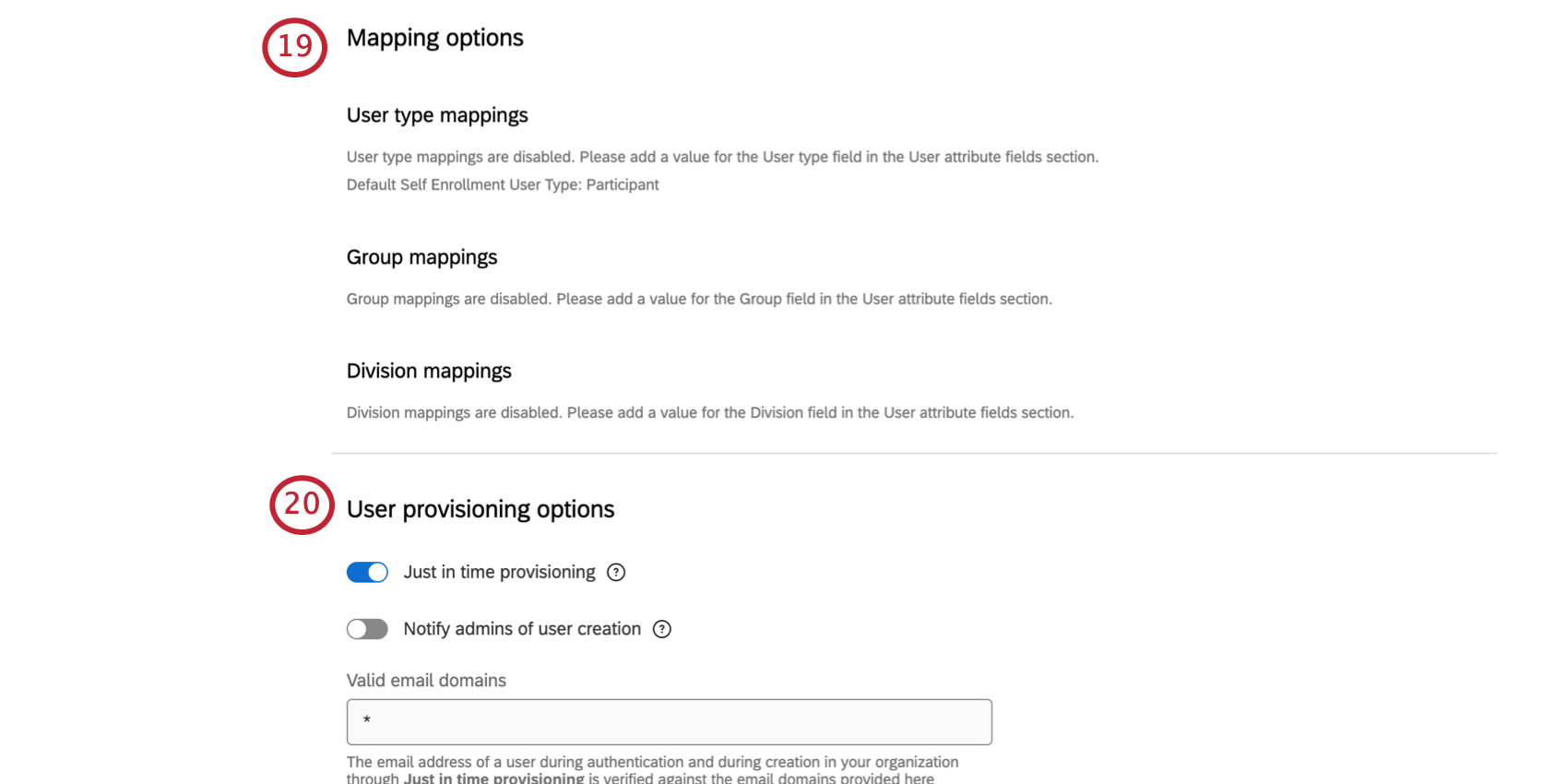

- マッピングオプションを設定します。

- ユーザプロビジョニングオプションを設定します。

- ユーザ移行オプションを設定します。

![最後のオプション、右下の[適用]ボタン](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/oauth-5.png)

- ダッシュボード属性を設定します。

- 変更を適用します。

SAML 接続の設定

- プロトコル情報で、SAML を選択します。

- アイデンティティプロバイダ設定をアップロードします。

- 追加オプションを設定します。

- サービスプロバイダを設定します。

- ユーザー属性フィールドを追加します。

- マッピングオプションを設定します。

- ユーザプロビジョニングオプションを設定します。

- ユーザ移行オプションを設定します。

- ダッシュボード属性を設定します。

- 変更を適用します。

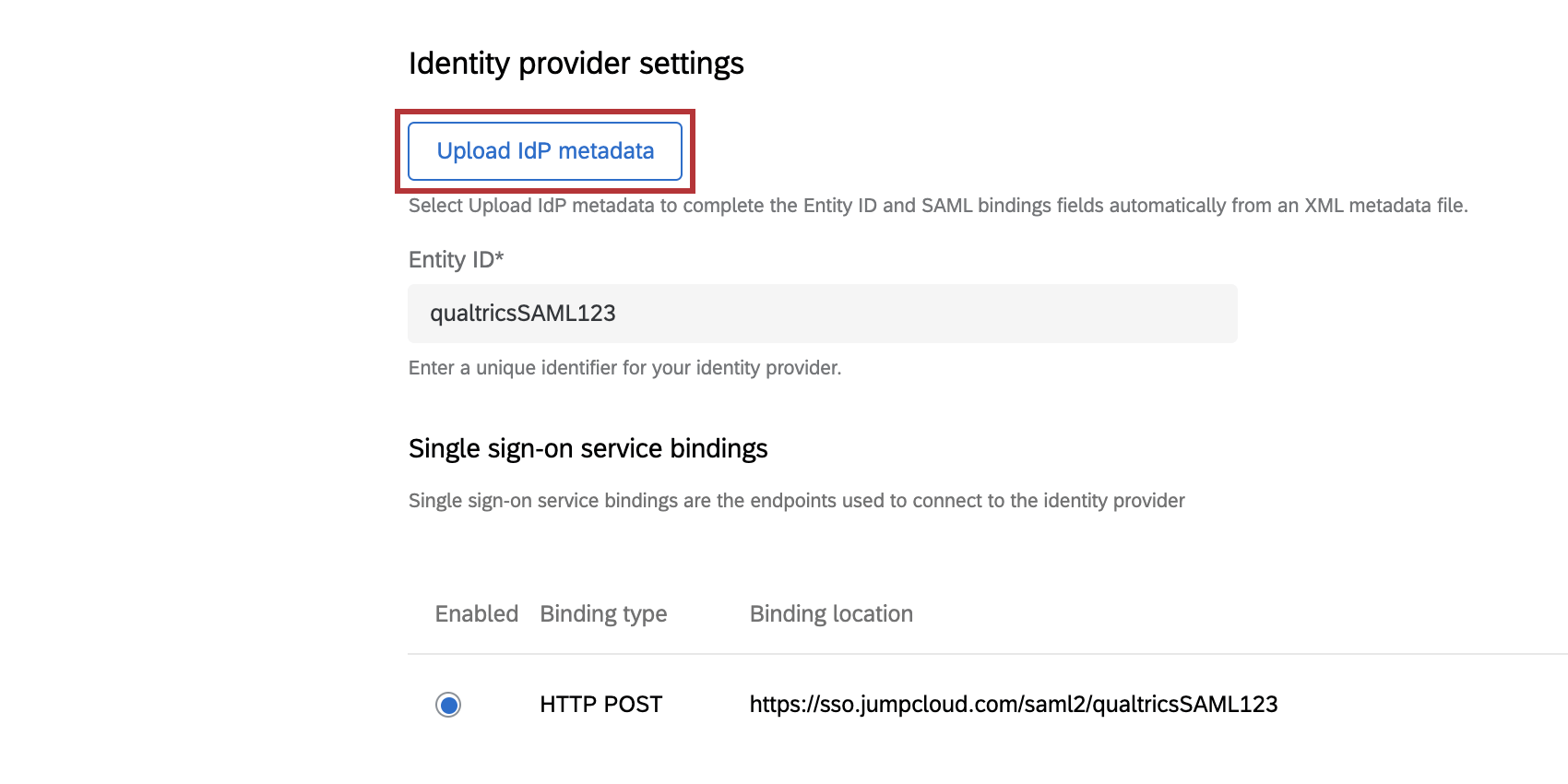

アイデンティティプロバイダ設定のアップロード (SAML)

がある場合は、IdP メタデータをアップロードをクリックして、開いたウィンドウにペーストします。これにより、次のステップのフィールド(エンティティID、シングルサインオンサービスのバインド、証明書)に、提供された情報が入力されます。

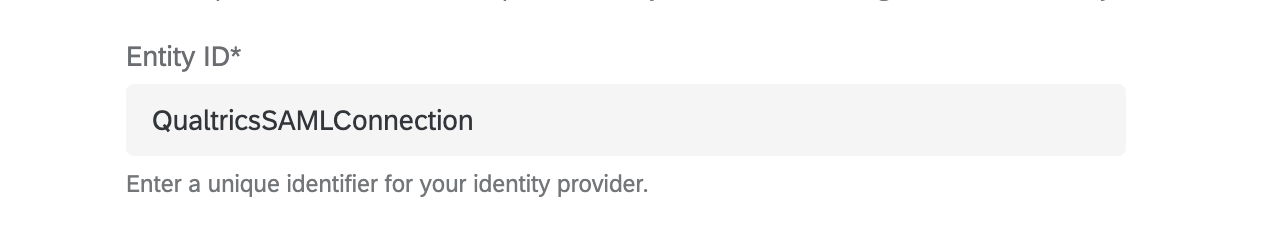

エンティティID

エンティティIDは、アイデンティティプロバイダの一意の識別子であり、IdPメタデータに記載されています。このフィールドは、メタデータのアップロード時に自動入力されますが、手動で追加することもできます。

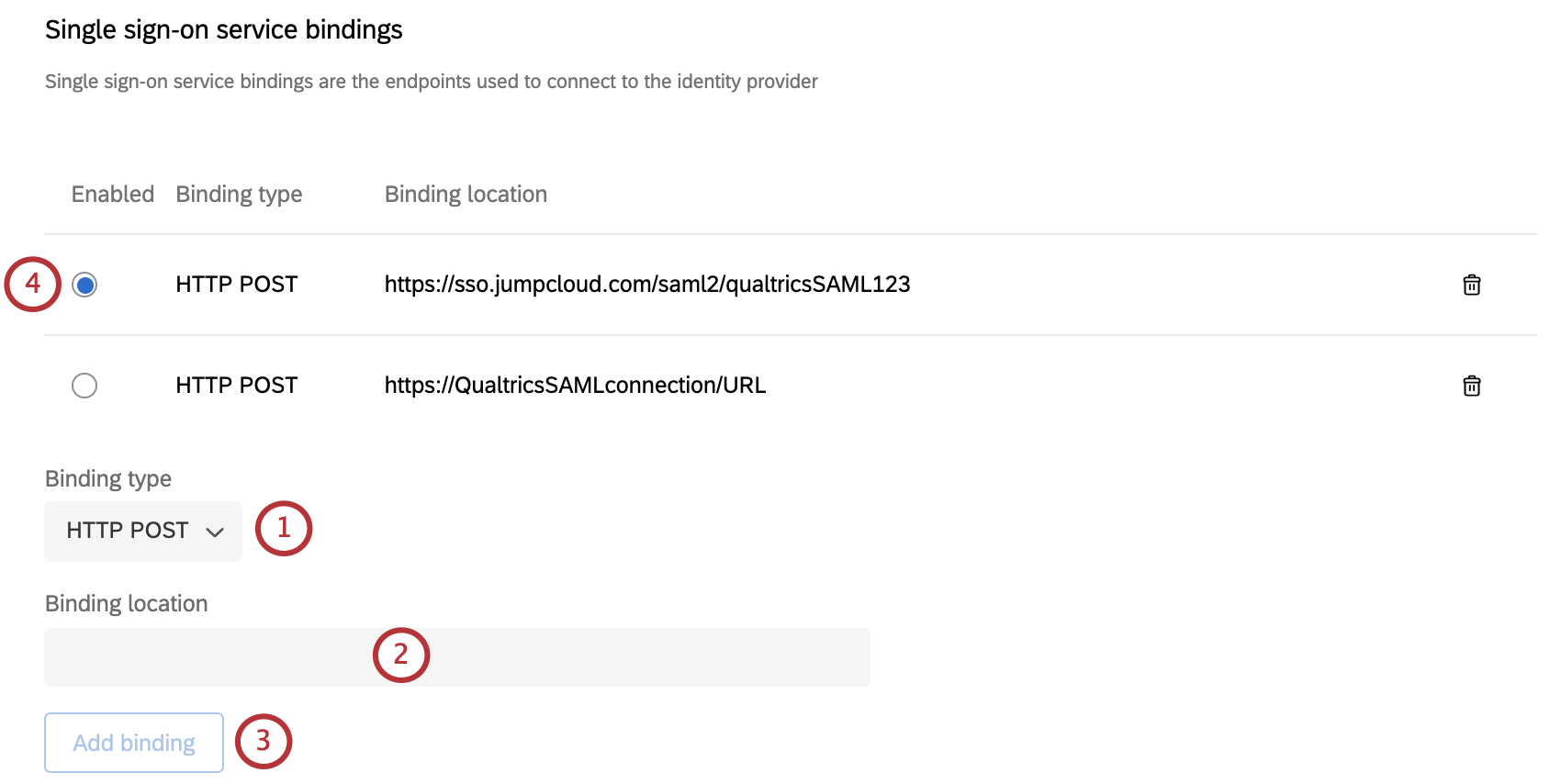

シングルサインオンサービスのバインド

シングルサインオンサービスのバインドは、アイデンティティプロバイダへの接続に使用されるエンドポイントで、IdPメタデータに記載されています。

手動で新しいバインドを追加するには

- バインドタイプを選択します。クアルトリクスは現在、HTTP POSTとHTTPリダイレクトをサポートしています。

ヒント:HTTP POSTが有効になっている場合、SAML要求が署名されます。

- バインドの場所で、URL を入力します。

- Add binding をクリックします。

- バインドを追加すると、上部に一覧表示されます。複数のバインドを追加した場合は、1 つのみを選択して有効にすることができます。

バインドを削除するには、バインドの右側にあるごみ箱アイコンを使用します。

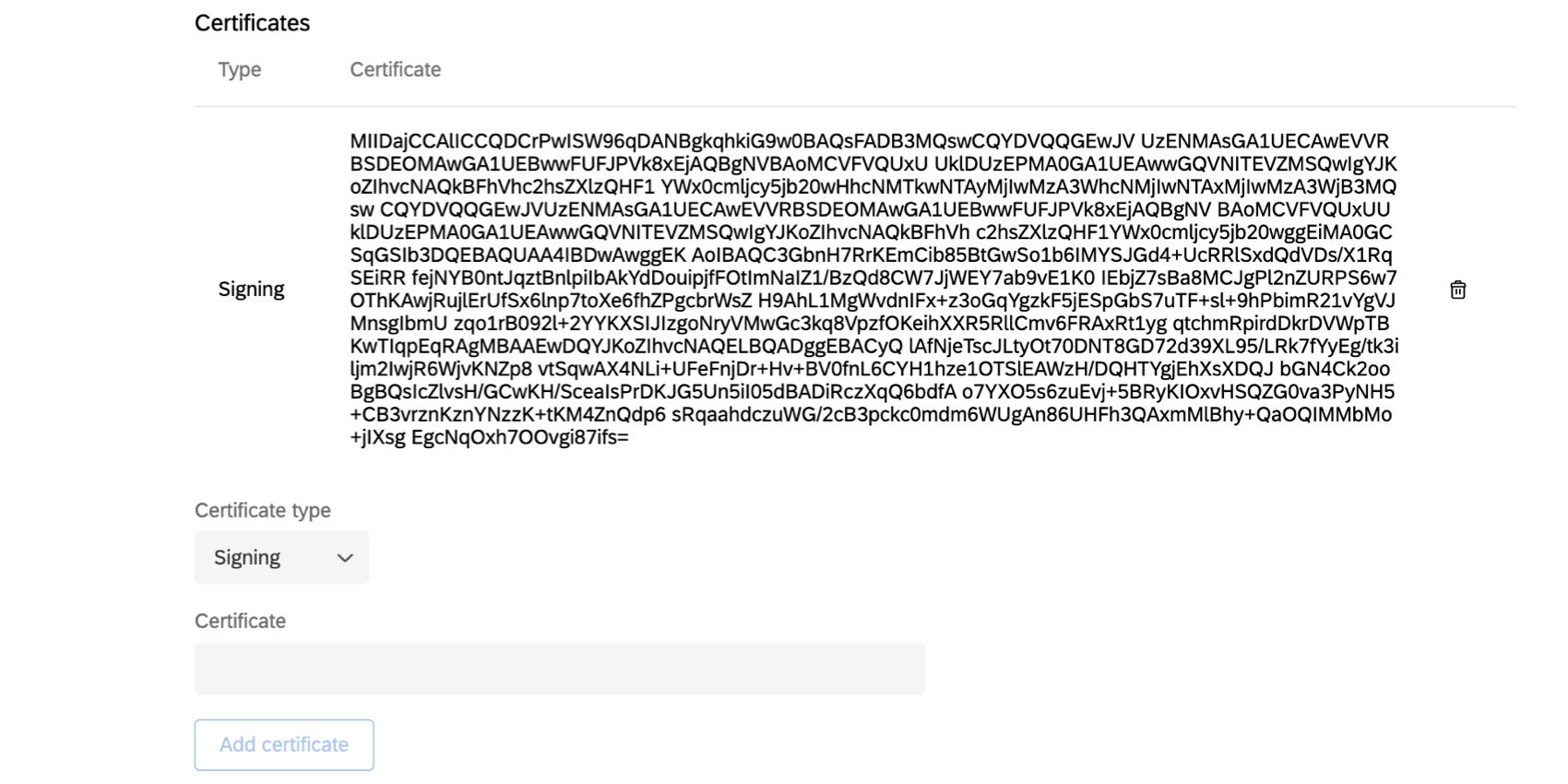

証明書

証明書は、SAML接続を認証するために使用されるキーです。クアルトリクスでは、SPイニシエートログインに署名証明書が必要で、これはIdPのメタデータに記載されています。IdPイニシエートログインのみを使用する予定の場合は、署名証明書は必要ありません。

新しい証明書を追加するには

- 証明書タイプを署名に設定します。

- 証明書で、キーをペーストします。

- [証明書の追加] をクリックします。

複数の署名証明書を追加することができます。

証明書を削除するには、証明書の右側にあるごみ箱アイコンを使用します。

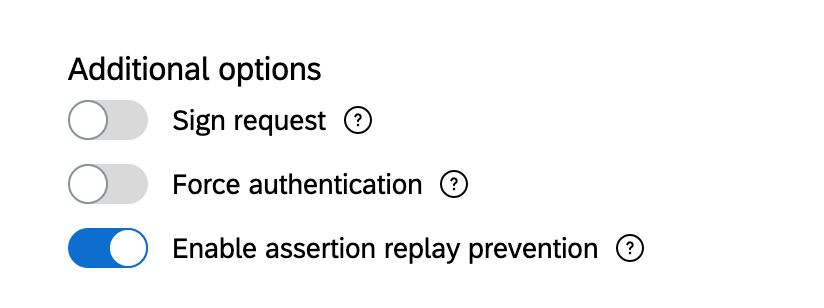

追加オプション (SAML)

以下の設定はすべて任意です。これらを有効または無効にする前に、それぞれの機能をよくお読みください。

- 要求の署名: AuthN 要求であるバインドがあり、そのバインドに署名する必要がある場合は、この設定を有効にします。リクエストの送信者がメッセージを傍受した誰かではなく、クアルトリクスであることを保証するために、アイデンティティプロバイダに送信されるリクエストに署名します。

- 認証を強制:有効にすると、QualtricsはIDPにアクティブなセッションがあっても認証を強制させます。IdPがこの種の設定をサポートしている場合のみ動作します。

- アサーション再生防止の有効化:有効にすると、Qualtricsはすでに確認したアサーションを再利用しません。これは、SAMLリプレイ攻撃を防止する1つの方法です。このオプションを有効にすることをお勧めします。

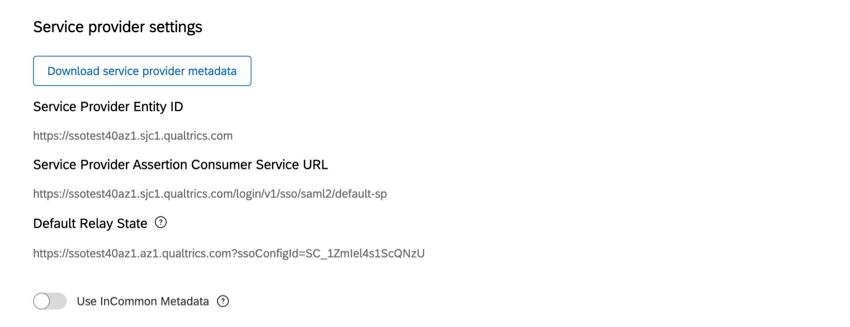

サービスプロバイダの設定 (SAML)

プロトコル情報を SAML に設定

した後、アイデンティティプロバイダの設定を入力する必要があります。また、サービスプロバイダメタデータをダウンロードをクリックすることで、サービスプロバイダメタデータをダウンロードできるようになります。これは、初めて接続設定を保存した後にのみ利用できます。

IdP ポータルでサービスプロバイダ (SP) メタデータを設定

する場合は、共通のアイデンティティプロバイダに関するガイドを参照してください。IdP 主導のログインの使用を計画している場合は、デフォルトの中継状態を IdP 設定に適用してください。

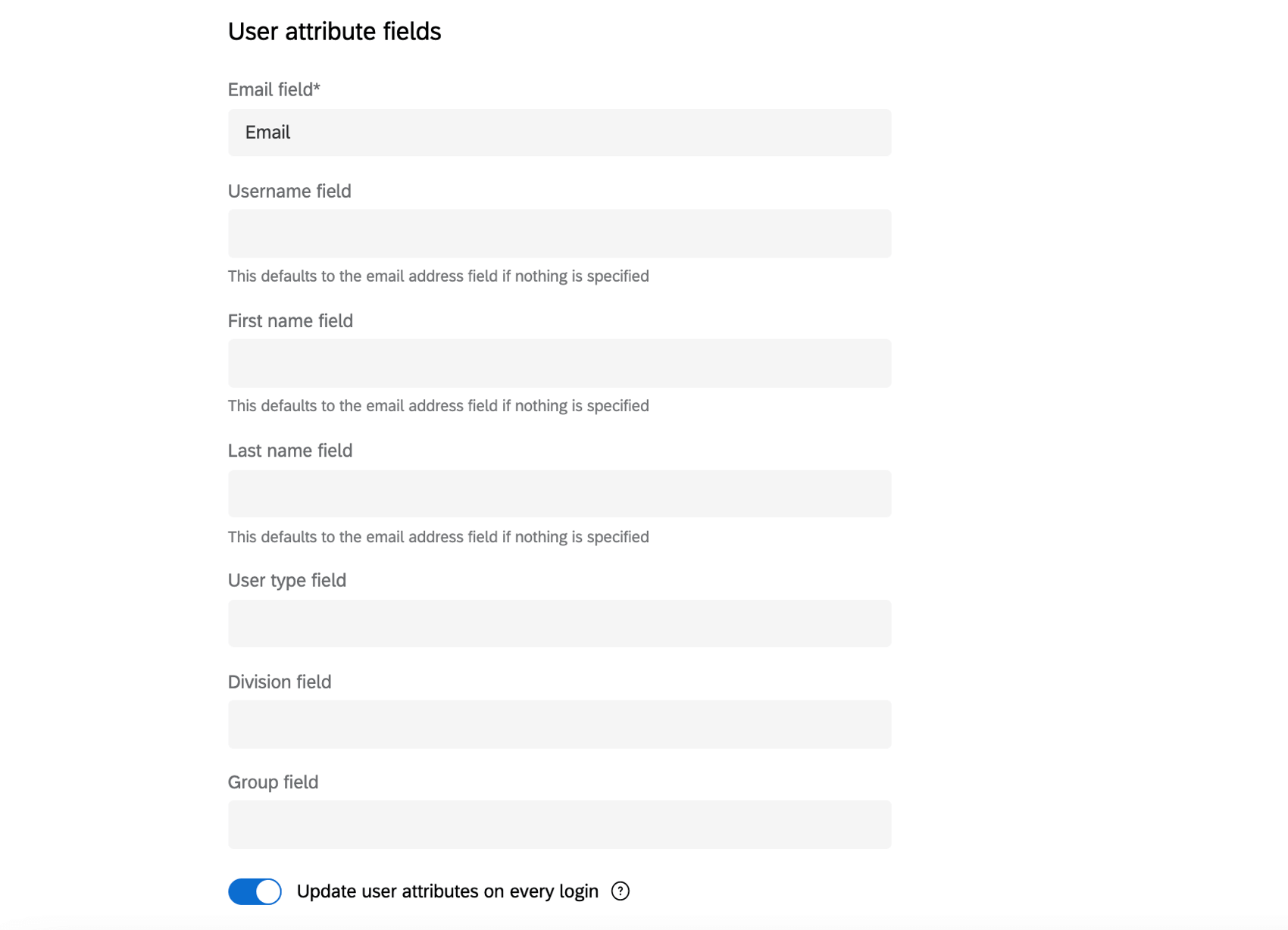

ユーザ属性項目 (両方)

このセクションでは、SSO 交換で送信することを計画している属性の名称を入力します。入力必須フィールドはメールアドレスのみですが、クアルトリクスでユーザープロフィールを完成させるために、名、姓、ユーザー名フィールドにも入力することを強くお勧めします。ユーザタイプ、部門、およびグループの各項目は、ロールマッピングに使用できる任意の項目です。

SAML 応答の場合、すべての属性名は大文字と小文字が区別され、SAML 応答の Attribute Statement セクションに表示されるとおりに正確にスペルする必要があります。クアルトリクスでは、SAMLレスポンスの「NameID」フィールドから認証を行うことができません。

- 電子メールフィールド: ユーザの電子メールを含むフィールドの名前。この項目は必須です。

- ユーザー名フィールド: ユーザー名を含むフィールド (電子メールアドレスと区別する場合)。このフィールドは任意で、何も入力されていない場合はメールフィールドがデフォルトとなります。

注意:ジャストインタイムプロビジョニングを使用しており、ユーザー名フィールドにマッピングされている属性を変更する場合は、クアルトリクスサポートにお問い合わせください。この属性値を設定後に変更すると、SSO ログインに影響する可能性があります。警告: 複数の SSO 接続が有効になっている場合、SSO プロバイダ間でユーザー名が重複する可能性があります。このような状況では、Qualtricsではこれらを同じユーザーとみなし、そのユーザー名にマッピングされたアカウントへのアクセス権を付与します。この状況を回避するには、すべての SSO プロバイダで一意の未変更フィールドを使用してください。ヒント:ベストプラクティスは、ユーザー名に一意の未変更のフィールドを使用することです。メールアドレスや、従業員IDなどの一意の識別子がこれにあたります。

- 名項目: ユーザの名何も入力されていない場合は、メールがデフォルトとなります。

- 姓フィールド: ユーザーの姓。何も入力されていない場合は、メールがデフォルトとなります。

- ユーザータイプフィールド:ユーザーがQualtricsに初めてログインしたら、すぐにそのユーザータイプにユーザーを割り当てることができます。詳細については、ユーザ権限の割当を参照してください。

ヒント:何も定義されていない場合、すべてのユーザーはデフォルトのブランドのユーザータイプになります。

- 部署フィールド:ユーザーがQualtricsに初めてログインしたら、すぐに特定の部署に割り当てることができます。詳細については、ユーザ権限の割当を参照してください。

- グループフィールド:ユーザーがQualtricsに初めてログインしたら、すぐに特定のグループに割り当てることができます。このフィールドが空欄の場合、ユーザーはグループに割り当てられません。詳細については、ユーザ権限の割当を参照してください。

- ユーザの属性をログインのたびに更新する場合は、[ログインごとにユーザ属性を更新する] トグルを有効にします。クアルトリクスは、ユーザー属性をログイン時にアイデンティティプロバイダから提供された値に更新します。

これらの属性名を入力した後、次のセクション、「マッピングオプション」で残りのマッピングを設定することができます。

ヒント:属性名はURLとしても表示できます。これは、ADFSやAzure IdPでよく見られ、次のようになります。

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress属性がどのように記載されているかは、必ずSAMLレスポンスで確認してください。

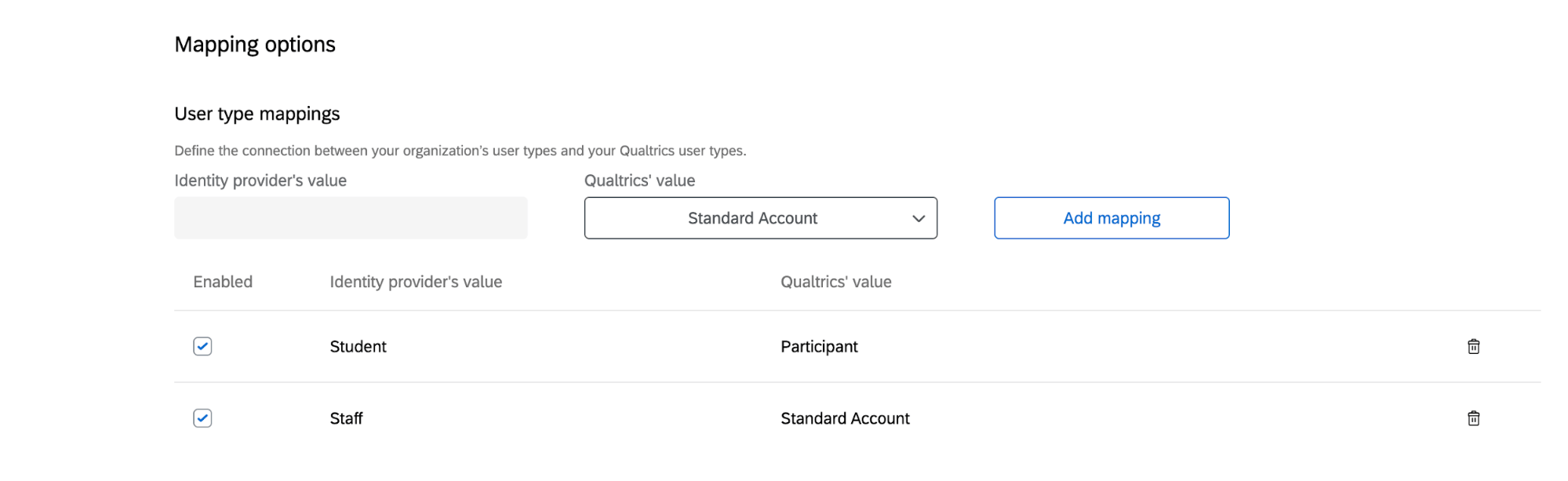

マッピングオプション (両方)

ユーザータイプ、グループ、部署の設定を選択した場合、属性値をクアルトリクスの既存のフィールドにマッピングする必要があります。どの値がクアルトリクスのどのユーザータイプ、グループ、または部署に対応するかを指定します。

アイデンティティプロバイダの値に、アイデンティティプロバイダで設定された値を入力します。Qualtrics 値で、対応するタイプ、グループ、または事業部を選択します。次に、[マッピングの追加] をクリックします。これらの手順は、アイデンティティプロバイダが定義したすべての値に対して行う必要があります。

プラットフォームへのアクセスを、マップされたユーザータイプのみに制限

するには、[ユーザータイプの検証]を有効にします。つまり、ユーザーが SSO を使用して Qualtrics にログインしようとするたびに、作成したマッピングの 1 つと一致するユーザータイプが必要になります。これは、アイデンティティプロバイダでユーザタイプフィールドに関連付けられている値が変更され、管理者がユーザ権限をすばやく変更できるようにする場合に役立ちます。[ユーザー属性フィールド] で同様のフィールドを定義している限り、グループと事業部

に対して同様のマッピングを行うことができます。

ユーザータイプ、事業部、またはグループをマッピングしない

ことを選択した場合、すべてのユーザには、ユーザタイプの管理タブで選択したデフォルトの自己登録ユーザタイプが割り当てられます。

ユーザプロビジョニングオプション (両方)

- ジャストインタイムプロビジョニング:ユーザーが Qualtrics に存在せず、承認されたメールドメインで SSO を使用してログインできた場合は、新しいユーザーを作成します。

- [管理者にユーザー作成を通知します]:ユーザーがクアルトリクスブランドで作成されたときに、特定の管理者に通知します。この通知を受信するユーザーは、自己登録電子メール通知で指定できます。

- 有効なメールドメイン:ライセンスでクアルトリクスアカウントに登録するために使用できるメールドメインを入力します。これはデフォルトでアスタリスク (*) になり、ドメインを登録に使用できることを示します。複数のドメインをカンマで区切ります。

ヒント:このリストはSSO登録とその後の製品での認証に影響します。

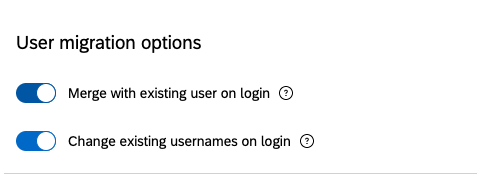

ユーザ移行オプション (両方)

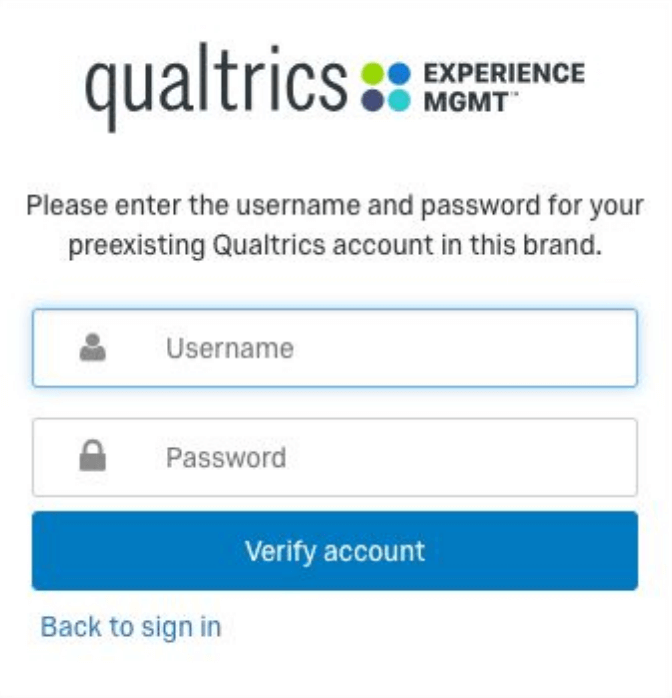

新しい SSO 接続のテストと

有効化が完了したら、ライセンスの既存ユーザのユーザ名を更新する必要がある場合があります。ユーザーがSSOでログインすると、クアルトリクスは、ユーザー名フィールドに指定した属性を使用して既存のアカウントを持っているかどうかを確認します。SSO ログインが適切な既存のユーザーアカウントと一致するようにするには、[管理] タブに一覧表示されているユーザーのユーザー名を以下の形式にする必要があります。

Value_of_Username_field_attribute#brandIDユーザー名をこの形式に更新するには、以下の5つの方法があります。

メソッド 1: 既存のユーザー名への #BrandID の追加

#brandID を既存のユーザーのユーザー名の末尾に追加するだけ

の場合は、[ログイン時に既存のユーザー名を変更] オプションを有効にできます。ユーザが SSO を使用して初めてログインすると、#brandID がユーザ名の最後に自動的に追加されます。

方法 2: ジャストインタイムプロビジョニング

ユーザプロビジョニングオプションでジャストインタイムプロビジョニングを有効化

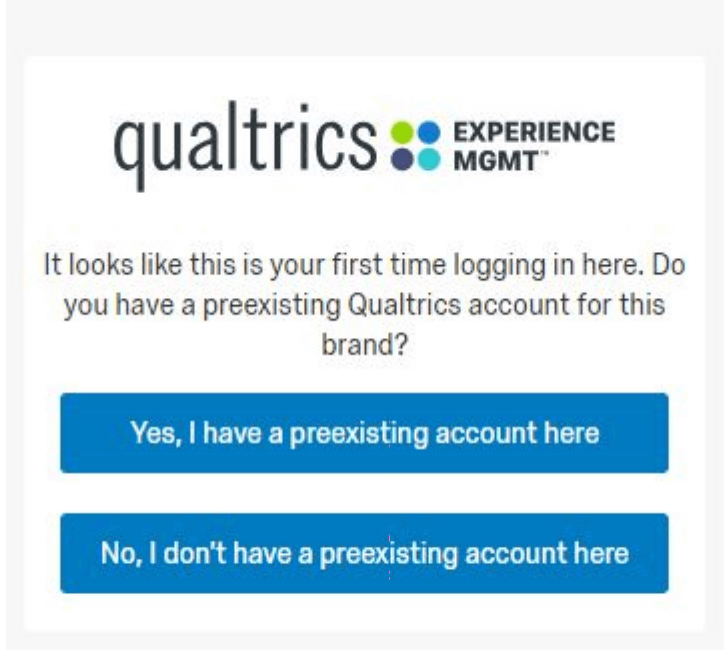

している場合は、ログイン時に既存ユーザとマージオプションを選択することができます。以下が当てはまる場合、ユーザーには次の画面が表示されます。

- ブランド内に、ユーザーのSSOユーザー名の値と一致するユーザー名を持つアカウントがまだ存在しない。

- そのブランドでSSOが有効になった後、ユーザーが初めてログインする。

- ユーザーは[はい、すでにブランド内にクアルトリクスアカウントがある場合、ここに既存のアカウントがあります]を選択する必要があります。ユーザーはQualtricsアカウントの認証情報を入力して[アカウントを照合]をクリックします。これにより、既存のクアルトリクスアカウントのユーザー名が更新され、ログイン時に渡されたユーザーのSSOユーザー名の値と一致します。以降この画面は表示されません。

- ユーザーは[いいえ、ブランド内にクアルトリクスアカウントをまだ持っていない場合は既存のアカウントがありません]を選択する必要があります。プロンプトが表示されたら、[サインイン] をクリックする必要があります。これで、ログイン時に渡されたユーザーのSSOユーザー名の値で、クアルトリクスのアカウントが作成されます。以降この画面は表示されません。

メソッド 3: 少数のユーザ

既存のユーザーが少ない

場合は、[管理] ページでユーザー名を手動で更新できます。

方法 4: 多数のユーザ

大量の既存ユーザーがあり、ライセンスに対して API を有効に

している場合は、公開 API を使用してユーザー名を更新できます。

方法 5:従業員エクスペリエンスライセンス

Employee Experienceプラットフォーム

を使用している場合、ファイルアップロード機能を使用してユーザー名を更新できます。

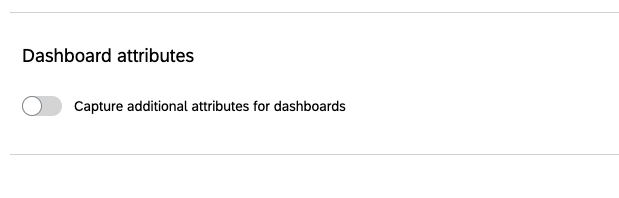

ダッシュボード属性 (両方)

ライセンスにCXダッシュボードまたは当社のEmployee Experience製品

が含まれている場合は、「ユーザー属性」セクションで定義された属性以外の追加の属性を渡すことができます。CXダッシュボードでは、これらの追加属性を使用して、SSO認証時にユーザーに役割を自動的に割り当てることができます。Employee Experience製品の場合、取得できるのは一意のIDと呼ばれる1つの追加属性のみです。このフィールドはすべての参加者に必須であり、SSO 認証またはファイルアップロード機能を使用して割り当てることができます。追加属性

を追加するには、ダッシュボードの追加属性のキャプチャを有効化します。

このオプション

を有効にすると、SAML 応答の “属性ステートメント” セクションに表示されるとおりに正確にキャプチャする属性名を入力します。

変更の適用および取消 (両方)

するには、適用をクリックします。

画面上で行った変更を適用するのではなく、最後に保存したバージョンに戻す

場合は、[元に戻す] をクリックします。

![ダッシュボード属性の設定 - 名前を入力してから、[属性の追加] ボタンをクリックして一覧に追加できます。一意 ID 用の特別なフィールドがあります。](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-18.png)

![ページの右下に白の[取り消し]ボタンと青の[適用]ボタンがある](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/apply-sso-changes.png)