組織へのSSO接続の追加

接続の追加について

このページでは、クアルトリクスの組織をSAMLまたはOAuth 2.0のSSOに接続する方法を説明します。まず、[組織の設定]の[認証]タブに移動し、接続を追加を選択します。

![[組織の設定]の[認証]セクションで[接続を追加]をクリック](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2015/04/add-sso-connection.png)

これらの手順を完了できるのはブランド管理者のみです。

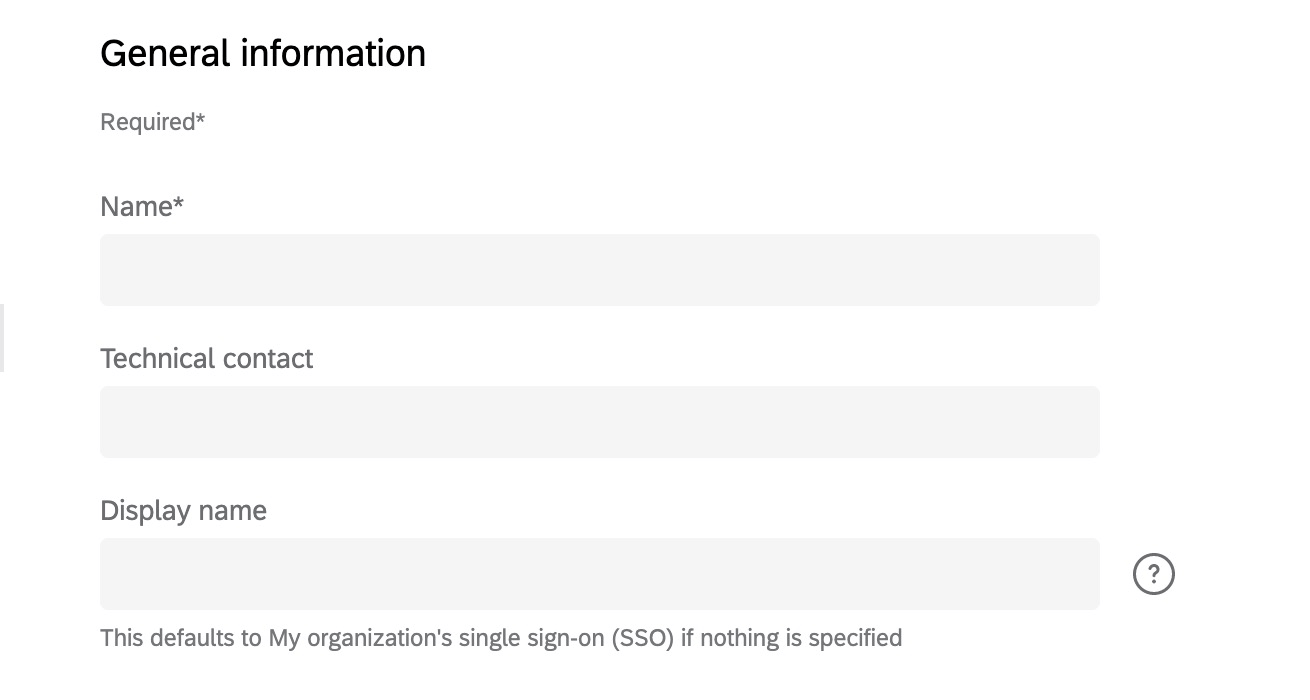

一般情報

- 名前:接続に名前を付けます。これは必須フィールドです。

ヒント:この名前は[組織の設定]の[SSO]タブに表示され、追加した接続を見分けるのに役立ちます。ログインページには表示されません。

- 技術関連の連絡先:ITチームのメンバーなど、技術関連の連絡先のメールアドレスを入力します。SSO接続に関して技術的な質問や新しい情報がある場合に、クアルトリクスが連絡を取る担当者です。必須ではありませんが、入力することを強くお勧めします。

- 表示名:組織のログインページで、ユーザーがSSO接続を選択する際に表示される名前です。表示名は最長120文字まで利用可能です。詳細については、「SSO接続の有効化と無効化」を参照してください。

ヒント:表示名はSSO接続にのみ適用できます。デフォルトのクアルトリクスログインでは、表示名を変更することはできません。

Google接続の設定

追加可能なOAuth 2.0接続のタイプにGoogle接続があります。Google SSOに組織を接続すると、ユーザーはGoogleアカウントでサインアップまたはログインできます。

- [プロトコル情報]で、OAuth 2.0を選択します。

- [OAuthタイプを選択]で、Googleを選択します。

- 導入したいユーザープロビジョニングオプションを設定します。

- 有効なメールドメインに、お持ちのライセンス下でクアルトリクスアカウントの登録に使用できるメールドメインを入力します。アスタリスク(*)を追加すると、組織内のすべてのドメインを登録に利用できるようになります。

例:バーナビーはTread社で働いており、従業員全員が個人の従業員メールアドレス(例:barnabys@treadmade.org)を持っています。この場合、有効なドメインはtreadmade.orgとなります。ヒント:このフィールドはデフォルトでは空なので、アスタリスク(*)または会社のGmailドメインのいずれかを入力してください。複数のドメインはコンマで区切ります。

- ユーザー移行オプションを設定します。

- 変更を適用します。

OAuth2.0接続の設定

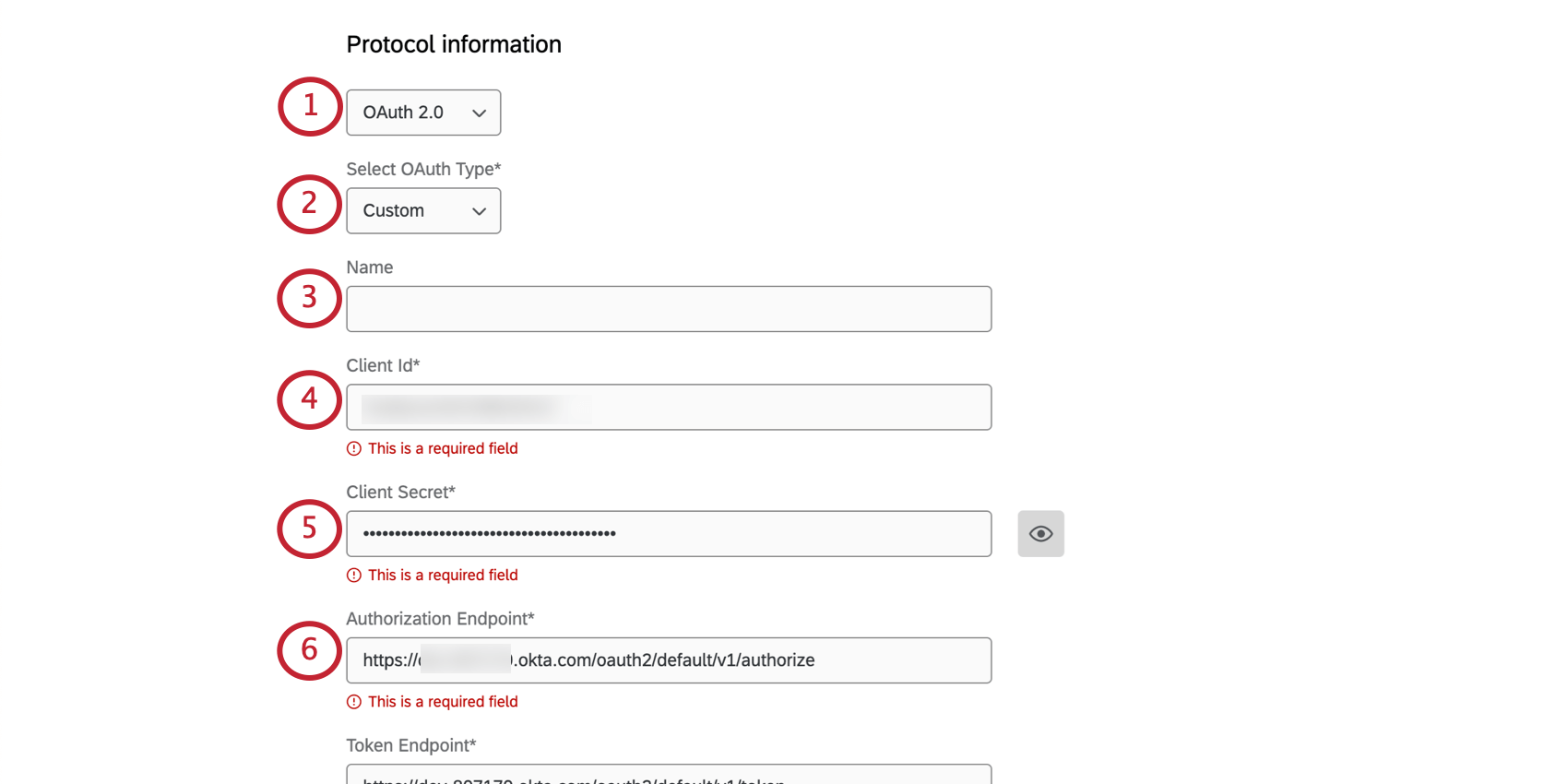

[プロトコル情報]で[OAuth 2.0]を選択すると、いくつかのフィールドが表示されます。OAuth 2.0接続を設定するためのこれらのフィールドは、名前以外すべて必須です。

- [プロトコル情報]で、OAuth 2.0を選択します。

- [OAuthタイプを選択]で、カスタム設定を選択します。

- 接続の名前を入力します。(任意。)

- クライアントIDを入力します。

ヒント:クライアントIDは、クライアント(この場合はクアルトリクス)を識別および認証するためのものです。クライアントIDは、認証サーバー(つまり利用しているOAuthプロバイダー)から取得できます。

- クライアントシークレットを入力します。

ヒント:クライアントシークレットは、クライアントの識別と認証に使用されます。これは認証サーバーから取得します。ヒント:目のアイコンをクリックすると内容を表示できます。

- 権限エンドポイントのフィールドに正しいURLを貼り付けます。

ヒント:権限エンドポイントは、ユーザーの認証と同意の処理を行います。ユーザーが認証を行って自分のリソースへのアクセスに同意すると、認証コードがクライアントに返送されます。

- トークンエンドポイントのフィールドに正しいURLを貼り付けます。

ヒント:トークンエンドポイントは、認証サーバー内で認証コードをアクセストークンに交換する処理を行うエンドポイントです。

ヒント:トークンエンドポイントは、認証サーバー内で認証コードをアクセストークンに交換する処理を行うエンドポイントです。 - トークンエンドポイント認証方法のいずれか、あるいは両方を選択します。これはトークンエンドポイントに使用されます。

- クライアントシークレット(基本):クライアントシークレットは認証ヘッダーにエンコードされます。

- クライアントシークレット(POST):クライアントシークレットはリクエスト本文にフォームパラメーターとして含められます。

- ユーザー情報エンドポイントのフィールドに正しいURLを貼り付けます。

ヒント:リソースサーバー内のユーザー情報エンドポイントは、クライアントからのアクセストークンを受け取って検証し、ユーザー情報をクライアントに返送します。

- 公開鍵エンドポイントのフィールドに正しいURLを貼り付けます。

ヒント:この公開鍵エンドポイントは、IDトークンの検証に使用されます。クライアント(クアルトリクス)はこのエンドポイントにアクセスして公開鍵を取得し、IDトークンに含まれる鍵IDが公開鍵のいずれかに一致することを確認します。IDトークンの署名にMAC方式のアルゴリズム(例:HMAC256、HMAC512)が使われている場合、このフィールドは不要です。

- トークン発行者のフィールドに正しいURLを貼り付けます。

ヒント:トークン発行者はIDトークンの検証時に使用されます。

- IDトークンの署名に使用するアルゴリズムを追加してください。

ヒント:スコープフィールドでOpenIDのスコープを指定した場合(手順14)に、このフィールドはがIDトークンの検証に使用されます。IDトークンの署名に利用可能なアルゴリズムは複数追加できます。デフォルトはRS256です。IDトークンの署名にMAC方式のアルゴリズムが使用されている場合、アルゴリズムを追加する必要はありません。

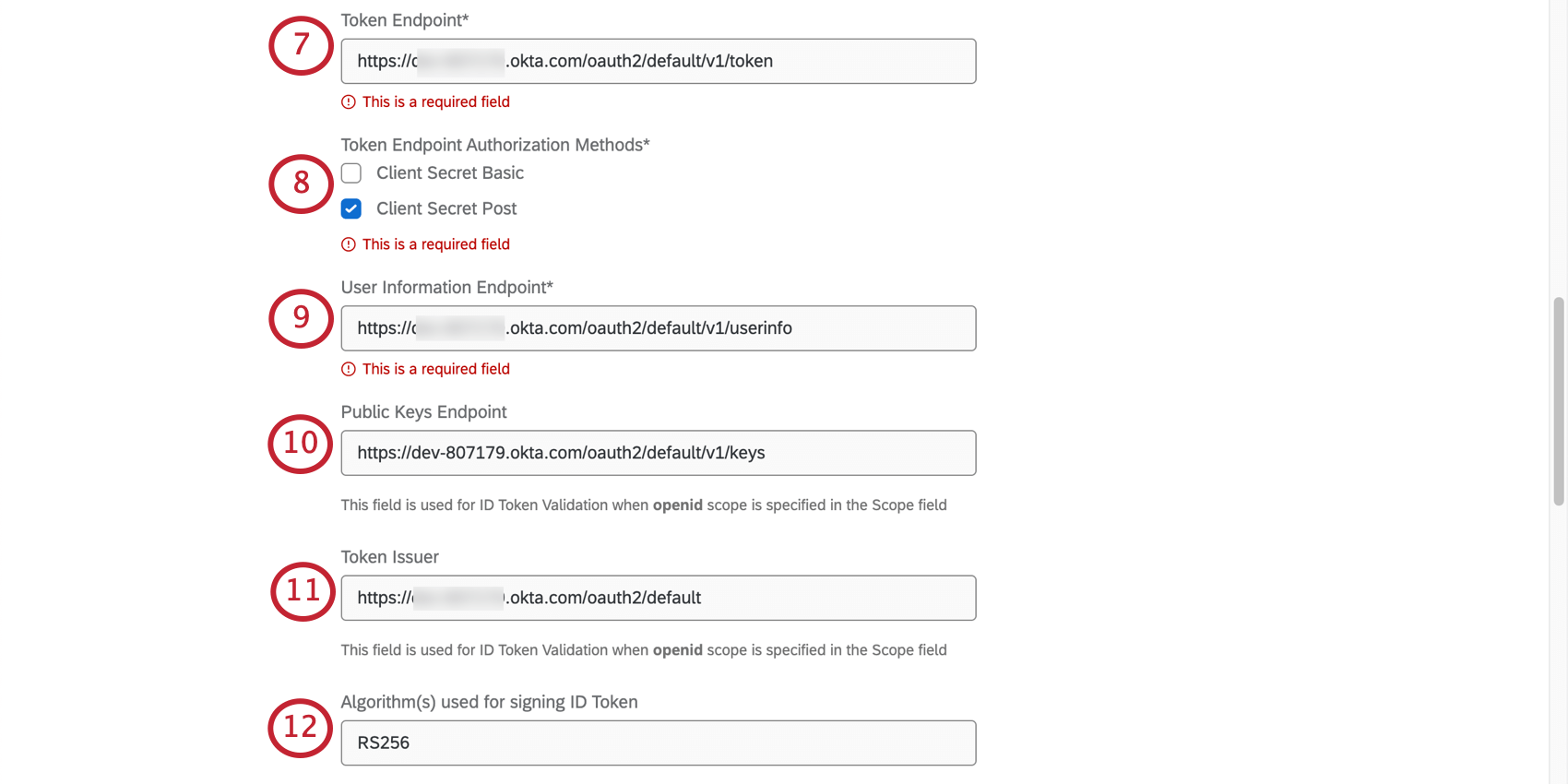

- 認証要求タイプバインドタイプを選択します。これはユーザー情報エンドポイントで使用されます。

- ヘッダー:アクセストークンは認証ヘッダーに含まれます。

- 本文:アクセストークンはレスポンス本文内にフォームパラメーターとして含まれます。

- クエリ:アクセストークンは、クエリパラメーターとしてレスポンス本文に含まれます。

- スコープを入力してください。

ヒント:スコープは、ユーザー情報エンドポイントに要求するリソース(リソース所有者がクライアントに送信するリソースのリスト)を指定するために使用されます。スコープの例としては、openID、email、profileなどがあります。

- レスポンスタイプフィールドは「code」に設定されており編集できません。現在、クアルトリクスは認証コードフローのみをサポートしています。

- 許可タイプフィールドは「authorization_code」に設定されており編集できません。現在、クアルトリクスは認証コードフローのみをサポートしています。

- OAuthリダイレクトエンドポイントは設定済みとなっています。これはアイデンティティプロバイダーが認証コードと共にリダイレクトする先のエンドポイントです。トークンとユーザー情報の交換はこのエンドポイントで行われます。

ヒント:ご利用のアイデンティティプロバイダー(IdP)は、ITチームと協力の上、ご自身で設定する必要があります。クアルトリクス担当者はこの手順を代行することはできません。

- ユーザー属性フィールドを追加します。

- マッピングオプションを設定します。

- ユーザープロビジョニングオプションを設定します。

- ユーザー移行オプションを設定します。

![最下部のオプションと右下の[適用]ボタン](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/oauth-5.png)

- ダッシュボードの属性を設定します。

- 変更を適用します。

SAML接続の設定

- [プロトコル情報]で、SAMLを選択します。

![[SAML]が指定された[プロトコル情報]のドロップダウン](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/saml.png)

- アイデンティティプロバイダ設定をアップロードします。

- 追加オプションを設定します。

- サービスプロバイダ設定を構成します。

- ユーザー属性フィールドを追加します。

- マッピングオプションを設定します。

- ユーザープロビジョニングオプションを設定します。

- ユーザー移行オプションを設定します。

- ダッシュボードの属性を設定します。

- 変更を適用します。

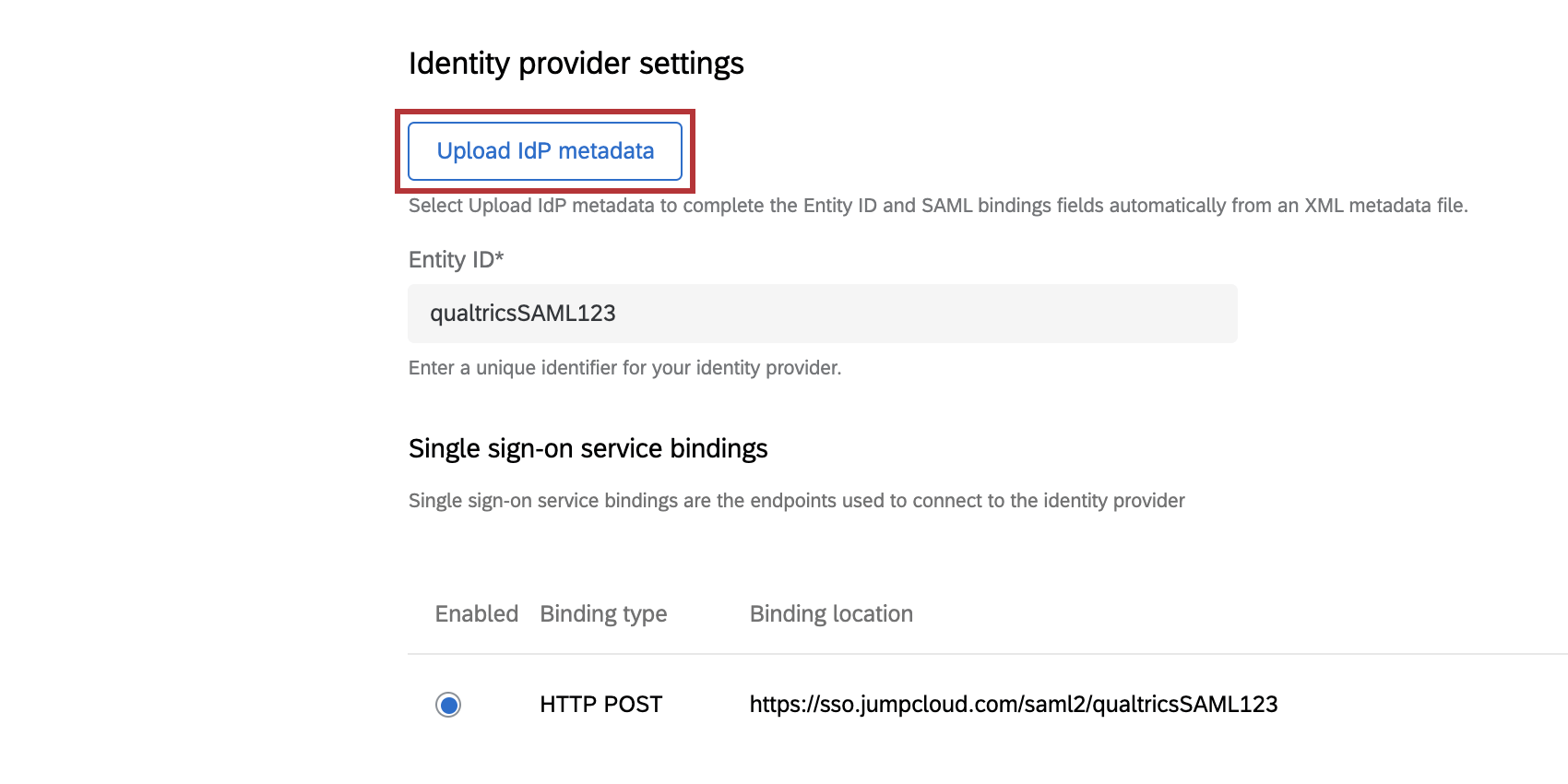

アイデンティティプロバイダ設定のアップロード(SAML)

XML形式のIdPメタデータ情報がある場合は、IdPメタデータをアップロードをクリックし、開いたウィンドウに貼り付けます。こうすると、下の手順に出てくるフィールド(エンティティID、シングルサインオンサービスのバインド、証明書)に、メタデータからの情報が入力されます。

エンティティID

エンティティIDは、アイデンティティプロバイダーの一意の識別子であり、IdPメタデータ内に記載されています。このフィールドは、メタデータのアップロード時に自動入力されますが、手動で追加することもできます。

シングルサインオンサービスのバインド

シングルサインオンサービスのバインドは、アイデンティティプロバイダーへの接続に使用されるエンドポイントで、IdPのメタデータ内に記載されています。

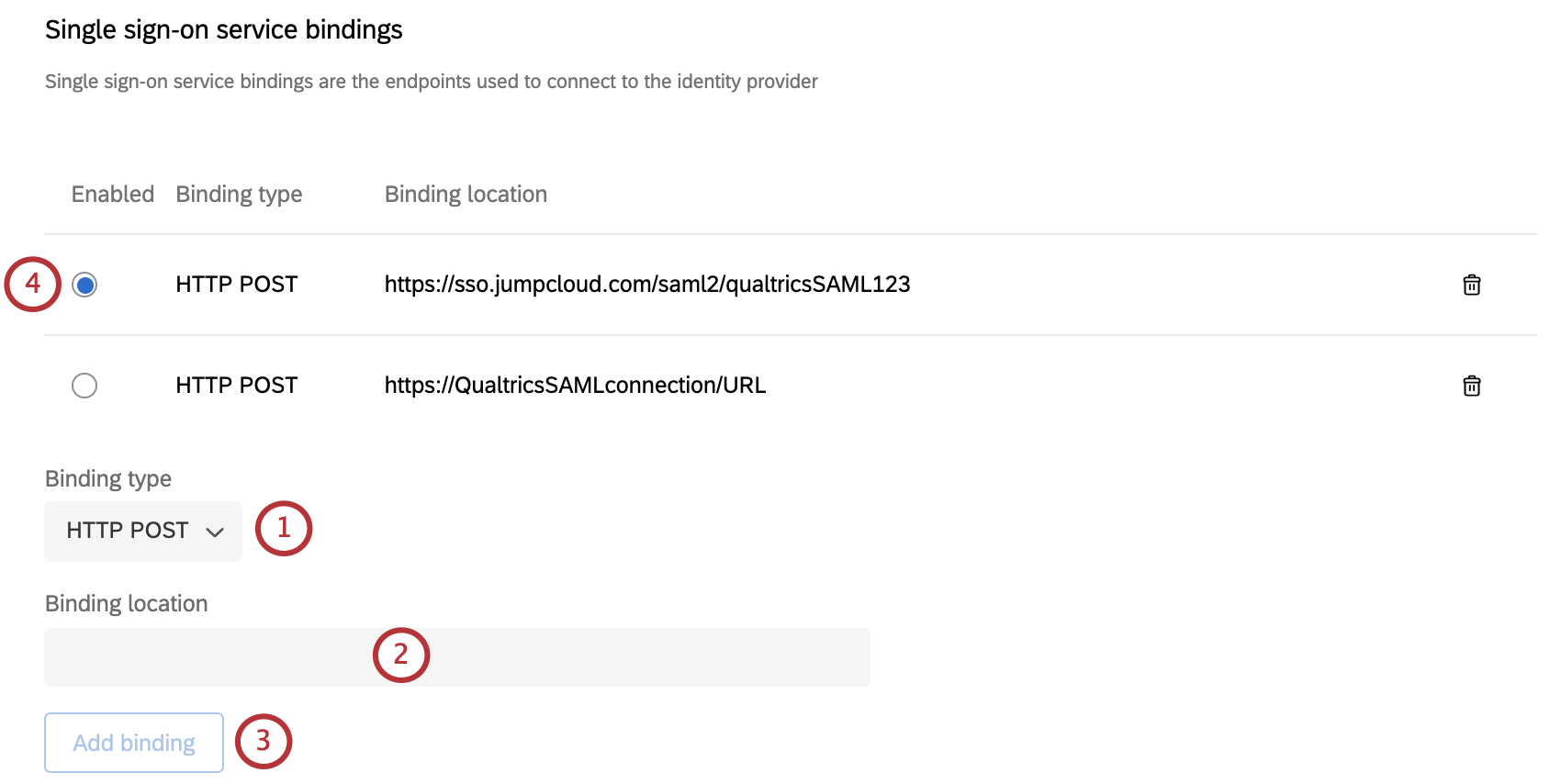

手動で新しいバインドを追加するには、

- バインドタイプを選択します。クアルトリクスは現在、[HTTP POST]と[HTTPリダイレクト]をサポートしています。

ヒント:HTTP POSTが有効になっている場合、SAMLリクエストは署名されます。

- バインドの場所にURLを入力します。

- バインドを追加をクリックします。

- 追加したバインドは、上部に一覧表示されます。複数のバインドを追加した場合、選択して有効にできるのは1つのみです。

バインドを削除するには、バインドの右側にあるごみ箱アイコンを使用します。

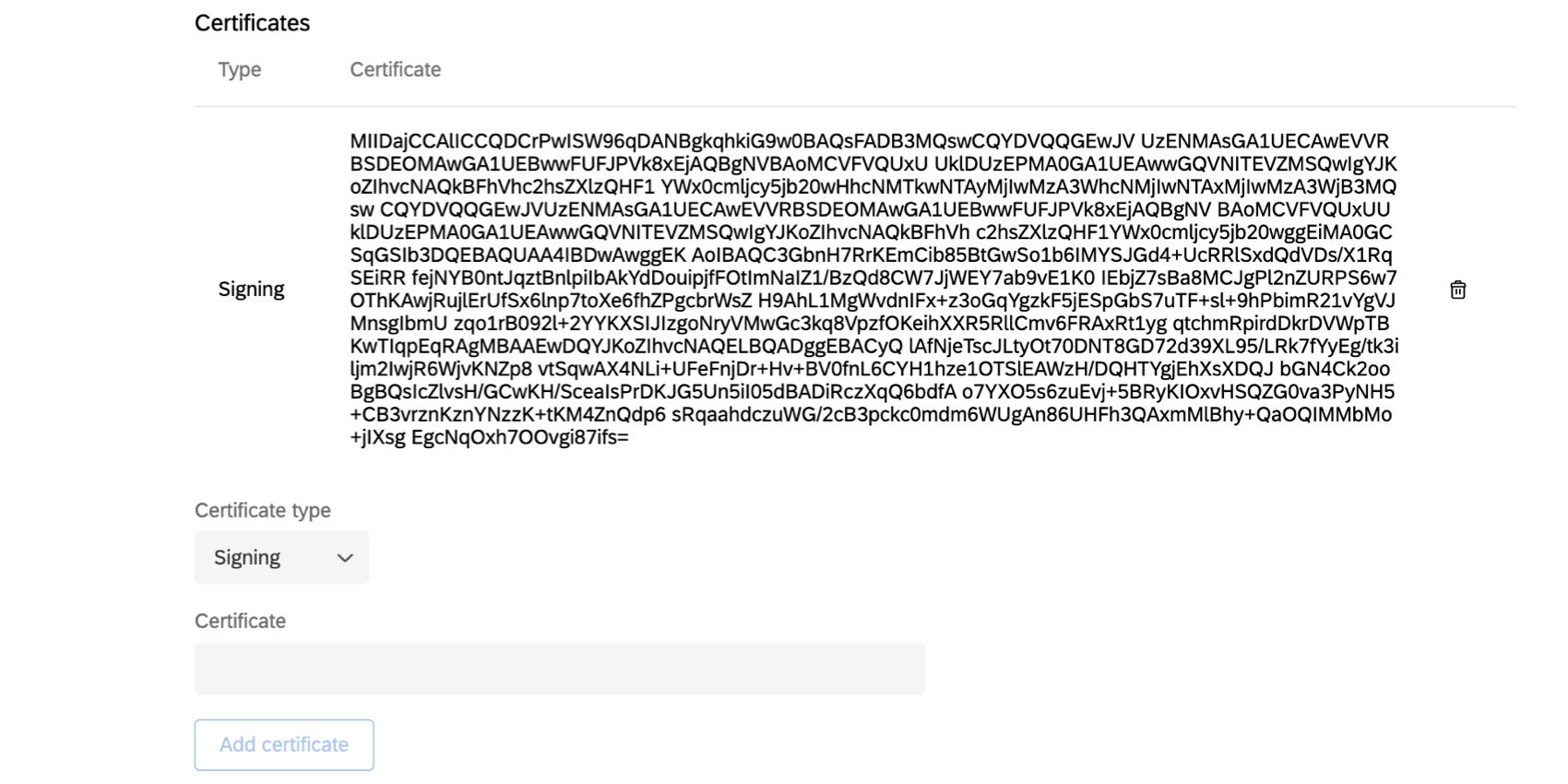

証明書

証明書は、SAML接続を認証するために使用される鍵です。クアルトリクスがSP主導のログインを実装するには、IdPメタデータ内に記載されている署名証明書が必要です。IdP主導のログインのみを使用する場合は、署名証明書は不要です。

新しい証明書を追加するには、

- 証明書タイプを署名に設定します。

- 証明書にキーを貼り付けます。

- 証明書を追加をクリックします。

複数の署名証明書を追加することができます。

証明書を削除するには、証明書の右側にあるごみ箱アイコンを使用します。

追加オプション(SAML)

以下の設定はすべて任意です。これらを有効または無効にする前に、説明をよく読んでそれぞれの機能をよく確認してください。

- 署名リクエスト:AuthNリクエストのバインドがあり、クアルトリクスがそれに署名する必要がある場合は、この設定を有効にします。リクエストの送信者がクアルトリクスであり、メッセージを傍受した第三者ではないことを保証するために、アイデンティティプロバイダーに送信されるリクエストにクアルトリクスが署名します。

- 認証を強制:有効にすると、アクティブなセッションがあってもユーザーに認証を強制するよう、クアルトリクスがIdPに要求します。これは、IdPがこのような設定をサポートしている場合に限って機能します。

- アサーション再生防止を有効化:有効にすると、クアルトリクスは一度使用されたアサーションを再利用しません。これは、SAMLリプレイ攻撃を防ぐ方法の1つです。このオプションは有効にすることをお勧めします。

サービスプロバイダ設定(SAML)

プロトコル情報をSAMLに設定した場合、[アイデンティティプロバイダ設定]の入力を行う必要があり、サービスプロバイダメタデータをダウンロードをクリックするとクアルトリクスのサービスプロバイダーメタデータをダウンロードできます。これは、初めて接続設定を保存した後にのみ利用できます。

IdPポータルでサービスプロバイダー(SP)のメタデータを設定する際は、一般的なIDプロバイダーのガイドを参照してください。IdP主導のログインを使用する場合は、IdPの設定に[デフォルトのリレー状態]を適用してください。

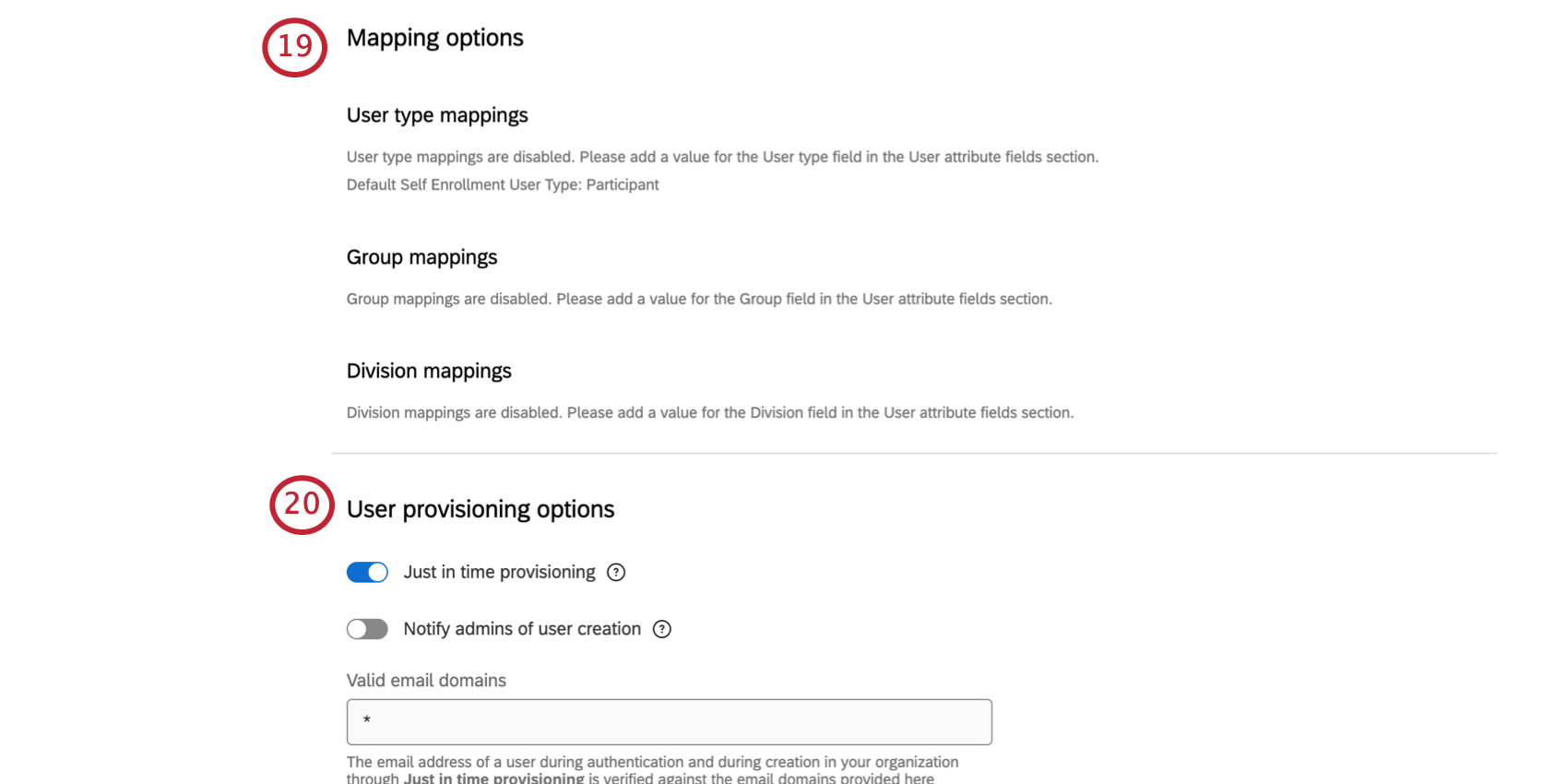

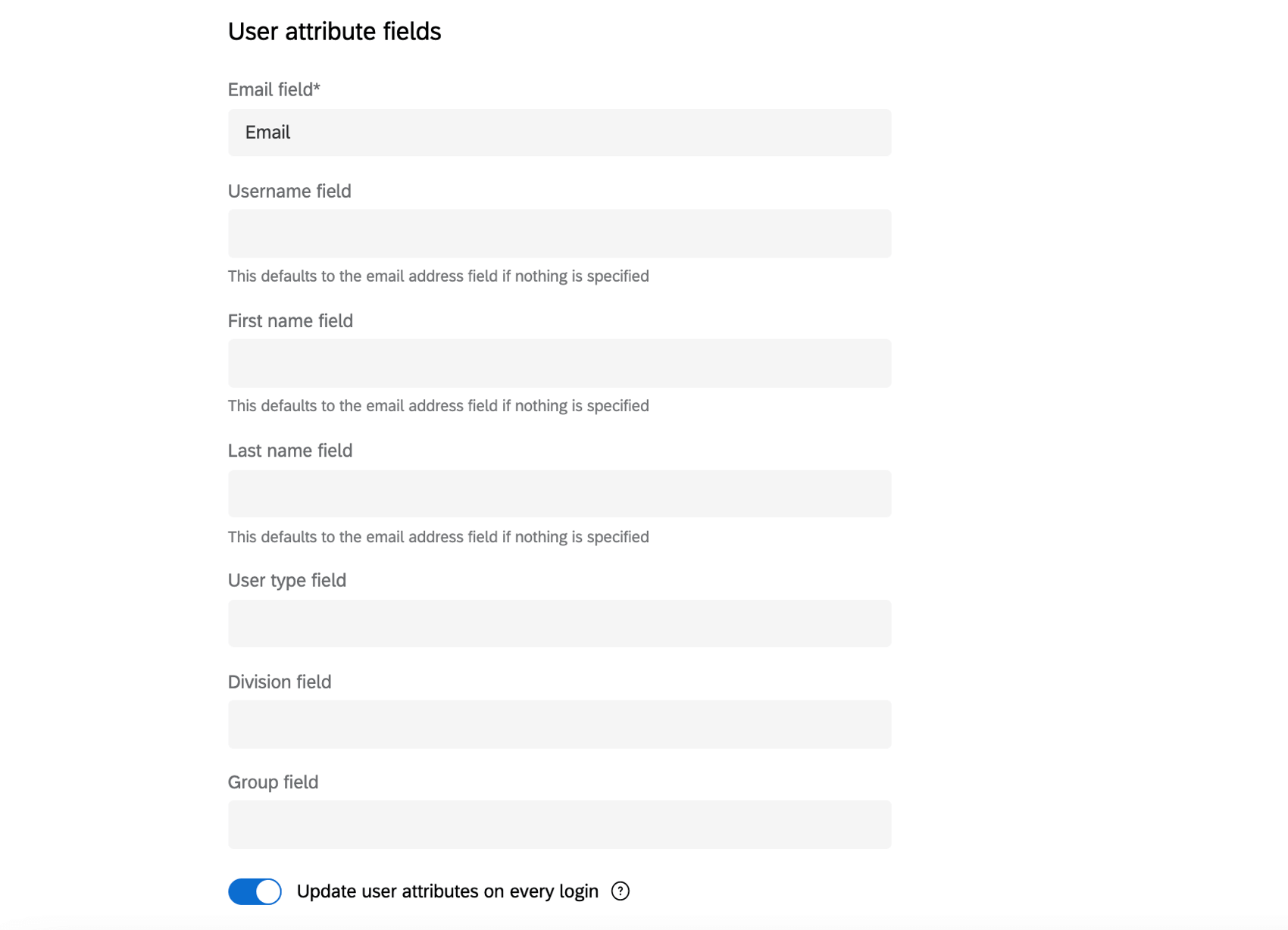

ユーザー属性フィールド(両方)

このセクションでは、SSO交換で送信する属性の名前を入力します。必須フィールドはメールアドレスのみですが、クアルトリクスの完全なユーザープロファイルを構成できるよう、名、姓、ユーザー名フィールドを指定することを強くお勧めします。ユーザータイプ、部署、グループフィールドは、役割マッピングに使用できる任意のフィールドです。

SAMLレスポンスでは、すべての属性名で大文字と小文字が区別されるため、SAMLレスポンスのAttribute Statement(属性記述)セクションに記載されているとおりに正確に入力する必要があります。クアルトリクスでは、SAMLレスポンスの「NameID」フィールドに基づいて認証を行うことはできません。

- メールフィールド:ユーザーのメールアドレスを含むフィールドの名前です。この項目は必須です。

- ユーザー名フィールド:メールアドレスとは別のユーザー名を設定したい場合に、ユーザー名を含むフィールドを指定します。このフィールドはオプションであり、指定しない場合はメールフィールドになります。

注意:ジャストインタイムプロビジョニングを使用しており、ユーザー名フィールドにマッピングされた属性を変更したい場合は、クアルトリクスサポートのSSOチームにご連絡ください。一度設定した後にこの属性を変更すると、SSOログインに影響を与える可能性があります。警告:複数のSSO接続が有効になっている場合、異なるSSOプロバイダー間でユーザー名が重複する可能性があります。このような場合、クアルトリクスはこれらを同一ユーザーとみなし、該当するユーザ名にマッピングされたアカウントにアクセスを許可します。この状況を避けるため、すべてのSSOプロバイダーにおいて一意で変更されないフィールドを使用してください。ヒント:ベストプラクティスは、一意の変更されないフィールドをユーザー名に使用することです。たとえば、メールアドレス、または従業員IDといった一意の識別子が挙げられます。

- 名フィールド:ユーザーの名。何も入力されていない場合は、デフォルトでメールアドレスになります。

- 姓フィールド:ユーザーの姓。何も入力されていない場合は、デフォルトでメールアドレスになります。

- ユーザータイプフィールド:ユーザーがクアルトリクスに初めてログインした際、即座に特定のユーザータイプに割り当てることができます。詳細については、「ユーザー権限の割り当て」を参照してください。

ヒント:何も指定しない場合、すべてのユーザーはブランドのデフォルトユーザータイプに設定されます。

- 部署フィールド:ユーザーがクアルトリクスに初めてログインした際、即座に特定の部署に割り当てることができます。詳細については、「ユーザー権限の割り当て」を参照してください。

- グループフィールド:ユーザーがクアルトリクスに初めてログインした際、即座に特定のグループに割り当てることが可能です。このフィールドが空の場合、ユーザーはグループに割り当てられません。詳細については、「ユーザー権限の割り当て」を参照してください。

- ユーザーがログインするごとに毎回ユーザー属性を更新したい場合は、ログインのたびにユーザー属性を更新トグルを有効にしてください。クアルトリクスは、ログイン時にアイデンティティプロバイダーから提供された値でユーザー属性を更新します。

これらの属性名を入力した後、次の「マッピングオプション」セクションで残りのマッピングを設定できます。

ヒント:属性名はURLのような形式の場合もあります。これはADFSやAzure IdPでよく見られ、次のような形式です:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressSAMLレスポンスを参照して属性がどのように記載されているかを確認してください。

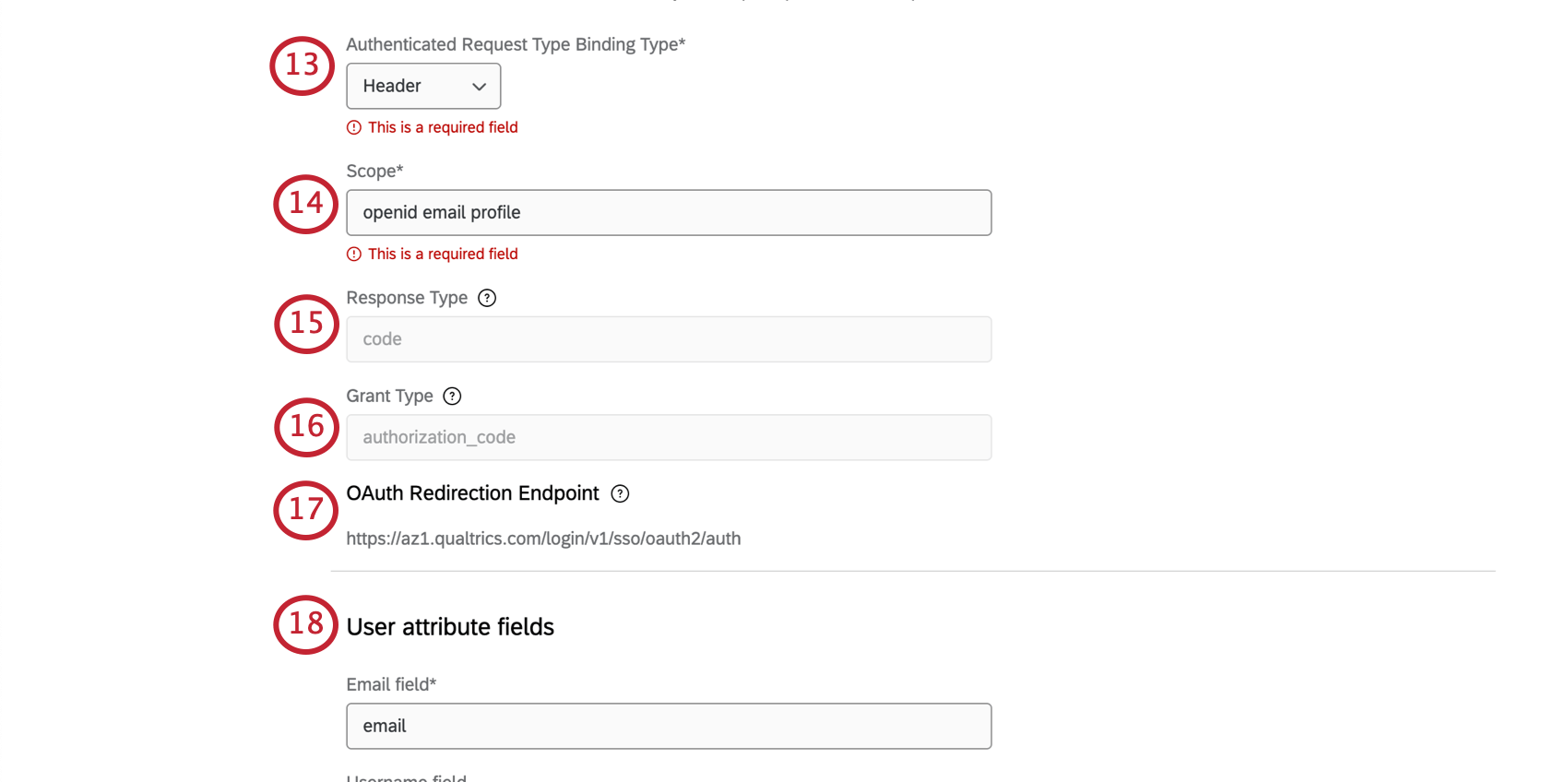

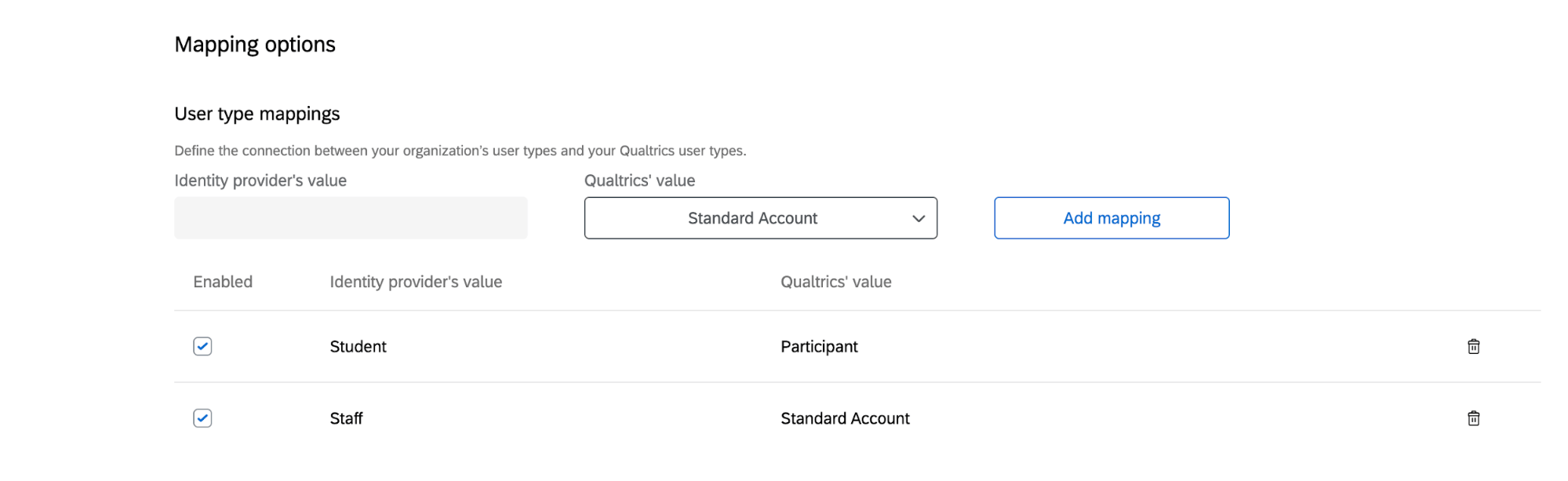

マッピングオプション(両方)

ユーザータイプ、グループ、部署を設定した場合、属性値をクアルトリクスの既存のフィールドにマッピングする必要があります。どの値がクアルトリクスのどのユーザータイプ、グループ、または部署に対応するかを指定します。

アイデンティティプロバイダーの値の下に、アイデンティティプロバイダーで設定されている値を入力します。クアルトリクスの値の下に、対応するタイプ、グループ、または部署を選択します。次に、マッピングを追加をクリックします。これらの手順は、アイデンティティプロバイダーが定義したすべての値に対して行う必要があります。

ユーザータイプの検証を有効にすると、プラットフォームへのアクセスをマッピングされたユーザータイプのみに制限することができます。つまり、ユーザーがSSOを介してクアルトリクスにログインするには、ユーザーのユーザータイプが、作成したマッピングのいずれかに一致しなければなりません。これは、アイデンティプロバイダー内のユーザータイプフィールドの値が変更された場合に便利で、管理者がユーザー権限を迅速に変更できるようになります。

ユーザー属性フィールドでグループや部署を定義した場合、グループや部署に対しても同様のマッピングが可能です。

ユーザータイプ、部署、またはグループをマッピングしない場合、すべてのユーザーが、[管理]タブのユーザータイプで選択したデフォルトの自己登録ユーザータイプに割り当てられます。

ユーザープロビジョニングオプション(両方)

- ジャストインタイムプロビジョニング:承認済みのメールドメインでSSOを介して正常にログインしたユーザーがクアルトリクスに存在しない場合、新しいユーザーを作成します。

- ユーザー作成を管理者に通知:クアルトリクスブランドでユーザーが作成されたときに、特定の管理者に通知します。この通知の受信者は、自己登録のメール通知で指定できます。

- 有効なメールドメイン:お持ちのライセンス下でクアルトリクスアカウントの登録に使用できるメールドメインを入力します。デフォルトはアスタリスク(*)で、これはすべてのドメインを登録に使用できることを示します。複数のドメインはコンマで区切ります。

ヒント:このリストは、製品におけるSSO登録とその後の認証に影響します。

ユーザー移行オプション(両方)

新しいSSO接続のテストと有効化が完了したら、ライセンス上の既存のユーザーのユーザー名を更新する必要があるかもしれません。ユーザーがSSOでログインすると、クアルトリクスは、ユーザー名フィールドに指定した属性を使用して既存のアカウントがあるかを確認します。SSOログインと適切な既存ユーザーアカウントが一致するようにするには、[管理]タブに記載されているユーザーのユーザー名が次の形式となっている必要があります。

ユーザー名フィールド属性の値#ブランドIDユーザー名をこの形式に更新するには、以下の5つの方法があります:

方法1:既存のユーザー名に#ブランドIDを追加する

既存ユーザーのユーザー名に#ブランドIDを追加するだけでよい場合は、ログイン時に既存のユーザー名を変更オプションを有効にします。ユーザーが初めてSSOでログインすると、#ブランドIDがユーザー名の末尾に自動で追加されます。

方法2:ジャストインタイムプロビジョニング

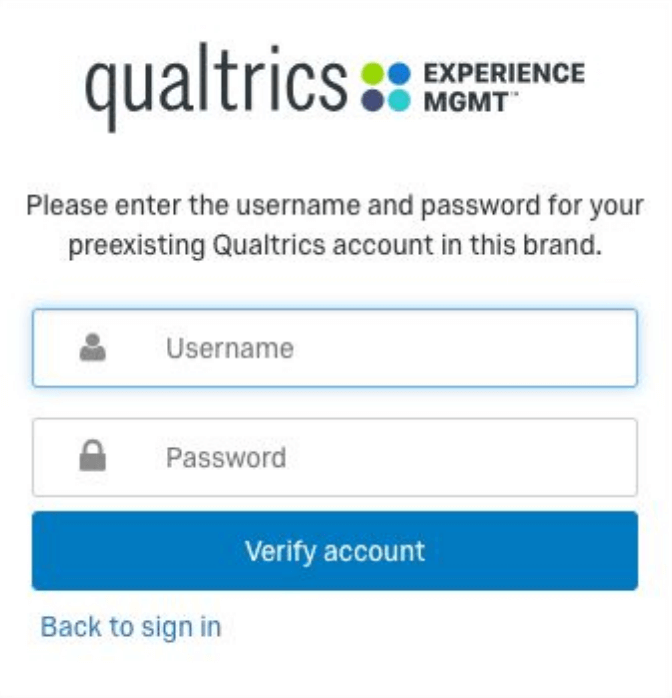

[ユーザープロビジョニングオプション]で[ジャストインタイムプロビジョニング]を有効にしている場合は、ログイン時に既存のユーザーに結合を選択できます。以下の条件が満たされると、ユーザーに下の画面が表示されます:

- ブランド内に、ユーザーのSSOユーザー名と一致するユーザー名を持つアカウントが存在しない。

- ブランドでSSOが有効になった後、そのユーザーが初めてログインした。

- ブランド内にクアルトリクスアカウントをすでに持っている場合、ユーザーははい、既存のアカウントがありますを選択する必要があります。ユーザーは、続いてクアルトリクスアカウントの認証情報を入力し、アカウントを認証をクリックします。これにより、既存のクアルトリクスアカウントのユーザー名が、ログイン時に渡されたSSOユーザー名の値に更新されます。以降この画面はユーザーに表示されません。

- ブランド内に既存のクアルトリクスアカウントを持っていない場合、ユーザーはいいえ、既存のアカウントはありませんを選択する必要があります。ユーザーはプロンプトが表示されたらサインインをクリックします。これにより、ログイン時に渡されたSSOユーザー名でクアルトリクスアカウントが作成されます。以降この画面はユーザーに表示されません。

方法3:ユーザー数が少ない場合

既存のユーザー数が少ない場合、管理ページで手動でユーザー名を更新できます。

方法4:ユーザー数が多い場合

既存のユーザー数が多い場合、ライセンスでAPIが有効であれば、クアルトリクスの公開APIを使用してユーザー名を更新できます。

方法5:Employee Experienceライセンス

Employee Experienceプラットフォームを使用している場合、ファイルアップロード機能でユーザー名を更新することができます。

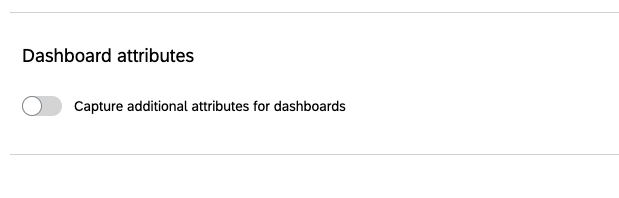

ダッシュボードの属性(両方)

ライセンスにCXダッシュボードやEmployee Experienceのいずれかの製品が含まれている場合は、[ユーザー属性]セクションで定義した以外の属性を追加で渡すことができます。CXダッシュボードでは、これらの追加属性を使用して、SSO認証時にユーザーに役割を自動的に割り当てることができます。Employee Experience製品では、一意のIDという属性1つのみ追加で取得できます。このフィールドはすべての参加者に必須であり、SSO認証またはファイルアップロード機能を通じて割り当てることができます。

属性を追加するには、ダッシュボードの追加属性の取得を有効にします。

このオプションを有効にした後、SAMLレスポンスのAttribute Statement(属性記述)セクションに記載されているとおりの属性名を入力します。

変更の適用と元に戻す方法(両方)

変更を保存するには、適用をクリックします。

画面で行われた変更を適用せずに最後に保存されたバージョンに戻したい場合は、元に戻すをクリックします。

![最初のドロップダウンが[OAuth 2.0]、2つ目のドロップダウンが[Google]に指定された[プロトコル情報]セクション](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/google.png)

![[エンティティID]のフィールド](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-7.png)

![追加オプション、[署名リクエスト]、[認証を強制]、[アサーション再生防止を有効化]を切り替えるトグル](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-10.png)

![[サービスプロバイダ設定]の画像](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/service-provider-settings.png)

![[ログイン時に既存のユーザーに結合]と[ログイン時に既存のユーザー名を変更]を含むユーザー移行オプション](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-14.png)

![ページに「初めてログインいただいたようです。このブランドの既存のクアルトリクスアカウントをお持ちですか?」、次に[はい][いいえ]のボタンが表示されている](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-15.png)

![ダッシュボードの属性設定 - 名前を入力し、[属性を追加]ボタンをクリックして、リストに追加します。一意のIDを入力するためのフィールドがあります](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2020/12/saml-18.png)

![ページの右下の白[元に戻す]ボタンと青の[適用]ボタン](https://www.qualtrics.com/m/assets/support/wp-content/uploads//2023/01/apply-sso-changes.png)