Requisiti tecnici SSO

Panoramica dei requisiti tecnici

Il Single Sign-On (SSO) consente a una terza parte di autenticare un utente prima di concedere l’accessibilità al sistema di Qualtrics. Qualtrics supporta quattro tipi di autenticazione SSO: Google OAuth 2.0, Central Authentication Service (CAS), Lightweight Directory Access Protocol (LDAP) e Security Assertion Markup Language (SAML). Ogni tipo richiede che il terzo abbia un tipo specifico di server. Ad esempio, l’autenticazione CAS SSO si basa sul fatto che le terze parti dispongano di un server CAS.

In questa pagina vengono illustrati i requisiti tecnici da soddisfare. Queste impostazioni devono essere configurate con il team IT e poi comunicate al team di supporto QUALTRrics SSO.

Google OAuth 2.0

Google OAuth 2.0 è un framework di autorità che può essere utilizzato per autenticare gli utenti nella piattaforma di Qualtrics. Per configurare Google OAuth 2.0 per l’autenticazione di terzi, gli utenti che accederanno alla piattaforma devono disporre di un account Google.

È necessario fornire i seguenti parametri di configurazione:

- Domini e-mail validi

- Per l’autenticazione degli indirizzi e-mail degli utenti a ogni tentativo di accesso, sono richiesti domini e-mail specifici.

Qualtrics riceve solo l’email associata agli account Google degli utenti quando si autenticano con Google OAuth 2.0. L’e-mail viene utilizzata per popolare i campi Qualtrics Username, Nome, Cognome e Indirizzo e-mail.

Una volta forniti i domini e-mail convalidati desiderati, Qualtrics può provvedere a impostare un’integrazione Google OAuth 2.0 con le terze parti.

Protocollo di accesso alle directory leggere (LDAP)

Lightweight Directory Access Protocol (LDAP) è un servizio di directory con cui una terza parte può autenticarsi. Qualtrics può essere impostato per eseguire automaticamente l’autenticazione su un server LDAP quando un utente tenta di accedere alla piattaforma Qualtrics. Per impostare un’integrazione LDAP, si presuppone che la terza parte disponga di un server LDAPv3 funzionante.

È necessario fornire i seguenti parametri di configurazione:

- Hostname del server LDAP: indirizzo IP o nome del server.

- Porta del server LDAP: La porta che QUALTRICS utilizzerà per comunicare con il server.

- Nome distinto di base (DN): Ad esempio:

o=organizzazione - Bind Distinguished Name: Ricerca basata su Bind DN o Bind DN utente. Non è necessario se il server LDAP consente ricerche non autenticate.

- Bind Password: Questa opzione non è necessaria se il server LDAP consente ricerche non autenticate.

- Parametri del filtro di autenticità: Ad esempio:

uid=%username% - URL di reindirizzamento al logout: Qualtrics richiede un URL di reindirizzamento al logout per cancellare le sessioni di accesso degli utenti al momento del logout. Se non viene fornito un URL di reindirizzamento al logout, Qualtrics può reindirizzare gli utenti a https://qualtrics.com o a un altro URL di scelta. Tuttavia, non cancellerà la sessione di accesso degli utenti, che potranno accedere immediatamente facendo clic sul pulsante indietro o tornando alla pagina di accesso.

- Attributi LDAP

- Richiesto:

- Attributo di campo dell’indirizzo e-mail (ad es., mail)

Consiglio Q: Questo attributo deve contenere valori nel formato di un indirizzo e-mail. Ad esempio, value@email.com.

- Attributo di campo dell’indirizzo e-mail (ad es., mail)

- Opzionale:

- Attributo del campo Nome (ad es. firstname)

- Attributo del campo Cognome (ad es., sn)

- Attributo UTENTE Mappatura del tipo di utente

- Attributo di mappatura della Divisione

- Attributo Mappatura del Gruppo

- Attributi dei metadati di Dashboard CX

- Dashboard CX Attributi di iscrizione automatica ai ruoli

- Richiesto:

Una volta fornite le informazioni di cui sopra, Qualtrics può provvedere a impostare un’integrazione LDAP con la terza parte.

Servizio di Autenticità Centrale (CAS)

Il Central Authentication Service (CAS) fornisce un servizio di single sign-on aziendale ed è supportato dal JA-SIG CAS. Ulteriori informazioni sul CAS sono disponibili sul sito https://www.apereo.org/projects/cas. Il sistema Qualtrics può agire come client CAS, consentendo all’utente di autenticarsi tramite CAS e di accedere al sistema Qualtrics. Per configurare CAS SSO, si presuppone che le terze parti abbiano un server CAS funzionante che utilizza il protocollo CAS 2.0 o più recente.

È necessario fornire i seguenti parametri di configurazione:

- Hostname del server CAS: Nome del server.

- Porta del server CAS: Porta che QUALTRICS utilizzerà per comunicare con il server.

- URI del sistema CAS sull’host

- URL di reindirizzamento al logout: Qualtrics richiede un URL di reindirizzamento al logout per cancellare le sessioni di accesso degli utenti al momento del logout. Se non viene fornito un URL di reindirizzamento al logout, Qualtrics può reindirizzare gli utenti a https://qualtrics.com o a un altro URL di scelta. Tuttavia, non cancellerà la sessione di accesso degli utenti, che potranno accedere immediatamente facendo clic sul pulsante indietro o andando nuovamente alla pagina di accesso.

I parametri seguenti variano a seconda che si utilizzi una versione di CAS che supporta SAML 1.1 o meno.

- Se SAML 1.1 non è supportato: Il nome utente CAS verrà utilizzato per popolare i campi nome utente, indirizzo e-mail, nome e cognome di Qualtrics.

- Se è supportato SAML 1.1: Devono essere forniti anche i seguenti parametri di configurazione:

- Richiesto:

- Attributo di campo dell’indirizzo e-mail (ad es., mail)

Consiglio Q: Questo attributo deve contenere valori nel formato di un indirizzo e-mail. Ad esempio, value@email.com.

- Attributo di campo dell’indirizzo e-mail (ad es., mail)

- Opzionale:

- Attributo del campo Nome (ad es. firstname)

- Attributo del campo Cognome (ad es., sn)

- Attributo UTENTE Mappatura del tipo di utente

- Attributo di mappatura della Divisione

- Attributo Mappatura del Gruppo

- Attributi dei metadati di Dashboard CX

- Dashboard CX Attributi di iscrizione automatica ai ruoli

- Richiesto:

Una volta fornite le informazioni di cui sopra, Qualtrics può provvedere a impostare l’integrazione CAS con la terza parte.

Linguaggio di marcatura delle asserzioni di sicurezza (SAML)

Il Security Assertion Markup Language (SAML) è uno standard basato su XML per lo scambio di dati di autenticazione e autorizzazione tra domini di sicurezza, ovvero un Autentity Provider (produttore di asserzioni) e un Service Provider (consumatore di asserzioni). Il Sistema Qualtrics può essere impostato per autenticarsi automaticamente tramite un Autenticatore (IdP) di terze parti utilizzando SAML quando un utente accede al Sistema Qualtrics. Per impostare un’integrazione SAML, si presuppone che la terza parte disponga di un’implementazione SAML 2.0 o Shibboleth 2.0 funzionante e che sia in grado di supportare i login avviati dal Service Provider (SP).

Supporto Qualtrics supporta sia i flussi di lavoro avviati dall’IdP che dall’SP per i login SAML. Il più comune tra i due è lo scambio avviato dall’SP, in cui gli utenti iniziano il flusso da https://brandID.datacenter.qualtrics.com, o il Vanity URL della propria organizzazione. Lo scambio avviato dall’IdP è utilizzato principalmente quando gli utenti si autenticano su una rete interna, dove gli utenti iniziano il flusso da un portale applicativo interno.

È quindi necessario fornire i seguenti parametri di configurazione:

- Metadati dell’Identity Provider (IdP) (in formato XML come link o allegato)

- Tag richiesti:

- Descrittore di entità

- Descrittore chiave

- Servizio SingleSignOn

- Sono supportati sia i binding HTTP Post che HTTP Redirect all’interno di SingleSignOnService. Tuttavia, è necessario utilizzare HTTP Post se si desidera che la nostra AuthnRequest sia firmata.

- Servizio di logout singolo

- Questo campo viene utilizzato per reindirizzare gli utenti a un URL che cancellerà le sessioni di accesso degli utenti al momento del logout. Se non viene fornito un URL SingleLogoutService, Qualtrics può reindirizzare gli utenti a https://qualtrics.com o a un altro URL di scelta. Tuttavia, non cancellerà la sessione di accesso degli utenti, che potranno accedere immediatamente facendo clic sul pulsante indietro o andando nuovamente alla pagina di accesso.

- Tag richiesti:

- Attributi SAML

- Richiesto:

- Attributo del campo Username (ad es. samAccountName)

- L’attributo deve contenere valori unici, immutabili e non riservati.

- Attributo di campo dell’indirizzo e-mail (ad es., mail)

Consiglio Q: Questo attributo deve contenere valori nel formato di un indirizzo e-mail. Ad esempio, value@email.com.

- Attributo del campo Username (ad es. samAccountName)

- Opzionale:

-

- Attributo del campo Nome (ad es. firstname)

- Attributo del campo Cognome (ad es. sn)

- Attributo UTENTE Mappatura del tipo di utente

- Attributo di mappatura della Divisione

- Attributo Mappatura del Gruppo

- Attributi dei metadati di Dashboard CX

-

- Richiesto:

Una volta fornite le informazioni di cui sopra, Qualtrics può provvedere a impostare un’integrazione Shibboleth/SAML con la terza parte.

Come ottenere e decifrare una risposta SAML

Una risposta SAML viene inviata dall’Identity Provider al Service Provider dopo l’esito positivo dell’autenticazione SAML. La risposta SAML contiene tutte le informazioni trasmesse dall’Identity Provider, come attributi, certificati, binding, ecc. Queste informazioni sono preziose per la risoluzione di eventuali problemi di autorizzazione o per il processo di login.

Sono disponibili molti strumenti per ottenere una risposta SAML. Di seguito è riportato un metodo che dovrebbe essere disponibile nella maggior parte dei browser, ma è possibile utilizzare qualsiasi metodo.

- Aprire una nuova scheda del browser.

- Aprite gli Strumenti per gli sviluppatori.

Consiglio Q: questi elementi possono trovarsi in posizioni diverse a seconda del browser utilizzato. Le schermate di questa pagina fanno riferimento all’aspetto e al tema del browser Chrome.

- Scegliere la scheda Rete.

- Selezionare Conserva registro.

- Inserite l’URL di accesso in questa scheda del browser ed effettuate il login tramite SSO.

- In Nome, selezionare la voce “default-sp”.

- In Intestazioni, verso il fondo, alla voce Intestazioni del modulo, è presente un blocco di caratteri con la dicitura Risposta SAML.

Consiglio Q: se il team di assistenza ha richiesto una risposta SAML, ci si può fermare a questo passaggio.

- La risposta SAML è attualmente codificata Base64. Per decodificare la risposta SAML in un formato leggibile, è possibile utilizzare qualsiasi decodificatore Base64 reperibile online.

Consiglio Q: dare un’occhiata a questi strumenti per la codifica di base64 e la decodifica di base64.

Come leggere una risposta SAML

La risposta SAML contiene alcune informazioni chiave che possono aiutare a risolvere i problemi.

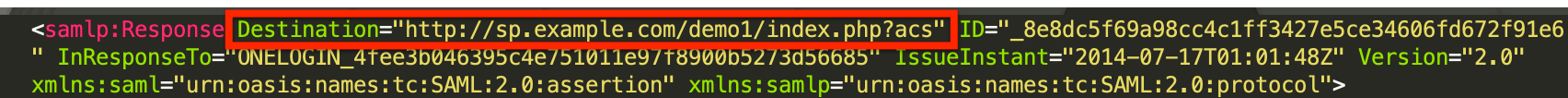

- Destinazione: Corrisponde all’URL del servizio di consumo dell’asserzione del fornitore di servizi e si trova generalmente nella parte superiore della risposta SAML.

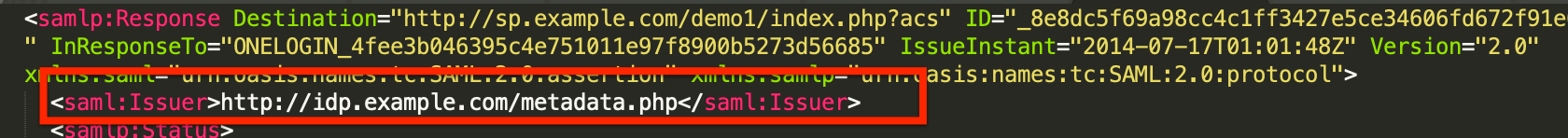

- Emittente: corrisponde all’ID dell’entità dell’Identity Provider e si trova generalmente nella parte superiore della risposta SAML.

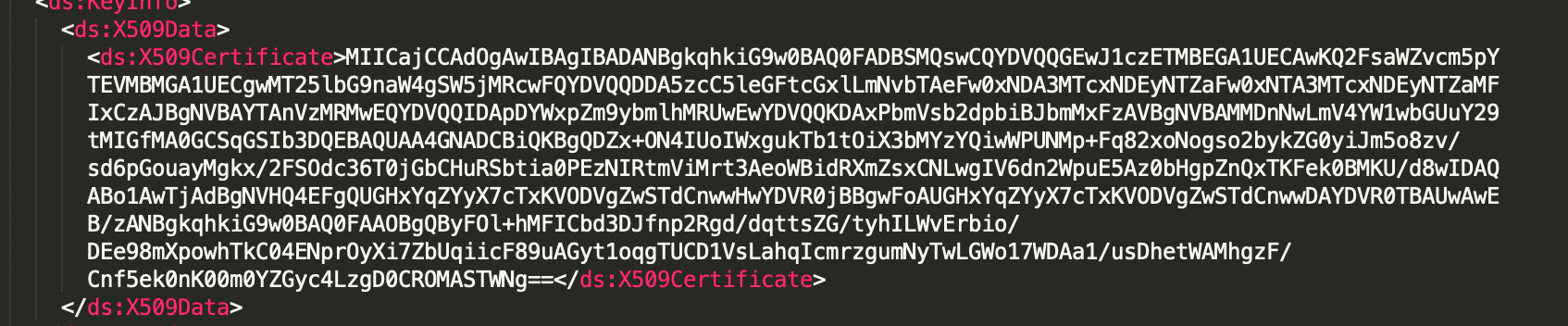

- X509Certificate: Corrisponde al certificato di firma dell’Identity Provider e si trova generalmente al centro della risposta SAML.

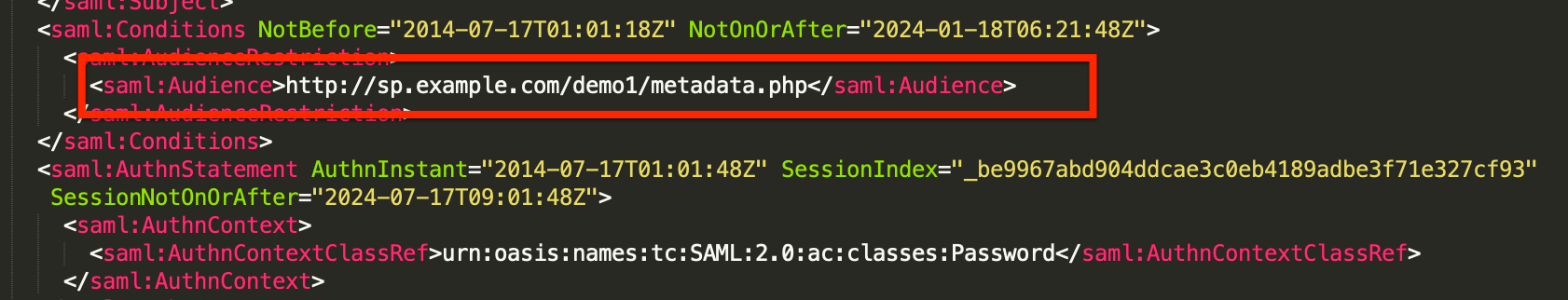

- Pubblico: Corrisponde all’ID dell’entità del fornitore di servizi e si trova generalmente al centro della risposta SAML.

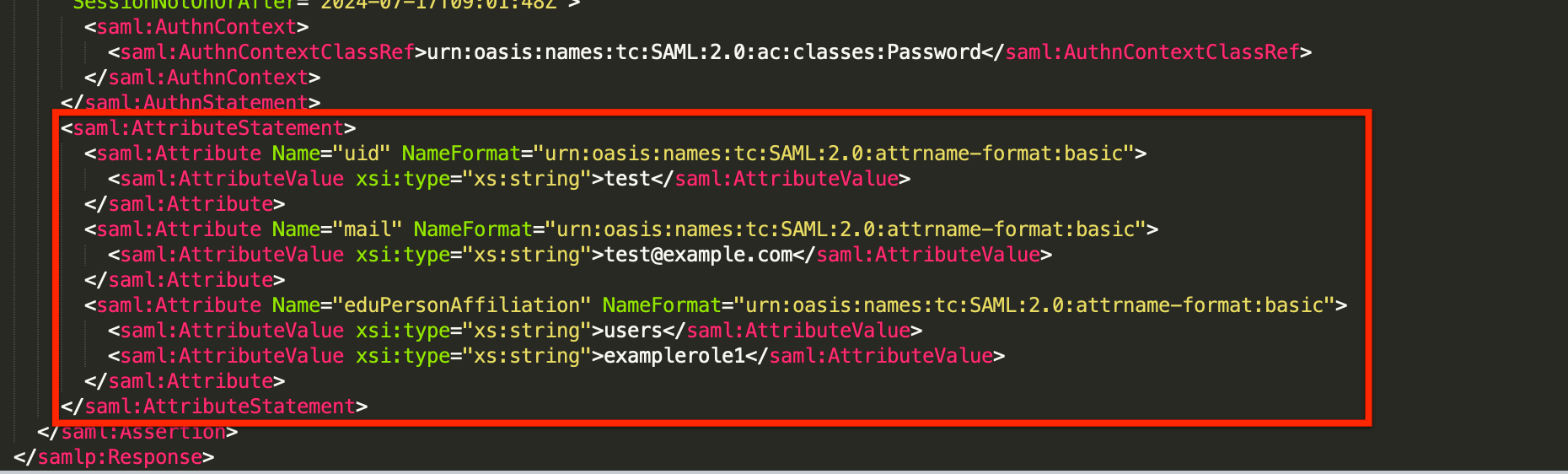

- Dichiarazione degli attributi: Contiene tutti i nomi e i valori degli attributi inviati dall’Identity Provider e si trova generalmente in fondo alla risposta SAML.