Exigences techniques du SSO

Aperçu des exigences techniques

L’authentification unique (SSO) permet à un tiers d’authentifier un utilisateur avant de lui accorder l’accès au système Qualtrics. Qualtrics supporte quatre types d’authentificateurs SSO : Google OAuth 2.0, Central Authentificateur Service (CAS), Lightweight Répertoire Access Protocol (LDAP) et Security Assertion Markup Language (SAML). Chaque type exige que le tiers dispose d’un type de serveur spécifique. Par exemple, l’authentificateur SSO CAS repose sur le fait que le tiers dispose d’un serveur CAS.

Cette page présente les exigences techniques auxquelles vous devez répondre. Ces paramètres doivent être configurés avec votre équipe de technologie de l’information, puis communiqués à l’équipe de support de Qualtrics SSO.

Google OAuth 2.0

Google OAuth 2.0 est un cadre d’autorisation qui peut être utilisé pour authentifier les utilisateurs dans la plateforme Qualtrics. Pour configurer Google OAuth 2.0 pour l’authentification des tiers, les utilisateurs qui accéderont à la plateforme doivent disposer d’un compte Google.

Les paramètres de configuration suivants doivent être fournis :

- Domaines d’e-mail valides

- Des domaines de messagerie spécifiques sont requis pour authentifier les adresses électroniques des utilisateurs à chaque tentative de connexion.

Qualtrics reçoit uniquement l’e-mail associé aux comptes Google des utilisateurs lors de l’authentification contre Google OAuth 2.0. L’email est utilisé pour remplir les champs Qualtrics Username, First Name, Last Name et Email Address.

Une fois que les domaines de messagerie valides souhaités sont fournis, Qualtrics peut se charger de mettre en place une intégration Google OAuth 2.0 avec le tiers.

Lightweight Répertoire Access Protocol (LDAP) (Protocole d’accès aux répertoires légers)

Lightweight Répertoire Access Protocol (LDAP) est un service de répertoire par rapport auquel un tiers peut s’authentifier. Qualtrics peut être configuré pour s’authentifier automatiquement auprès d’un serveur LDAP lorsqu’un utilisateur tente de se connecter à la plate-forme Qualtrics. Pour mettre en place une intégration LDAP, on suppose que le tiers dispose d’un serveur LDAPv3 opérationnel.

Les paramètres de configuration suivants doivent être fournis :

- LDAP Server Hostname (Nom d’hôte du serveur LDAP) : adresse IP ou nom du serveur.

- Port du serveur LDAP : Port que Qualtrics utilisera pour communiquer avec le serveur.

- Nom distinctif de la base (DN) : Par exemple :

o=organisation - Nom distinctif de liaison : Recherche basée sur le DN de liaison ou l’utilisateur du DN de liaison. Cela n’est pas nécessaire si le serveur LDAP autorise les recherches non authentifiées.

- Bind Password (Mot de passe de liaison) : cette option n’est pas nécessaire si le serveur LDAP autorise les recherches non authentifiées.

- Paramètres du filtre d’authentificateur : Par exemple :

uid=%username% - Logout Redirect URL : Qualtrics a besoin d’une URL de redirection de déconnexion pour effacer les sessions de connexion des utilisateurs lors de la déconnexion. Si aucune URL de redirection de déconnexion n’est fournie, Qualtrics peut rediriger les utilisateurs vers https://qualtrics.com, ou une autre URL de votre choix. Cependant, elle n’effacera pas la session de connexion des utilisateurs, qui pourront se reconnecter immédiatement en cliquant sur le bouton ” Retour ” ou en revenant à la page de connexion.

- Attributs LDAP

- Il s’agit d’une obligation:

- Adresse électronique Attribut du champ (par exemple, mail)

Astuce : Cet attribut doit contenir des valeurs au format d’une adresse électronique. Par exemple, value@email.com.

- Adresse électronique Attribut du champ (par exemple, mail)

- En option:

- FirstName Attribut du champ (par exemple, firstname)

- Nom de champ Attribut (par exemple, sn)

- Attribut de de l’utilisateur Mapping attribut

- Division Attribut de cartographie

- Attribut de mappage de groupe

- Tableau de bord expérience client attribut(s) de métadonnées

- Tableau de bord CX Enrôlement automatique des rôles attribut(s)

- Il s’agit d’une obligation:

Une fois les informations ci-dessus fournies, Qualtrics peut se charger de mettre en place une intégration LDAP avec le tiers.

Service central d’authentification (CAS)

Le service d’authentificateur central (CAS) fournit un service d’authentificateur unique d’entreprise et est pris en charge par le CAS JA-SIG. De plus amples informations sur le CAS sont disponibles à l’adresse suivante : https://www.apereo.org/projects/cas. Le système Qualtrics peut agir en tant que client CAS, permettant à l’utilisateur de s’authentifier via CAS et de se connecter au système Qualtrics. Pour mettre en place le SSO CAS, il est supposé que le tiers dispose d’un serveur CAS fonctionnel utilisant le protocole CAS 2.0 ou plus récent.

Les paramètres de configuration suivants doivent être fournis :

- Serveur CAS Nom d’hôte : Nom du serveur.

- Port du serveur CAS : Port que Qualtrics utilisera pour communiquer avec le serveur.

- URI du système CAS sur l’hôte

- Logout Redirect URL : Qualtrics a besoin d’une URL de redirection de déconnexion pour effacer les sessions de connexion des utilisateurs lors de la déconnexion. Si aucune URL de redirection de déconnexion n’est fournie, Qualtrics peut rediriger les utilisateurs vers https://qualtrics.com ou une autre URL de votre choix. Cependant, elle n’effacera pas la session de connexion des utilisateurs et ceux-ci pourront se reconnecter immédiatement en cliquant sur le bouton ” Retour ” ou en se rendant à nouveau sur la page de connexion.

Les paramètres suivants varient selon que vous utilisez ou non une version de CAS prenant en charge SAML 1.1.

- Si SAML 1.1 n’est pas pris en charge : Le nom d’utilisateur CAS sera utilisé pour remplir les champs nom d’utilisateur, adresse électronique, prénom et nom de famille de Qualtrics.

- Si SAML 1.1 est pris en charge : Les paramètres de configuration suivants doivent également être fournis :

- Il s’agit d’une obligation:

- Adresse électronique Attribut du champ (par exemple, mail)

Astuce : Cet attribut doit contenir des valeurs au format d’une adresse électronique. Par exemple, value@email.com.

- Adresse électronique Attribut du champ (par exemple, mail)

- En option:

- FirstName Attribut du champ (par exemple, firstname)

- Nom de champ Attribut (par exemple, sn)

- Attribut de de l’utilisateur Mapping attribut

- Division Attribut de cartographie

- Attribut de mappage de groupe

- Tableau de bord expérience client attribut(s) de métadonnées

- Tableau de bord CX Enrôlement automatique des rôles attribut(s)

- Il s’agit d’une obligation:

Une fois les informations ci-dessus fournies, Qualtrics peut se charger de mettre en place l’intégration du CAS avec le tiers.

Langage de marquage d’assertion de sécurité (SAML)

Security Assertion Markup Language (SAML) est une norme basée sur XML pour l’échange de données d’authentification et d’autorisation entre domaines de sécurité, ou entre un fournisseur d’identité (producteur d’assertions) et un fournisseur de services (consommateur d’assertions). Le système Qualtrics peut être configuré pour s’authentifier automatiquement via un fournisseur d’identité tiers (IdP) à l’aide de SAML lorsqu’un utilisateur se connecte au système Qualtrics. Pour mettre en place une intégration SAML, il est supposé que le tiers dispose d’une implémentation SAML 2.0 ou Shibboleth 2.0 opérationnelle et qu’il peut prendre en charge les connexions initiées par le fournisseur de services (SP).

Qualtrics supporte à la fois les flux de travail initiés par l’IdP et le SP pour les connexions SAML. Le plus courant des deux est l’échange initié par le SP, dans lequel les utilisateurs commencent le flux à l’adresse https://brandID.datacenter.qualtrics.com, ou l’URL Vanity de leur organisation. L’échange initié par l’IdP est principalement utilisé lorsque les utilisateurs s’authentifient sur un réseau interne, les utilisateurs commençant le flux sur un portail d’application interne.

Les paramètres de configuration suivants doivent ensuite être fournis :

- Métadonnées du fournisseur d’identité (IdP) (au format XML sous forme de lien ou de pièce jointe)

- Étiquettes requises :

- EntityDescriptor

- Descripteur de clé

- Service de signature unique

- Les liaisons HTTP Post et HTTP Redirect au sein du SingleSignOnService sont toutes deux prises en charge. HTTP Post doit cependant être utilisé si vous souhaitez que notre AuthnRequest soit signée.

- SingleLogoutService

- Ce champ est utilisé pour rediriger les utilisateurs vers une URL qui effacera les sessions de connexion des utilisateurs lors de la déconnexion. Si aucune URL SingleLogoutService n’est fournie, Qualtrics peut rediriger les utilisateurs vers https://qualtrics.com ou une autre URL de votre choix. Cependant, elle n’effacera pas la session de connexion des utilisateurs et ceux-ci pourront se reconnecter immédiatement en cliquant sur le bouton ” Retour ” ou en se rendant à nouveau sur la page de connexion.

- Étiquettes requises :

- Attributs SAML

- Il s’agit d’une obligation:

- Nom d’utilisateur Attribut du champ (c.-à-d. samAccountName)

- L’attribut doit contenir des valeurs uniques, immuables et non confidentielles.

- Adresse électronique Attribut du champ (par exemple, mail)

Astuce : Cet attribut doit contenir des valeurs au format d’une adresse électronique. Par exemple, value@email.com.

- Nom d’utilisateur Attribut du champ (c.-à-d. samAccountName)

- En option:

-

- FirstName Attribut du champ (par exemple : firstname)

- Nom de champ Attribut (par ex. sn)

- Attribut de de l’utilisateur Mapping attribut

- Division Attribut de cartographie

- Attribut de mappage de groupe

- Tableau de bord expérience client attribut(s) de métadonnées

-

- Il s’agit d’une obligation:

Une fois les informations ci-dessus fournies, Qualtrics peut se charger de mettre en place une intégration Shibboleth/SAML avec le tiers.

Comment obtenir et décrypter une réponse SAML ?

Une réponse SAML est envoyée par le fournisseur d’identité au fournisseur de services après une authentification SAML réussie. La réponse SAML contient toutes les informations transmises par le fournisseur d’identité, telles que les attributs, les certificats, les liaisons, etc. Ces informations sont précieuses pour résoudre les problèmes liés à l’autorisation ou à la procédure de connexion.

Il existe de nombreux outils permettant d’obtenir une réponse SAML. Vous trouverez ci-dessous une méthode qui devrait être disponible dans la plupart des navigateurs, mais n’hésitez pas à utiliser n’importe quelle méthode.

- Ouvrez un nouvel onglet dans votre navigateur.

- Ouvrez les Outils du développeur.

Astuce : Ces éléments peuvent se trouver à différents endroits en fonction du navigateur utilisé. Les captures d’écran de cette page font référence à l’apparence d’un navigateur Chrome.

- Choisissez l’onglet Réseau.

- Sélectionnez Conserver le journal.

- Saisissez l’URL de connexion dans cet onglet du navigateur et connectez-vous via SSO.

- Sous Nom, vous devez sélectionner l’élément “default-sp”.

- Sous En-têtes, vers le bas sous En-têtes de formulaire, vous verrez un bloc de caractères intitulé Réponse SAML.

Astuce : Si notre équipe de support a demandé une réponse SAML, vous pouvez vous arrêter à cette étape.

- La réponse SAML est actuellement codée en Base64. Pour décoder la réponse SAML dans un format lisible, vous pouvez utiliser n’importe quel décodeur Base64 trouvé en ligne.

Astuce : Consultez ces outils pour encoder base64 et décoder base64.

Comment lire une réponse SAML ?

Quelques informations clés contenues dans une réponse SAML peuvent vous aider à résoudre le problème.

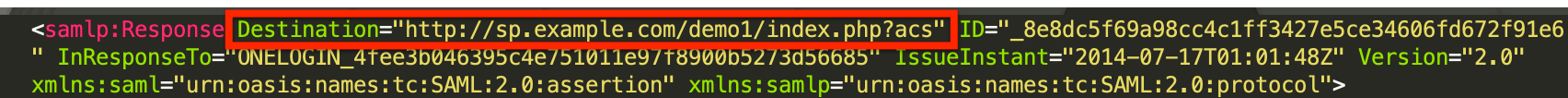

- Destination : Elle correspond à l’URL du service consommateur d’assertions du fournisseur de services et se trouve généralement vers le haut de la réponse SAML.

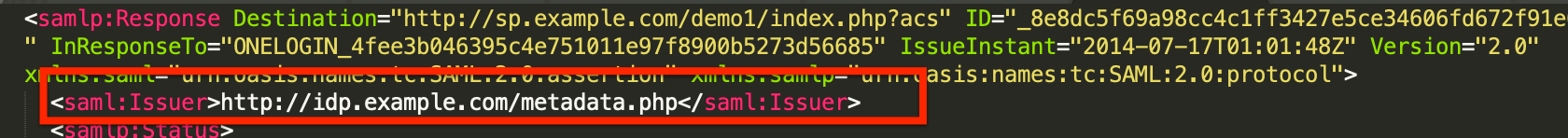

- Émetteur : il correspond à l’identifiant de l’entité du fournisseur d’identité et se trouve généralement en haut de la réponse SAML.

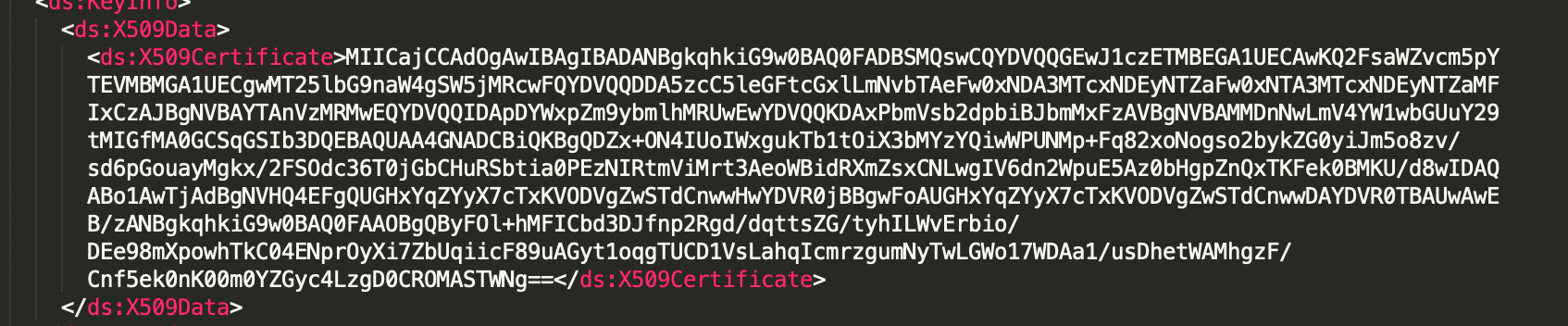

- X509Certificate : Il répond au certificat de signature du fournisseur d’identité et se trouve généralement au milieu de la réponse SAML.

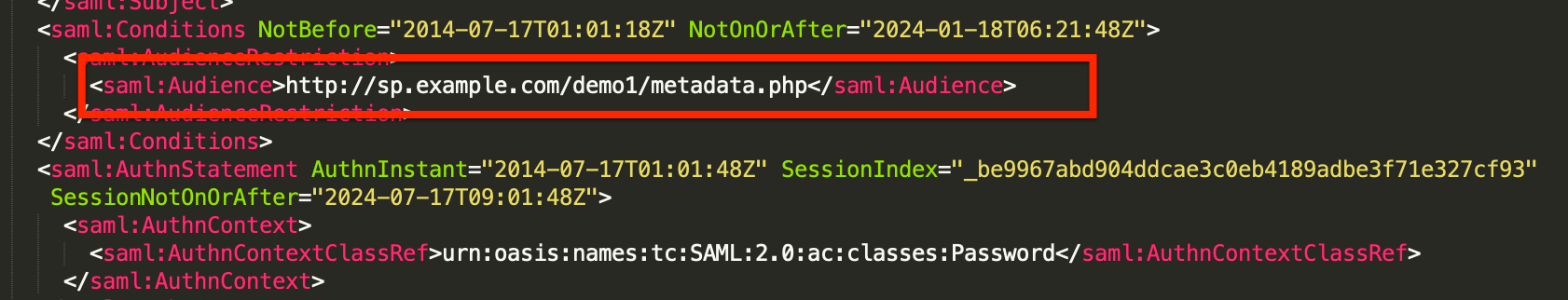

- Audience : Il correspond à l’identifiant de l’entité fournisseur de services et se trouve généralement au milieu de la réponse SAML.

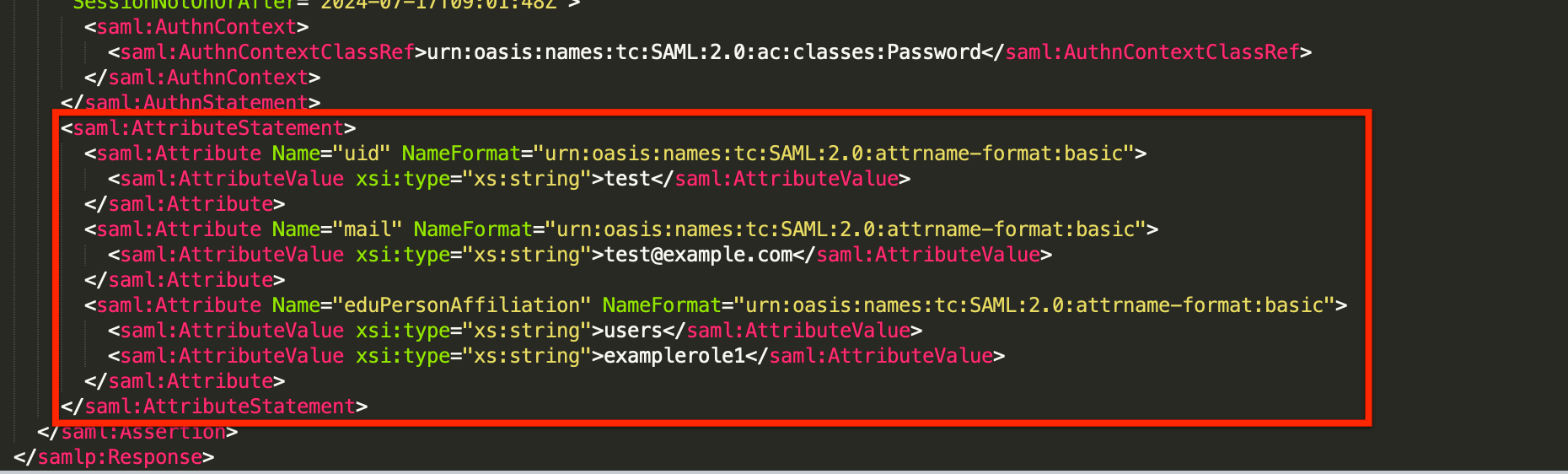

- Attribut Statement (déclaration d’attribut) : Elle contient tous les noms et valeurs d’attributs envoyés par le fournisseur d’identité et se trouve généralement au bas de la réponse SAML.