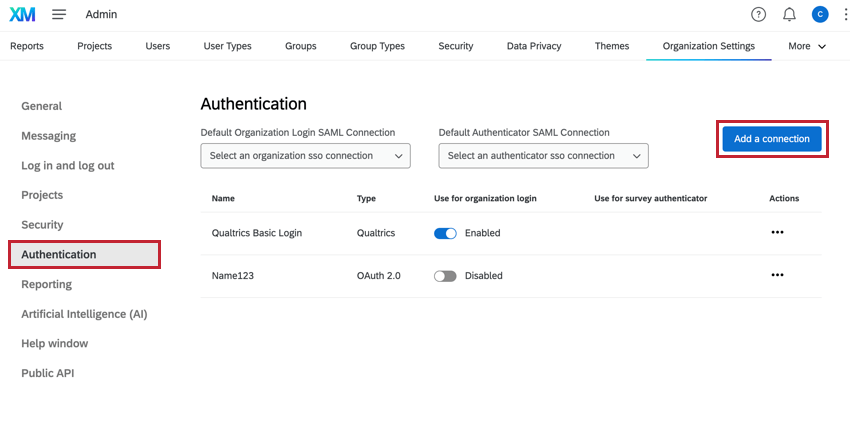

Ajouter une connexion SSO pour une organisation

À propos de l’ajout d’une connexion

Cette page explique comment connecter votre organisation Qualtrics au SSO SAML ou OAuth 2.0. Pour commencer, accédez à l’onglet Authentificateur de vos paramètres d’organisation et sélectionnez Ajouter une connexion.

Seuls les administrateurs de l’organisation peuvent effectuer ces opérations.

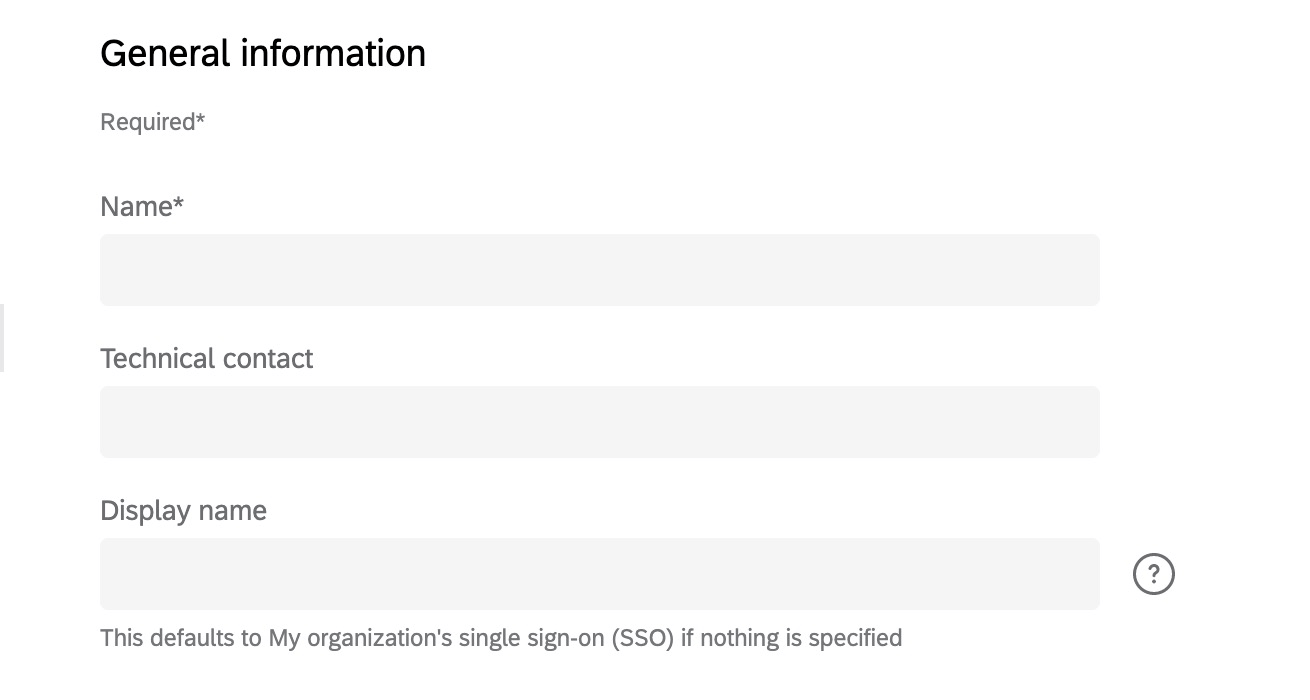

Informations générales

- Nom : Nommez la connexion. Ce champ est obligatoire.

Astuce : Ce nom apparaît dans l’onglet SSO de vos paramètres d’organisation afin que vous puissiez distinguer les différentes connexions que vous avez ajoutées. Cela n’apparaîtra pas sur votre page de connexion.

- Contact technique : Ajoutez l’adresse électronique d’un contact technique qui sera probablement un membre de votre équipe de technologie de l’information. Il s’agit de la personne que Qualtrics peut contacter en cas de questions techniques ou de mises à jour liées à cette connexion SSO. Ce champ est facultatif mais fortement recommandé.

- Nom d’affichage : Le Nom d’affichage est ce qui sera affiché sur la page de connexion de votre organisation lorsque les utilisateurs sont invités à sélectionner une connexion SSO. Les noms d’affichage peuvent comporter jusqu’à 120 caractères. Pour en savoir plus, consultez la rubrique Activation et désactivation des connexions SSO.

Astuce : Ceci ne peut être appliqué qu’aux connexions SSO. Le nom d’affichage ne peut pas être modifié pour le login Qualtrics par défaut.

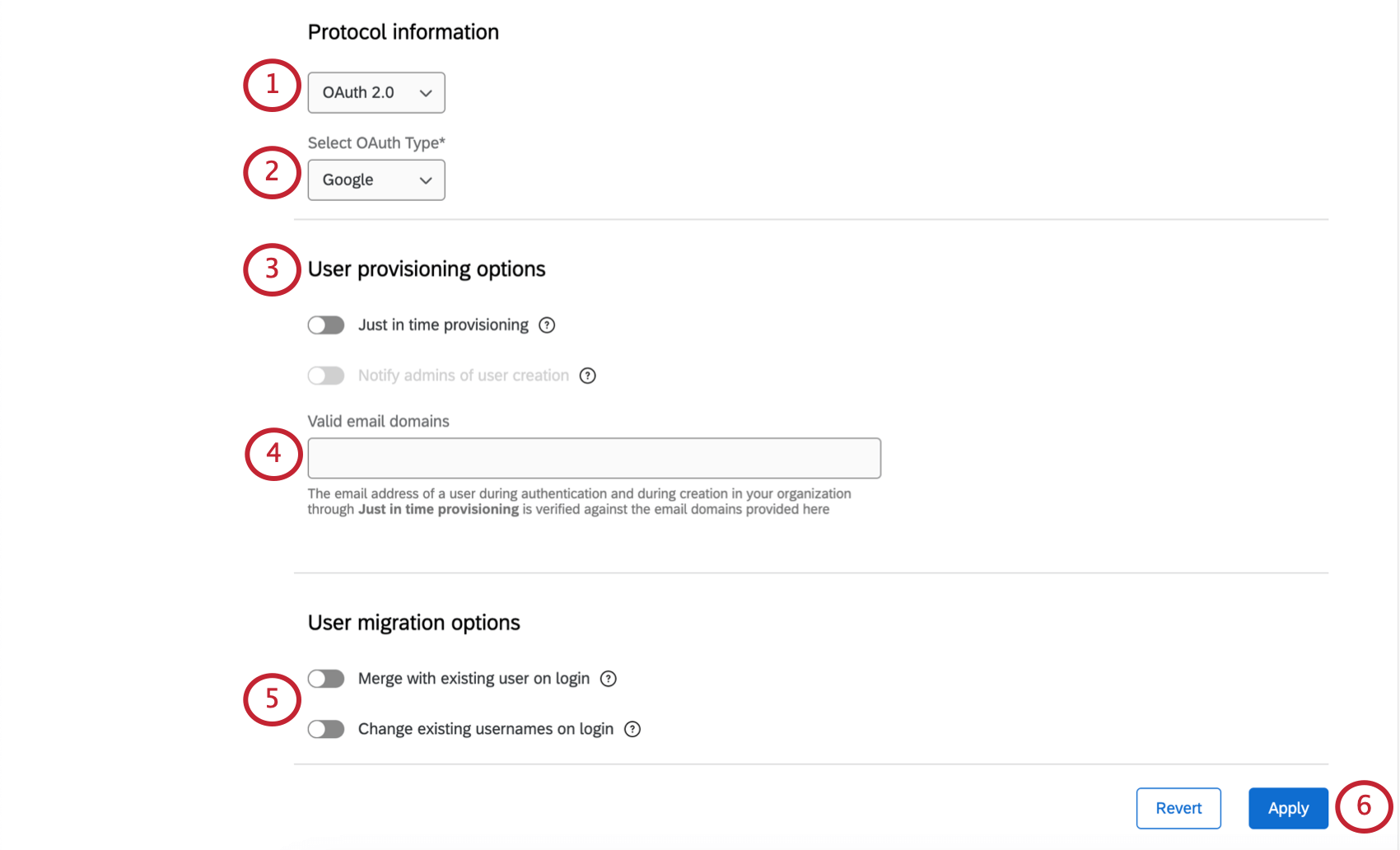

Configuration d’une connexion Google

L’un des types d’OAuth 2.0 que vous pouvez ajouter est une connexion Google. La connexion de votre organisation au SSO de Google permettra à vos utilisateurs de s’inscrire ou de se connecter à l’aide de leurs comptes Google.

- Sous Informations sur le protocole, sélectionnez OAuth 2.0.

- Sous Select OAUth Type, sélectionnez Google.

- Configurez les options de provisionnement des utilisateurs que vous souhaitez inclure.

- Sous Domaines de messagerie électronique valides, entrez les domaines de messagerie électronique qui peuvent être utilisés pour s’inscrire à un compte Qualtrics sous votre licence. Si vous ajoutez un astérisque ( * ), tous les domaines de votre organisation peuvent être utilisés pour l’inscription.

Exemple : Barnaby travaille chez Tread, où tous les employés ont un e-mail personnalisé, par exemple barnabys@treadmade.org. Ses domaines de courrier électronique valides seraient treadmade.orgAstuce : Ce champ est vide par défaut, assurez-vous donc d’ajouter un astérisque (*) ou les domaines Gmail de votre entreprise. Séparez plusieurs domaines par des virgules.

- Configurer les options de migration des utilisateurs.

- Appliquez vos modifications.

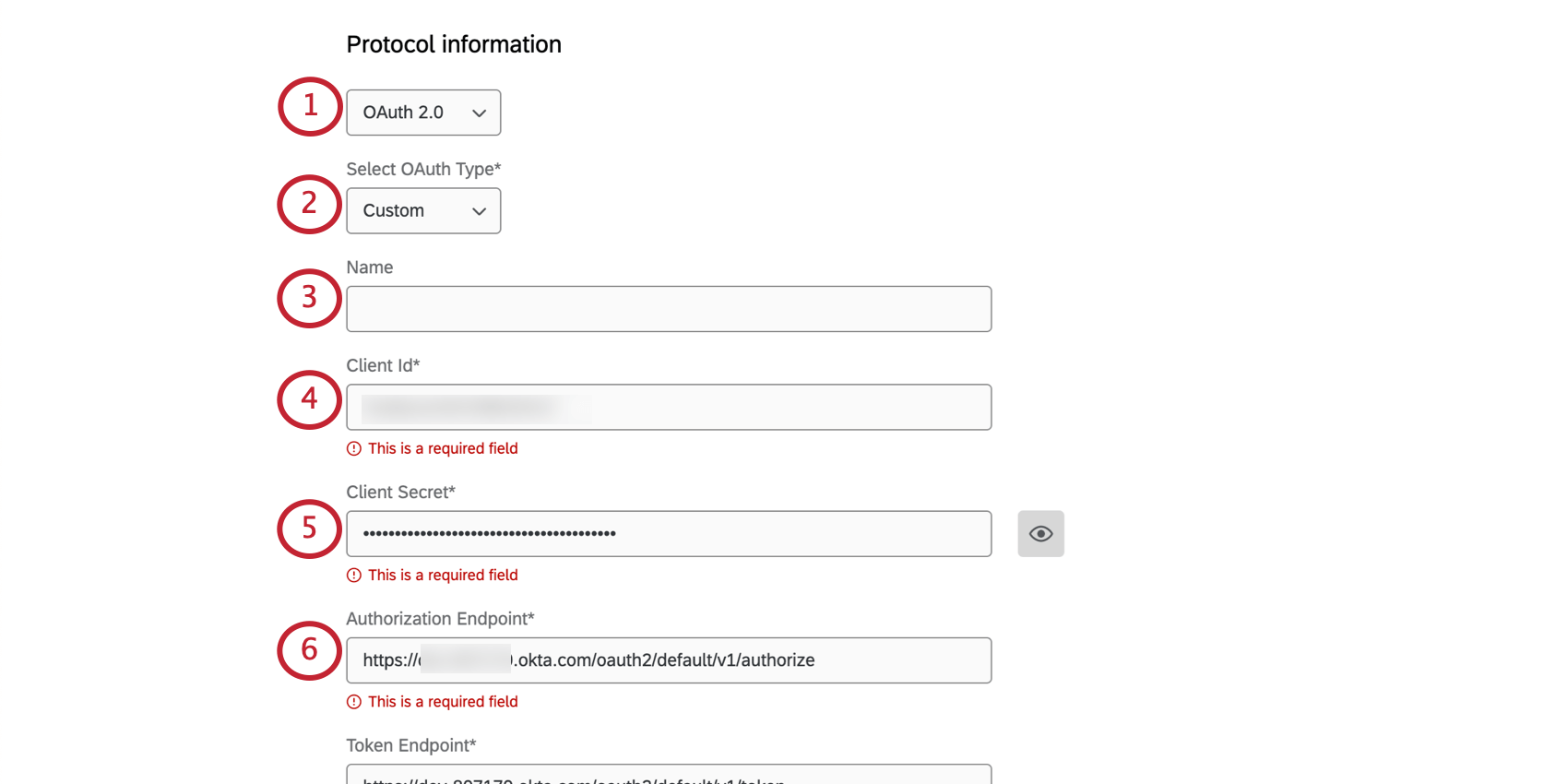

Mise en place d’une connexion OAuth 2.0

Une fois que vous avez défini vos informations de protocole sur OAuth 2.0, plusieurs champs s’affichent. Tous ces champs sont nécessaires pour configurer votre connexion OAuth 2.0, à l’exception du nom.

- Sous Informations sur le protocole, sélectionnez OAuth 2.0.

- Sous Select OAuth Type, sélectionnez Custom.

- Donnez un nom à votre connexion. (Facultatif.)

- Fournir un numéro d’identification du client.

Astuce : Les identifiants client permettent d’identifier et d’authentifier le client (dans ce cas, Qualtrics). L’identifiant du client peut être obtenu auprès du serveur d’autorisation (c’est-à-dire votre fournisseur OAuth).

- Fournir un secret client.

Astuce : Le secret du client permet d’identifier et d’authentifier le client. La technologie de l’information est acquise auprès du serveur d’autorisation.Astuce : cliquez sur l’icône de l’œil pour afficher le secret du client.

- Collez l’URL correcte dans le champ Authorization Endpoint.

Astuce : Un point final d’autorisation gère l’authentificateur et le consentement de l’utilisateur. Une fois que l’utilisateur s’est authentifié et a consenti à l’accès à ses ressources, un code d’accès est renvoyé au client.

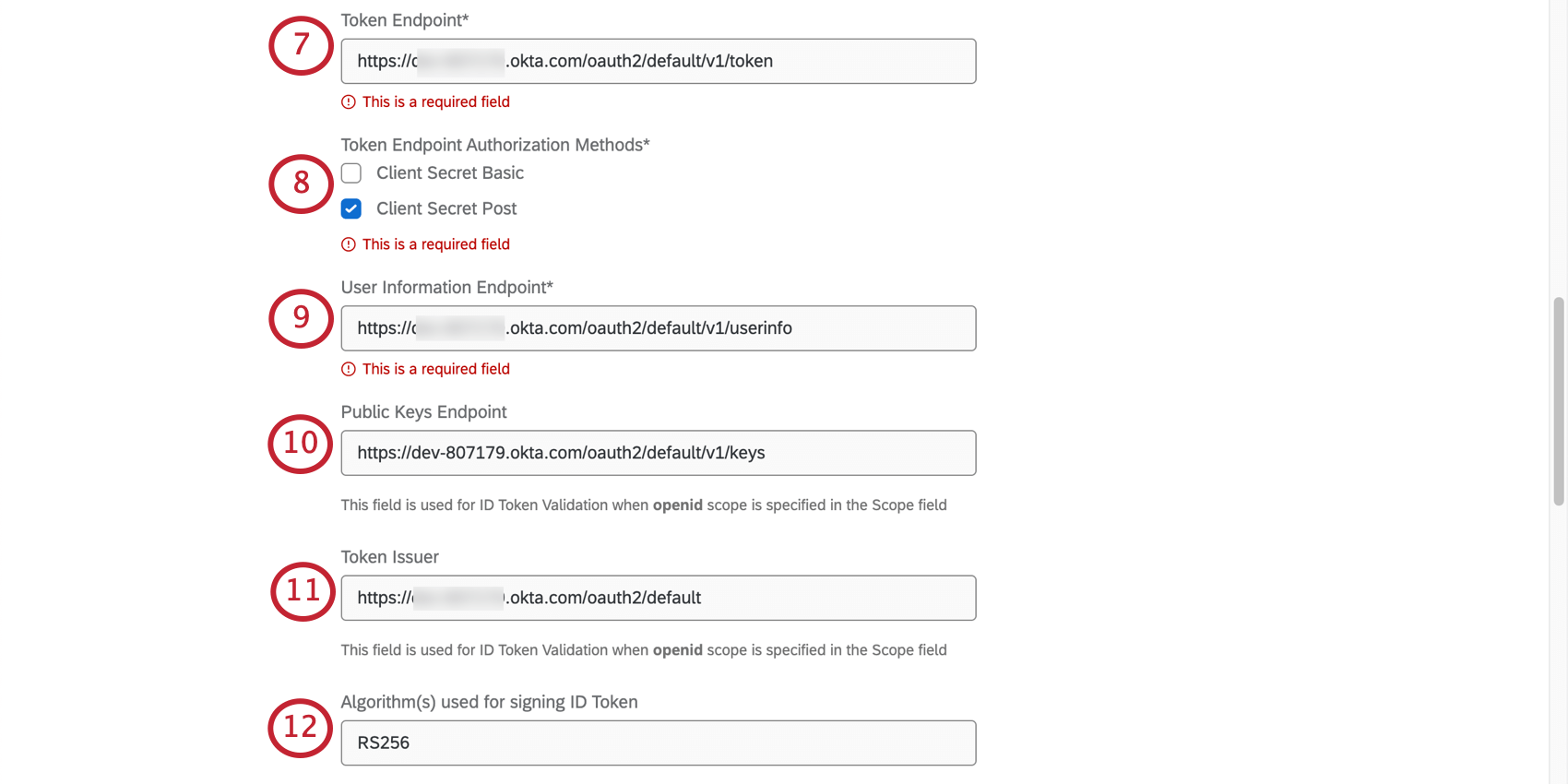

- Collez l’URL correcte dans le champ Token Endpoint .

Astuce : Le point de terminaison du jeton est un point de terminaison du serveur d’autorisation qui gère l’échange de codes d’autorisation contre des jetons d’accès.

Astuce : Le point de terminaison du jeton est un point de terminaison du serveur d’autorisation qui gère l’échange de codes d’autorisation contre des jetons d’accès. - Sélectionnez une ou les deux méthodes d’autorisation du point de terminaison à jeton. Il est utilisé pour le point de terminaison du jeton.

- Secret du client Basic: Le secret du client est codé dans l’en-tête d’autorisation.

- Secret du client Post : Le secret du client est inclus dans le corps de la demande en tant que paramètre de formulaire.

- Collez l’URL correcte dans le champ User Information Endpoint.

Astuce : Le point d’accès aux informations sur l’utilisateur dans le serveur de ressources accepte et valide un jeton d’accès du client et renvoie les informations sur l’utilisateur au client.

- Collez l’URL correcte dans le champ Public Keys Endpoint (Point de terminaison des clés publiques).

Astuce : ce point d’accès aux clés publiques est utilisé lors de la validation du jeton d’identification. Le client (Qualtrics) se rend à ce point d’accès pour récupérer les clés publiques et essayer de faire correspondre l’identifiant de clé trouvé dans le jeton d’identification à l’une des clés publiques. Ce champ n’est pas nécessaire si le jeton d’identification est signé à l’aide d’un algorithme basé sur un MAC (par exemple, HMAC256, HMAC512).

- Collez l’URL correcte dans le champ Token Issuer.

Astuce : Le champ Token Issuer est utilisé lors de la validation du jeton d’identification.

- Ajouter le (s) algorithme(s) utilisé(s) pour signer le jeton d’identification.

Astuce : Ce champ est utilisé pour la validation du jeton d’identification lorsque l’étendue openid est spécifiée dans le champ Étendue (étape 14). Vous pouvez ajouter plusieurs algorithmes qui peuvent être utilisés pour signer le jeton d’identification. La valeur par défaut est RS256. Il n’est pas nécessaire d’ajouter des algorithmes si le jeton d’identification est signé avec un algorithme basé sur le MAC.

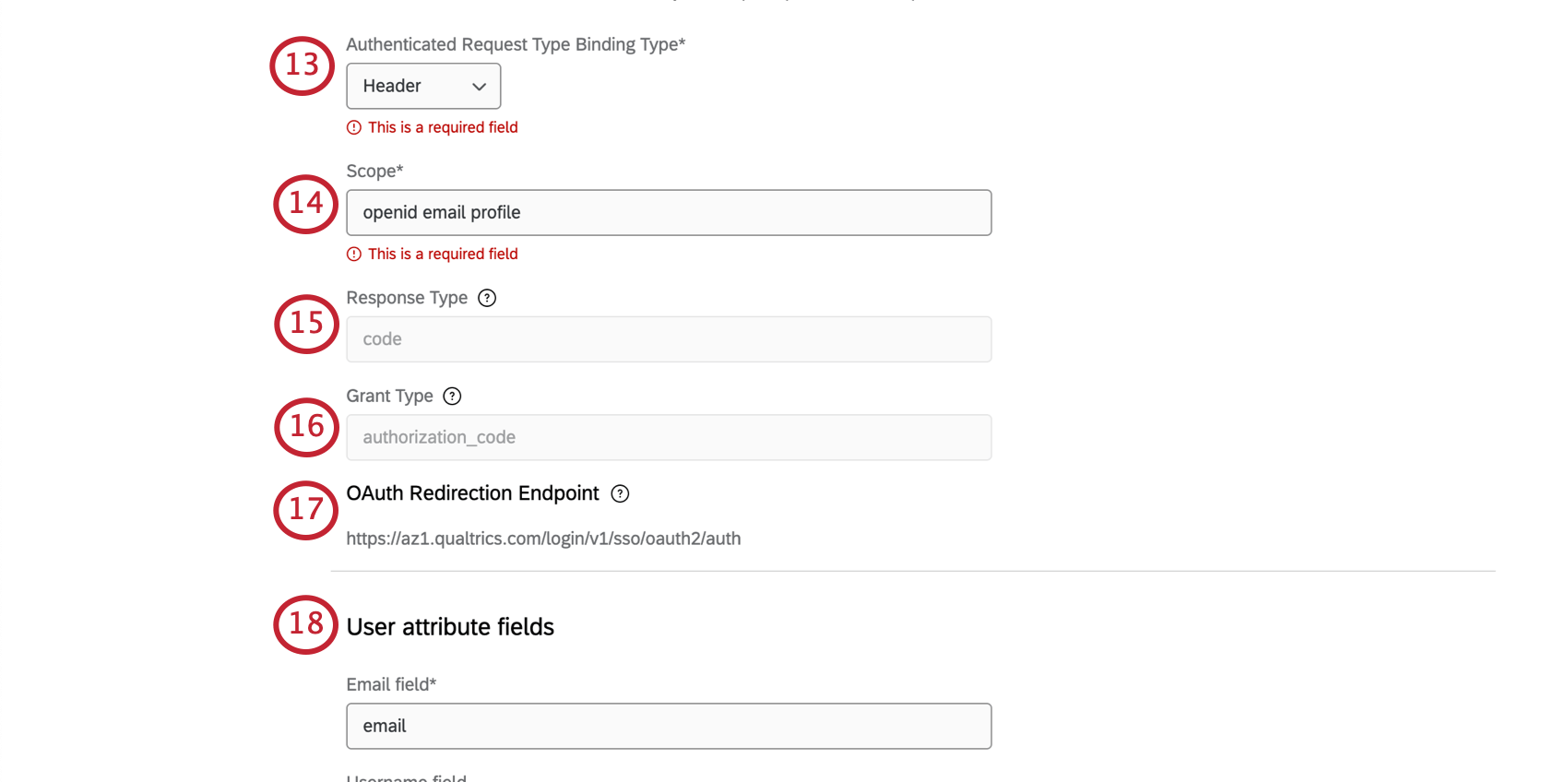

- Sélectionnez un type de liaison Authentificateur Request Type. Ce type de liaison est utilisé pour le point de terminaison des informations sur l’utilisateur.

- En-tête : Le jeton d’accès est inclus dans l’en-tête d’autorisation.

- Corps : le jeton d’accès est inclus dans le corps de la réponse en tant que paramètre de formulaire.

- Requête : Le jeton d’accès est inclus dans le corps de la réponse en tant que paramètre de requête.

- Saisir un champ d’application.

Astuce : La liste des ressources est utilisée pour spécifier quelles ressources sont demandées au point final d’information de l’utilisateur (c’est-à-dire la liste des ressources que le propriétaire de la ressource envoie au client). Les champs d’application sont par exemple l’openid, l’email et le profil.

- Le champ ” Type de réponses ” est défini sur “code” et ne peut pas être modifié. Actuellement, Qualtrics ne supporte que le flux du code d’autorisation.

- Le champ Grant Type est défini sur “authorization_code” et ne peut pas être modifié. Pour l’instant, Qualtrics ne supporte que le flux du code d’autorisation.

- Vous recevrez un point d’arrivée de redirection OAuth. Il s’agit du point final vers lequel le fournisseur d’identité redirige avec un code d’autorisation. L’échange de jetons et d’informations sur l’utilisateur a lieu à ce point final.

Astuce : Votre équipe de technologie de l’information et vous-même devez configurer votre fournisseur d’identité. Les représentants de Qualtrics ne peuvent pas effectuer cette étape à votre place.

- Ajouter des champs d’attribut de l’utilisateur.

- Configurer les options de mappage.

- Configurer les options d’approvisionnement des utilisateurs.

- Configurer les options de migration des utilisateurs.

- Configurer les attributs du tableau de bord.

- Appliquez vos modifications.

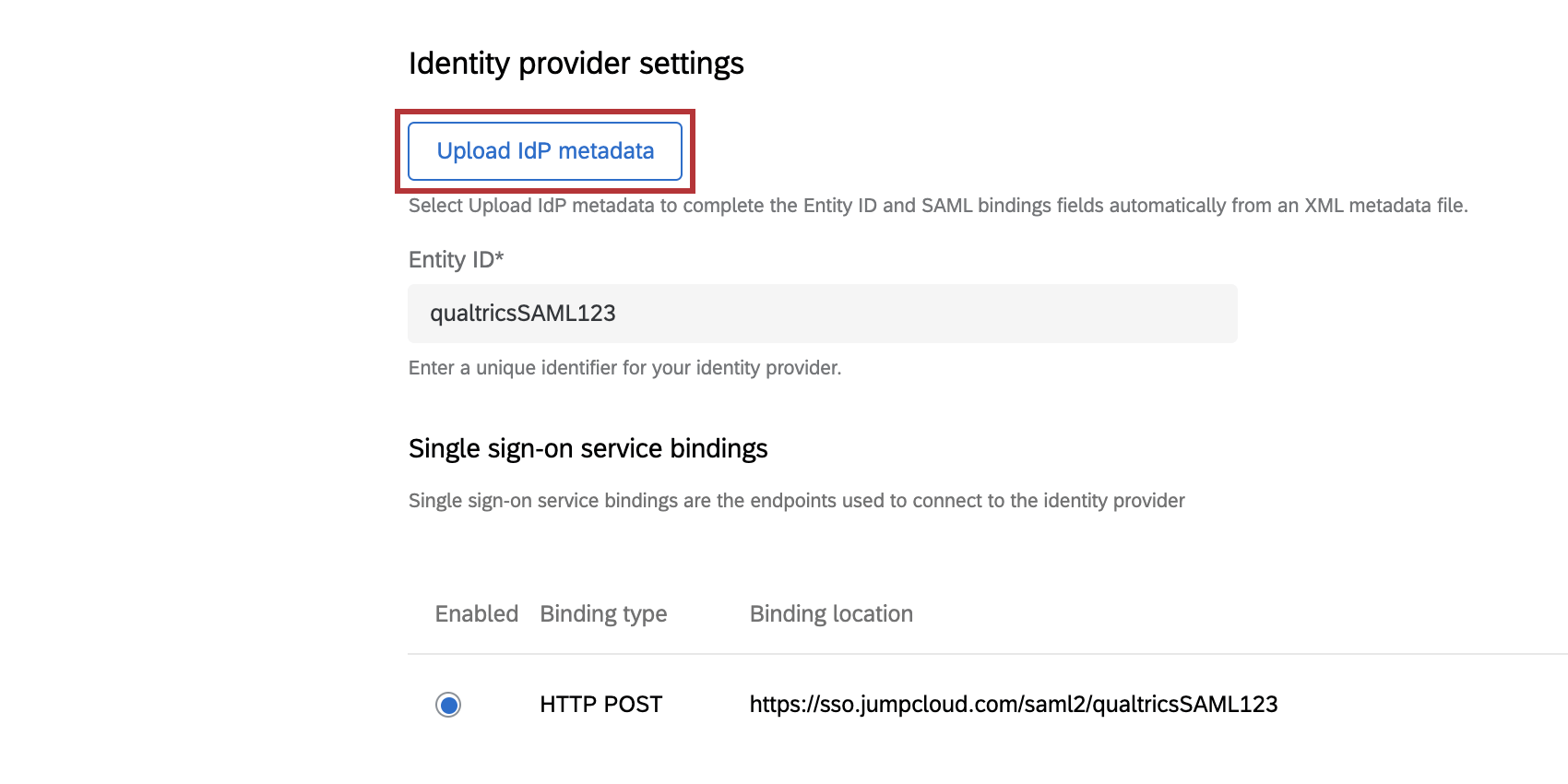

Mise en place d’une connexion SAML

- Sous Informations sur le protocole, sélectionnez SAML.

- Télécharger les paramètres du fournisseur d’identité.

- Configurer des options supplémentaires.

- Configurer les paramètres du fournisseur de services.

- Ajouter des champs d’attribut de l’utilisateur.

- Configurer les options de mappage.

- Configurer les options d’approvisionnement des utilisateurs.

- Configurer les options de migration des utilisateurs.

- Configurer les attributs du tableau de bord.

- Appliquez vos modifications.

Téléchargement des paramètres du fournisseur d’identité (SAML)

Si vous disposez de vos informations de métadonnées IdP au format XML, cliquez sur Télécharger les métadonnées IdP et collez-les dans la fenêtre qui s’ouvre. Cela remplira les champs des étapes suivantes (ID d’entité, liaisons de service d’authentification unique, certificats) avec les informations que vous fournissez.

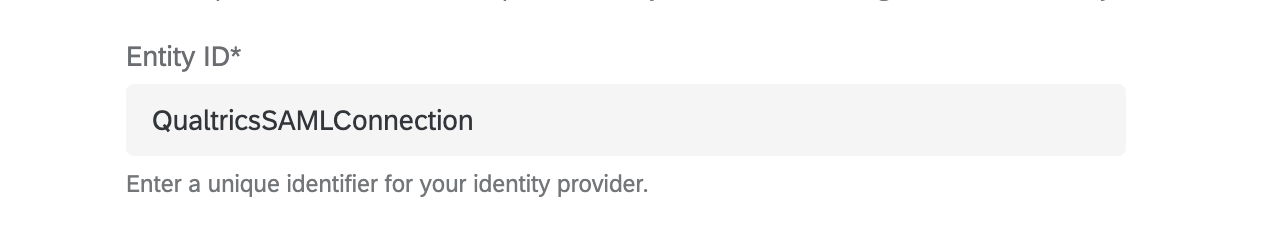

Identifiant d’entité

L’ID d’entité est l’identifiant unique de votre fournisseur d’identité et se trouve dans vos métadonnées IdP. Ce champ se remplira automatiquement depuis votre téléchargement de métadonnées ou vous pouvez l’ajouter manuellement.

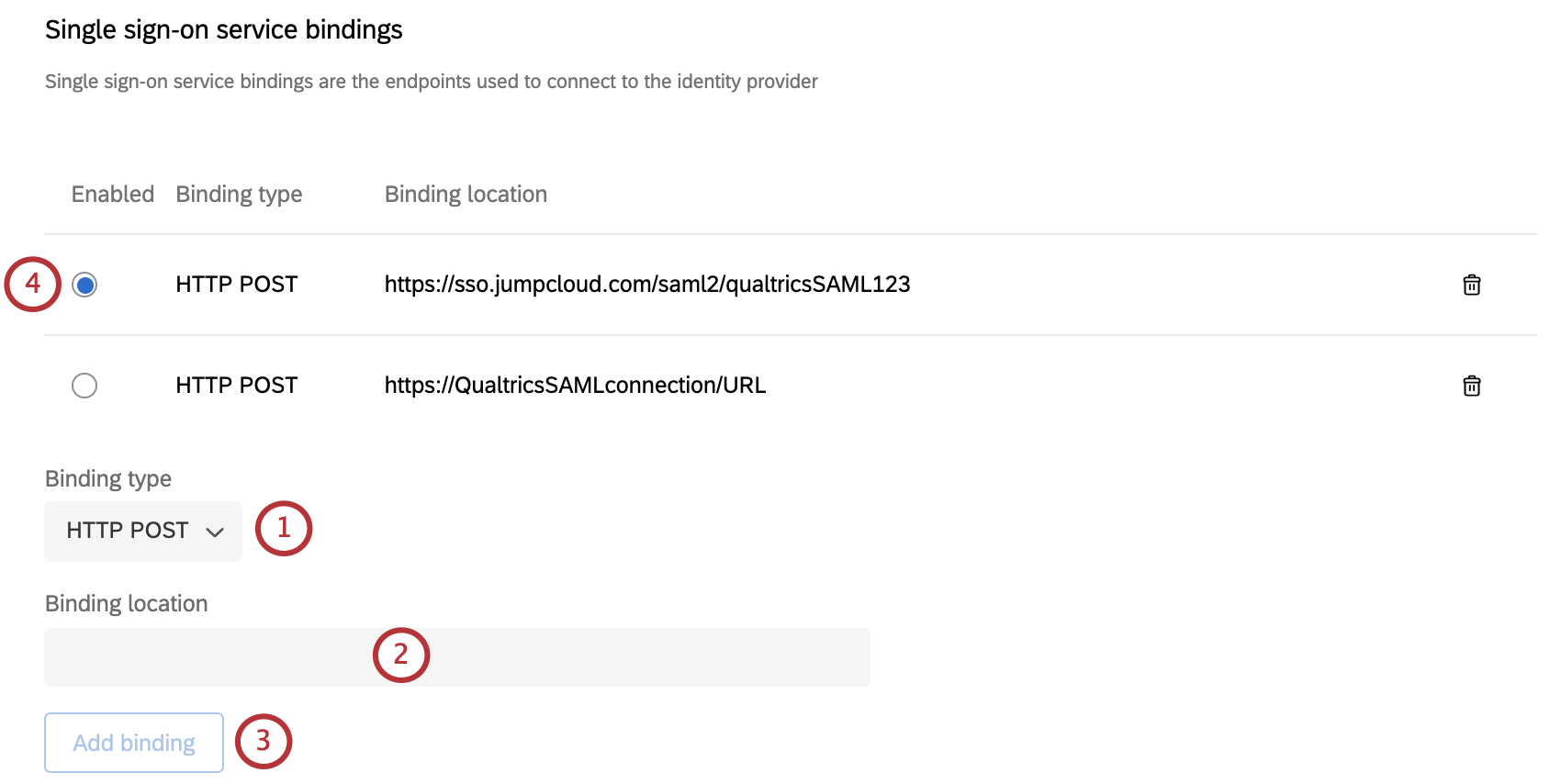

Liaisons de service d’authentification unique

Les liaisons de service d’authentification unique sont des points de terminaison utilisés pour se connecter au fournisseur d’identité et se trouvent dans vos métadonnées IdP.

Pour ajouter une nouvelle liaison manuellement,

- Sélectionnez un type de reliure. Qualtrics prend actuellement en charge HTTP POST et HTTP Redirect.

Astuce : Si la fonction HTTP POST est activée, la demande SAML sera signée.

- Sous Emplacement de la liaison, saisissez l’URL.

- Cliquez sur Add binding.

- Une fois que vous avez ajouté une liaison, elle sera répertoriée en haut. Si vous avez ajouté plusieurs liaisons, vous ne pouvez en sélectionner qu’une seule pour l’activer.

Vous pouvez supprimer des liaisons en utilisant l’icône Corbeille à droite d’une liaison.

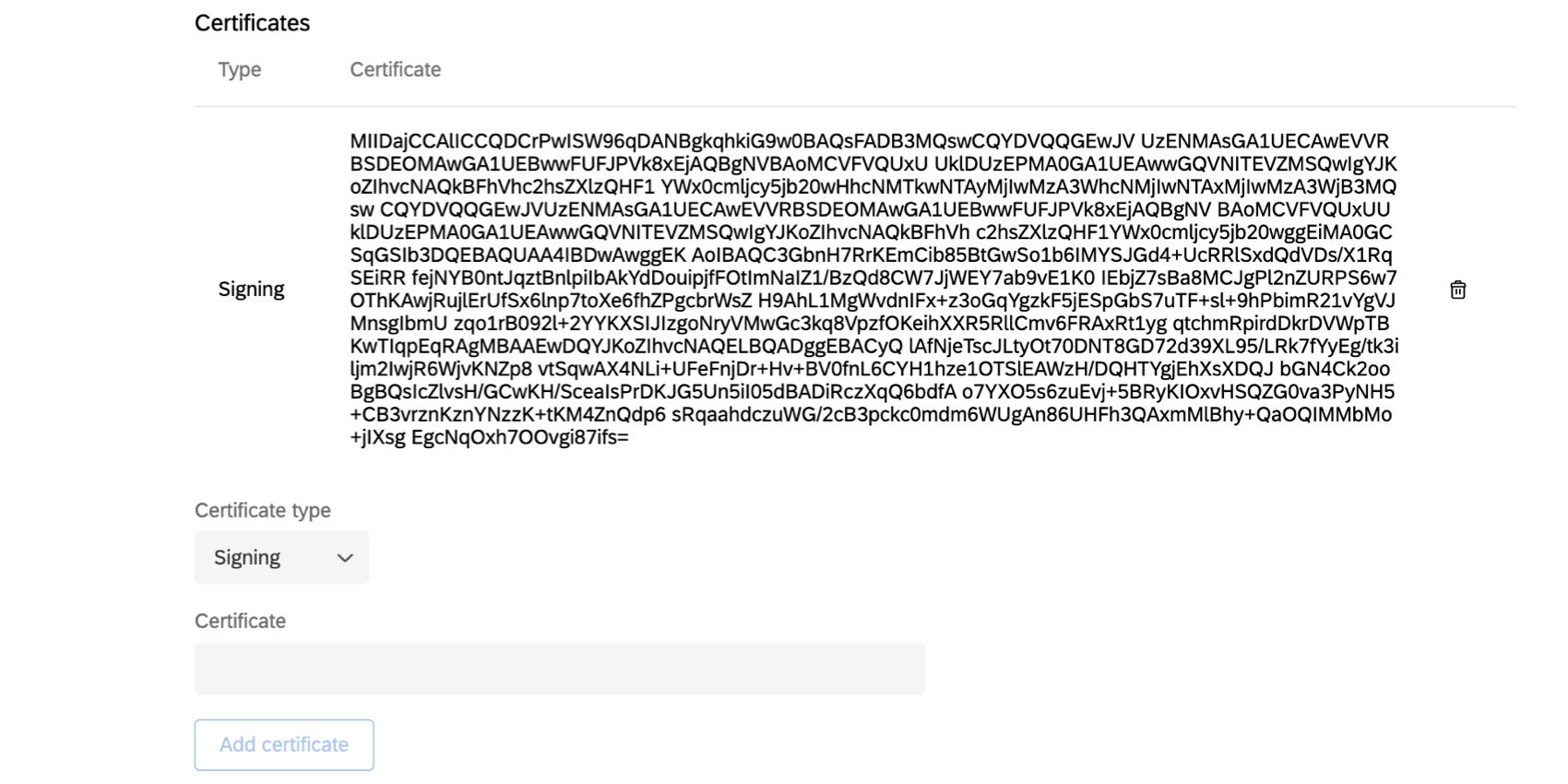

Certificats

Le certificat est la clé utilisée pour authentifier la connexion SAML. Qualtrics exige un certificat de signature pour les connexions initiées par le PS, il se trouve dans vos métadonnées IdP. Si vous prévoyez d’utiliser uniquement les connexions initiées par l’IdP, un certificat de signature n’est pas obligatoire.

Pour ajouter un nouveau certificat,

- Définissez le type de certificat sur Signing.

- Sous Certificat, collez la clé.

- Cliquez sur Ajouter un certificat.

Vous pouvez ajouter plusieurs certificats de signature.

Vous pouvez supprimer des certificats en utilisant l’icône Corbeille à droite d’un certificat.

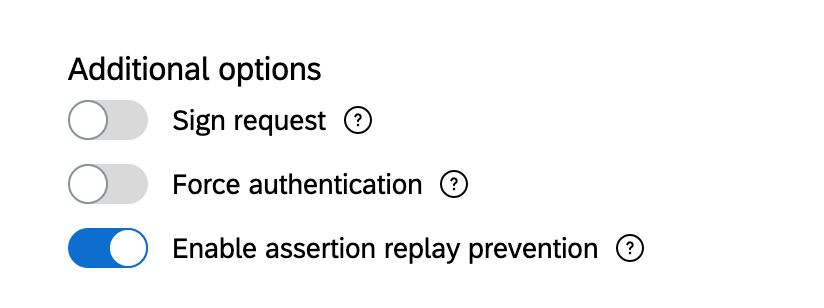

Options supplémentaires (SAML)

Les paramètres suivants sont tous facultatifs. Lisez attentivement les actions permises par chacun avant de les activer ou de les désactiver.

- Signer la demande : Si vous avez une information qui est une demande AuthN et que vous avez besoin que nous la signions, activez ce paramètre. Pour garantir que la demande provient de Qualtrics et non d’une personne susceptible d’avoir intercepté le message, nous signerons la demande envoyée au fournisseur d’identité.

- Forcer l’authentificateur : Lorsque cette option est activée, Qualtrics demandera à votre IdP de forcer les utilisateurs à s’authentifier même s’il y a une session active. Ne fonctionne que si votre IdP prend en charge ce type de paramètre.

- Activer la prévention du rejeu d’assertion : Si cette option est activée, Qualtrics ne réutilisera pas une assertion déjà vue, ce qui est une façon de prévenir les attaques SAML par rejeu. Nous vous recommandons d’activer cette option.

;

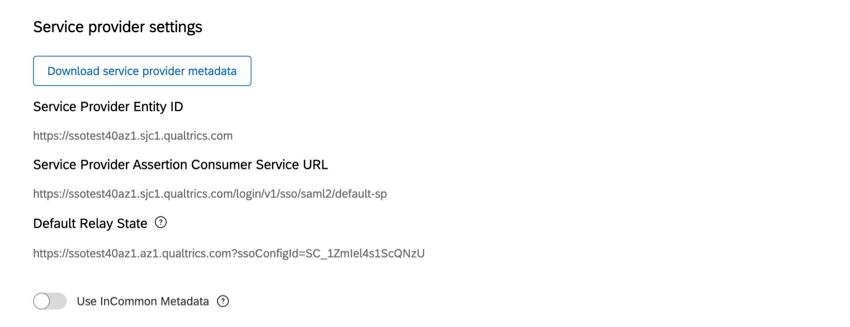

Paramètres du fournisseur de services (SAML)

Après avoir défini vos informations de protocole sur SAML, vous devrez entrer les paramètres de votre fournisseur d’identité et pourrez télécharger les métadonnées de notre fournisseur de services en cliquant sur Download service provider metadata (Télécharger les métadonnées du fournisseur de services). Elle n’est disponible qu’après avoir enregistré vos paramètres de connexion pour la première fois.

Lors de la configuration des métadonnées du fournisseur de services (SP) dans votre portail IdP, n’hésitez pas à consulter notre guide sur les fournisseurs d’identité courants. Si vous prévoyez d’utiliser des connexions initiées par l’IdP, veuillez appliquer l’état de relais par défaut à votre configuration IdP.

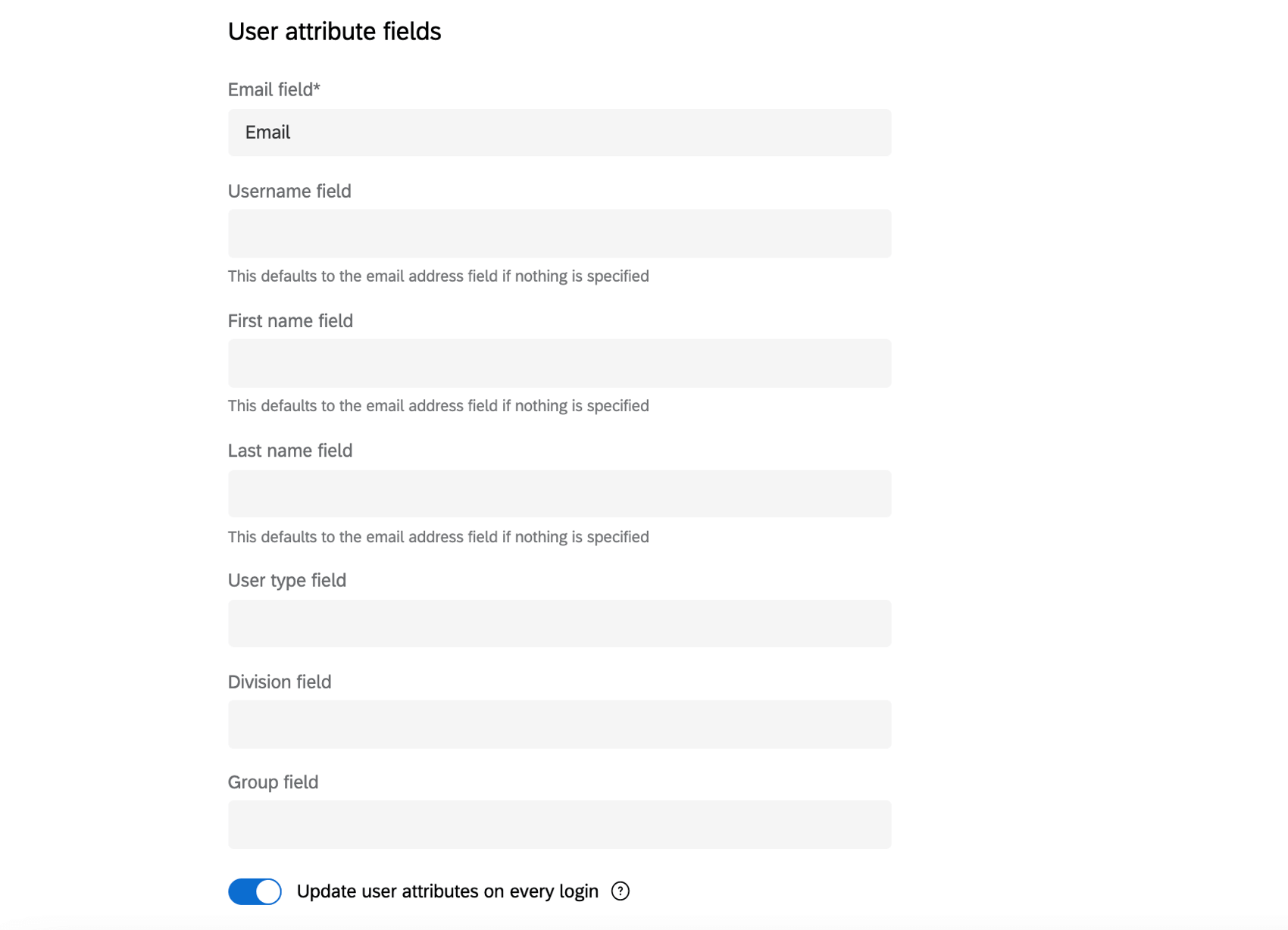

Attribut de l’utilisateur (les deux)

Dans cette section, vous saisirez les noms des attributs que vous prévoyez d’envoyer dans l’échange SSO. Le seul champ obligatoire est l’adresse e-mail, mais nous vous recommandons fortement d’inclure un champ prénom, nom et nom d’utilisateur afin de compléter le profil utilisateur dans Qualtrics. Les champs Type de l’utilisateur, Division et Groupe sont des champs facultatifs qui peuvent être utilisés pour le mappage des rôles.

Pour une réponse SAML, tous les noms d’attributs sont sensibles à la casse et doivent être épelés exactement comme ils apparaissent dans la section Attribut Statement de votre réponse SAML. Qualtrics ne peut pas s’authentifier à partir du champ “NameID” (Identifiantdenom) de votre réponse SAML.

- Champ Email : Nom du champ contenant les courriels des utilisateurs. Ce champ est obligatoire.

- Champ Nom d’utilisateur : Le champ qui contient les noms d’utilisateur, si vous souhaitez qu’ils soient distincts des adresses électroniques. Ce champ est facultatif et sera par défaut le champ de l’e-mail si aucune valeur n’est saisie.

Attention: Si vous utilisez le provisionnement Just In Time et que vous souhaitez modifier l’attribut associé au champ du nom d’utilisateur, veuillez contacter le support de Qualtrics. La modification de la valeur de cet attribut après sa configuration peut potentiellement affecter les connexions SSO.Avertissement : Si plusieurs connexions SSO sont activées, il est possible que des noms d’utilisateur soient dupliqués d’un fournisseur SSO à l’autre. Dans une telle situation, Qualtrics les considérera comme le même utilisateur et accordera l’accès au compte mappé au dit nom d’utilisateur. Pour éviter cette situation, veuillez utiliser un champ unique et invariable pour tous les fournisseurs SSO.Astuce : la meilleure pratique consiste à utiliser un champ unique et invariable pour le nom d’utilisateur. Il peut s’agir d’une adresse e-mail ou d’un identifiant unique tel qu’un identifiant d’employé.

- Nom de champ : Prénom des utilisateurs. La valeur par défaut est l’e-mail si aucune valeur n’est saisie.

- Nom de champ : Nom de famille des utilisateurs. La valeur par défaut est l’e-mail si aucune valeur n’est saisie.

- Type de champ : Vous pouvez souhaiter que les utilisateurs soient affectés à un certain type d’utilisateur dès leur première connexion à Qualtrics. Pour plus d’informations, voir Attribution des droits d’utilisateur.

Astuce : Si rien n’est défini, tous les utilisateurs prendront par défaut le type d’utilisateur par défaut de votre organisation.

- Champ Division : Vous pouvez souhaiter que les utilisateurs soient affectés à une certaine division dès leur première connexion à Qualtrics. Pour plus d’informations, voir Attribution des droits d’utilisateur.

- Champ Groupe : Vous pouvez souhaiter que les utilisateurs soient affectés à un certain groupe dès leur première connexion à Qualtrics. Si aucune valeur n’est saisie, les utilisateurs ne seront pas affectés à des groupes. Pour plus d’informations, voir Attribution des droits d’utilisateur.

- Activez la case à cocher Mettre à jour les attributs de l’ utilisateur à chaque connexion si vous souhaitez que les attributs de votre utilisateur soient mis à jour à chaque fois qu’il se connecte. Qualtrics mettra à jour leurs attributs utilisateur en fonction de la valeur fournie par le fournisseur d’identité lors de la connexion.

Après avoir saisi ces noms d’attribut, vous pouvez configurer le reste du mappage dans la section suivante, sous Options de mappage.

Astuce : le nom de l’attribut peut même apparaître sous la forme d’une URL. Cela se produit généralement avec les IdP ADFS et Azure et peut ressembler à ceci :

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressAssurez-vous de vérifier la réponse SAML pour confirmer comment l’attribut est répertorié.

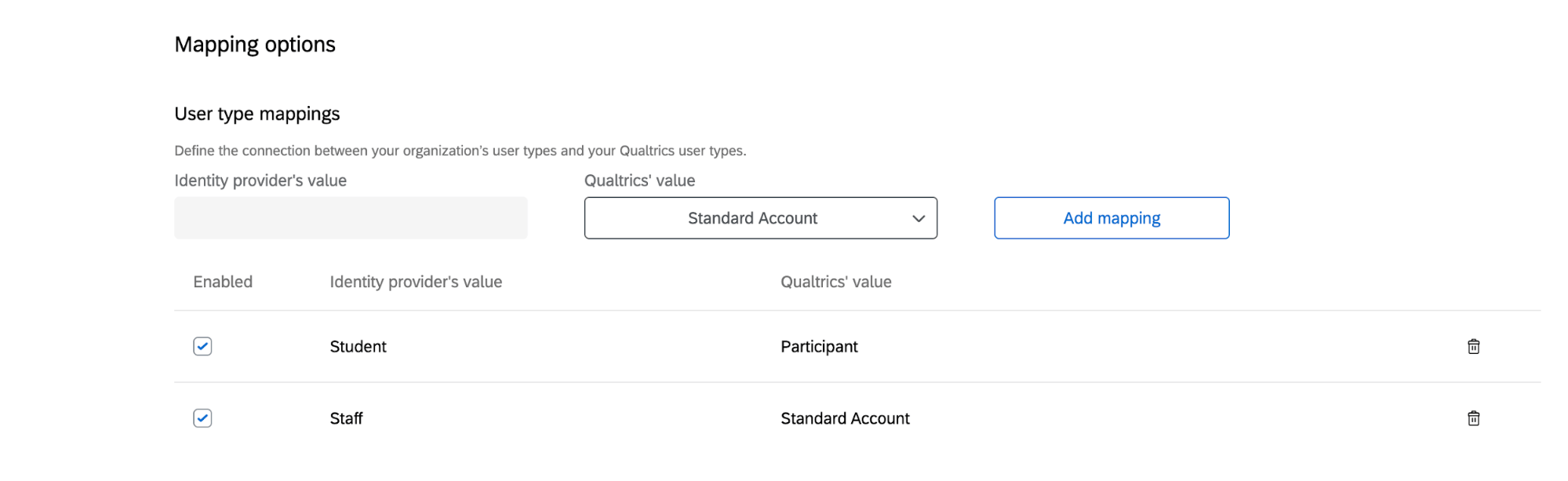

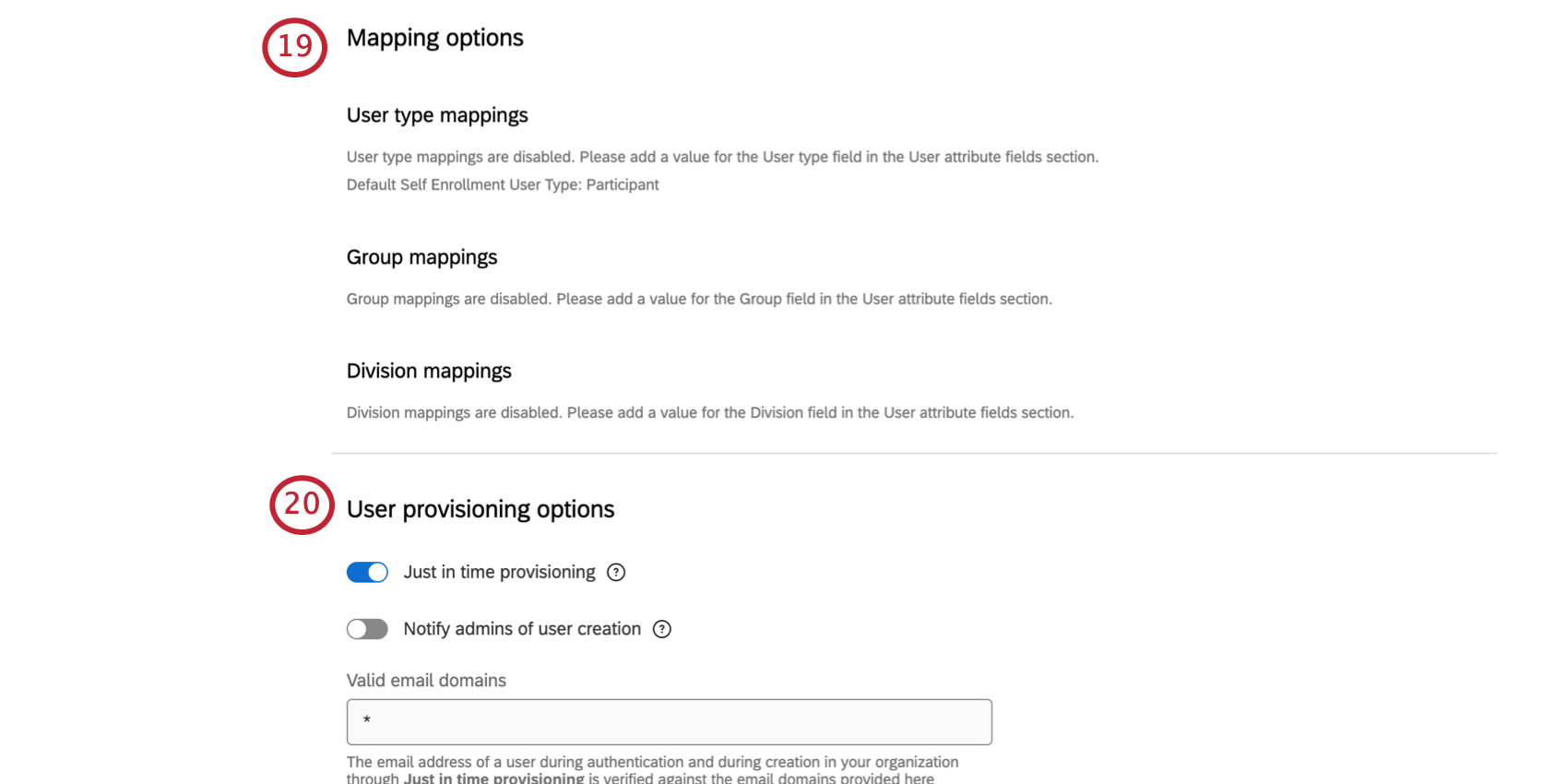

Options de cartographie (les deux)

Si vous avez choisi de définir des types d’utilisateurs, des groupes ou des divisions, vous devrez alors mapper les valeurs d’attribut avec les champs existants dans Qualtrics. Vous indiquerez quelles valeurs correspondent à quels types d’utilisateurs, groupes ou divisions dans Qualtrics.

Sous Valeur du fournisseur d’identité, saisissez la valeur telle qu’elle est configurée dans votre fournisseur d’identité. Sous Valeur Qualtrics, sélectionnez le type, le groupe ou la division correspondant(e). Cliquez ensuite sur Ajouter un mappage. Vous devrez effectuer ces étapes pour chaque valeur définie par votre fournisseur d’identité.

Pour limiter l’accès à la plate-forme aux seuls types d’utilisateurs mappés, vous pouvez activer la validation du type d’utilisateur. Cela signifie qu’à chaque fois qu’un utilisateur tente de se connecter à Qualtrics via SSO, le système lui demandera d’avoir un type d’utilisateur correspondant à l’un des mappages que vous avez créés. Ceci est utile si la valeur associée au type de champ de l’utilisateur change dans le fournisseur d’identité, et permet aux administrateurs de modifier rapidement les autorisations de l’utilisateur.

Des correspondances similaires peuvent être établies pour les groupes et les divisions, pour autant que vous ayez défini ces champs sous Attribut utilisateur.

Si vous choisissez de ne pas mapper les types d’utilisateurs, les divisions ou les groupes, tous les utilisateurs se verront attribuer le type d’utilisateur d’auto-inscription par défaut sélectionné dans votre onglet Admin sous Types d’utilisateurs.

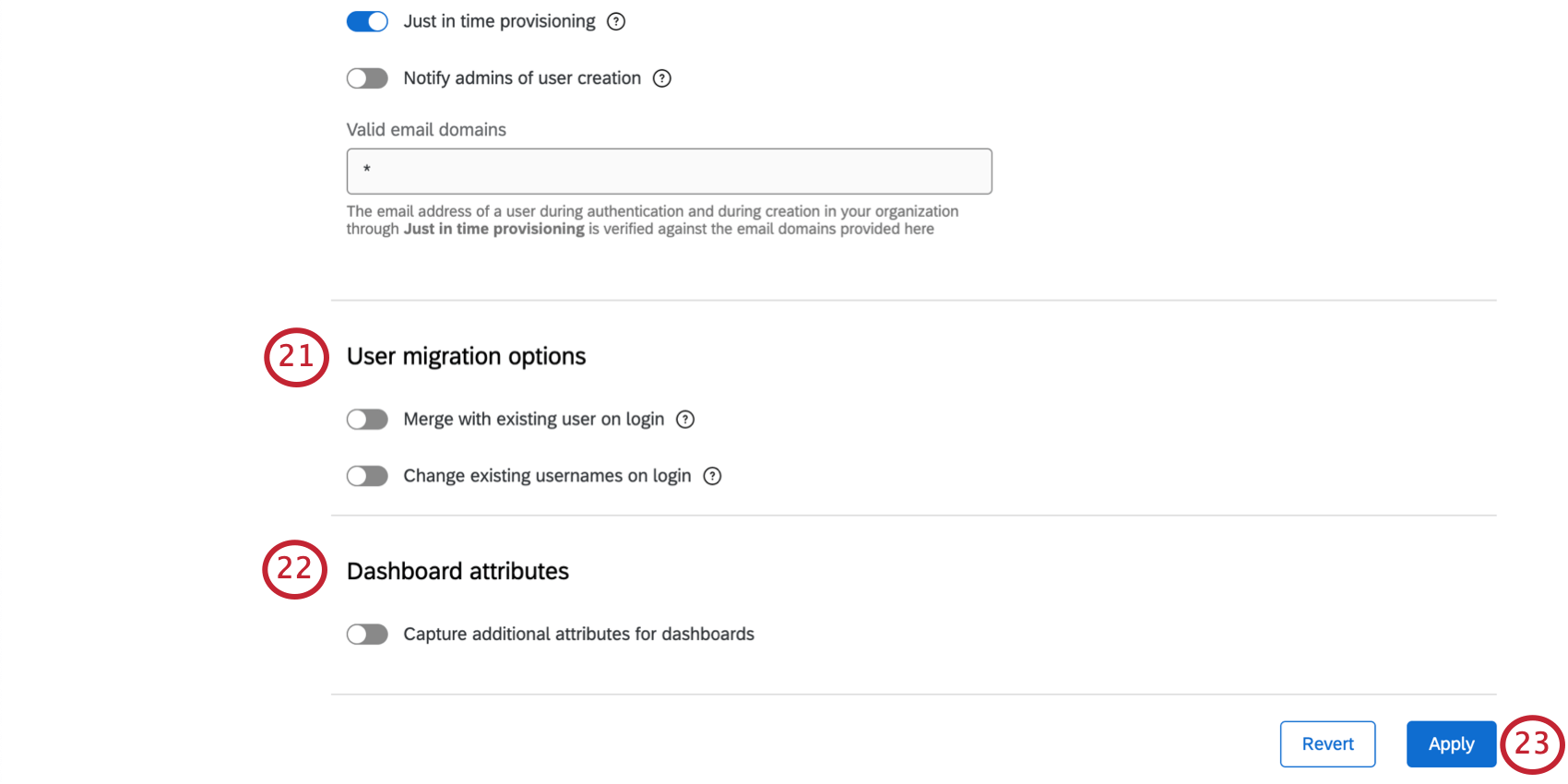

Options d’approvisionnement des utilisateurs (les deux)

- Chronomètre juste à temps : Si un utilisateur n’existe pas dans Qualtrics et qu’il se connecte avec succès via SSO avec un domaine de messagerie approuvé, créez un nouvel utilisateur.

- Notifier les administrateurs de la création d’un utilisateur: Notifier des administrateurs spécifiques lorsqu’un utilisateur est créé dans leur organisation Qualtrics. Vous pouvez spécifier qui reçoit cette notification sous Notification par courriel de l’auto-enrôlement.

- Domaines de courrier électronique valides : Saisissez les domaines de messagerie qui peuvent être utilisés pour s’inscrire à un compte Qualtrics sous votre licence. Par défaut, il s’agit d’un astérisque ( * ), ce qui indique que n’importe quel domaine peut être utilisé pour s’inscrire. Séparez plusieurs domaines par des virgules.

Astuce : Cette liste a un impact sur l’enrôlement SSO et l’authentification ultérieure dans le produit.

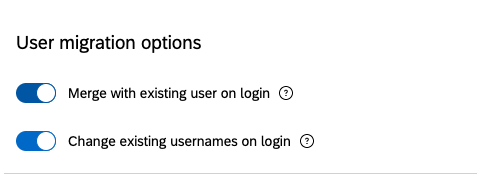

Options de migration des utilisateurs (les deux)

Une fois que vous avez testé et activé votre nouvelle connexion SSO, il se peut que vous deviez mettre à jour les noms d’utilisateur des utilisateurs existants sur votre licence. Lorsque les utilisateurs se connectent via une authentification SSO, Qualtrics vérifie s’ils ont bien un compte en utilisant l’attribut que vous avez indiqué en tant que champ Nom d’utilisateur. Afin de s’assurer que le login SSO correspond au compte utilisateur existant approprié, le nom d’utilisateur de l’utilisateur tel qu’il est listé dans l’onglet Admin doit avoir le format suivant.

Attribut du champ Nom d'utilisateur#brandIDVous pouvez mettre à jour les noms d’utilisateur sous ce format en utilisant l’une des cinq méthodes suivantes :

Méthode 1 : Ajouter #BrandID aux noms d’utilisateur existants

Si vous avez seulement besoin d’ajouter le #brandID à la fin du nom d’utilisateur des utilisateurs existants, vous pouvez activer l’option Modifier le nom d’utilisateur existant lors de la connexion. Lorsque l’utilisateur se connecte via SSO pour la première fois, le #brandID sera automatiquement ajouté à la fin de son nom d’utilisateur.

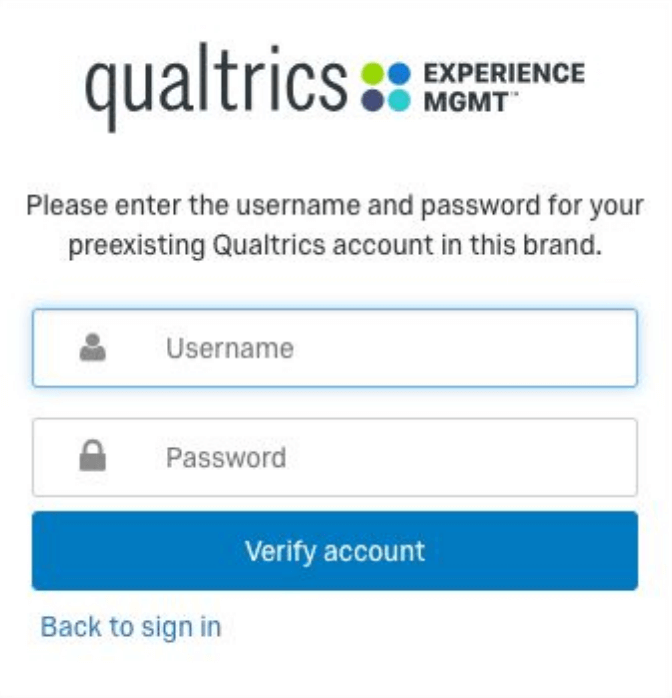

Méthode 2 : Approvisionnement juste à temps

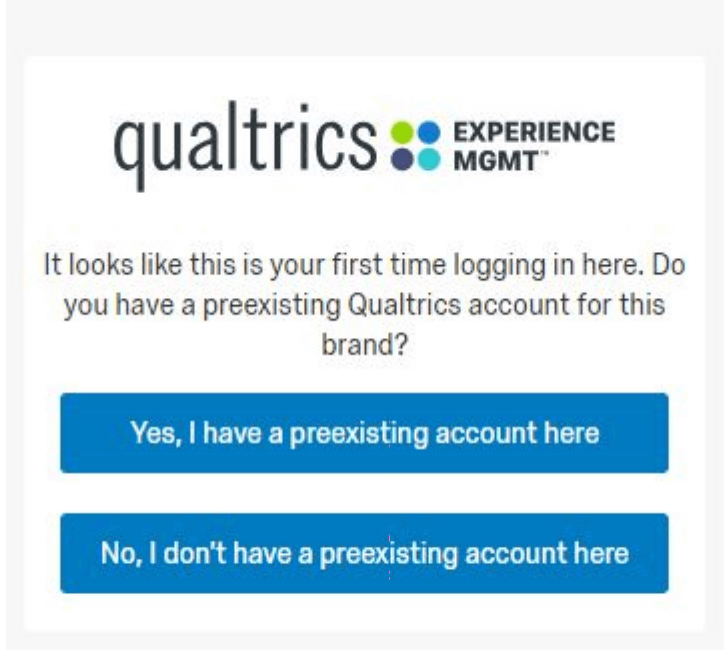

Si vous avez activé le chronométrage juste-à-temps dans les options de chronométrage des utilisateurs, vous pouvez sélectionner l’option Fusionner avec l’utilisateur existant lors de la connexion. Si les conditions suivantes sont remplies, l’utilisateur sera dirigé vers l’écran suivant :

- Il n’y a pas encore de compte au sein de la marque avec un nom d’utilisateur correspondant à la valeur du nom d’utilisateur SSO pour l’utilisateur.

- L’utilisateur se connecte pour la première fois après l’activation de l’authentification unique pour la marque.

- L’utilisateur doit sélectionner Oui, j’ai un compte préexistant ici s’il possède déjà un compte Qualtrics au sein de l’organisation. L’utilisateur doit ensuite saisir les informations d’identification de son compte Qualtrics et cliquer sur Vérifier le compte. Cela mettra à jour le nom d’utilisateur de son compte Qualtrics afin qu’il corresponde à la valeur du nom d’utilisateur SSO de l’utilisateur transmise lors de la connexion. L’utilisateur ne verra pas cet écran par la suite :

- L’utilisateur doit sélectionner Non, je n’ai pas de compte préexistant ici s’il n’a pas déjà un compte Qualtrics au sein de l’organisation. L’utilisateur doit alors cliquer sur Se connecter lorsqu’il y est invité. Cela créera un compte Qualtrics avec la valeur du nom d’utilisateur SSO de l’utilisateur transmise lors de la connexion. L’utilisateur ne verra pas cet écran par la suite :

Méthode 3 : Petit nombre d’utilisateurs

Si vous avez un petit nombre d’utilisateurs existants, vous pouvez mettre à jour les noms d’utilisateur manuellement dans votre page d’administration.

Méthode 4 : Grand nombre d’utilisateurs

Si vous avez un grand nombre d’utilisateurs existants et que vous avez activé l’API pour votre licence, vous pouvez utiliser notre API publique pour mettre à jour les noms d’utilisateur.

Méthode 5 : Licence d’expérience employé

Si vous utilisez la plateforme Employee Experience, vous pouvez mettre à jour les noms d’utilisateur via la fonction de téléchargement de fichiers.

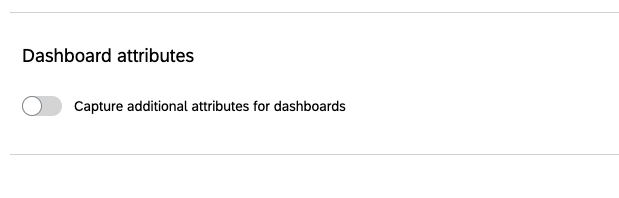

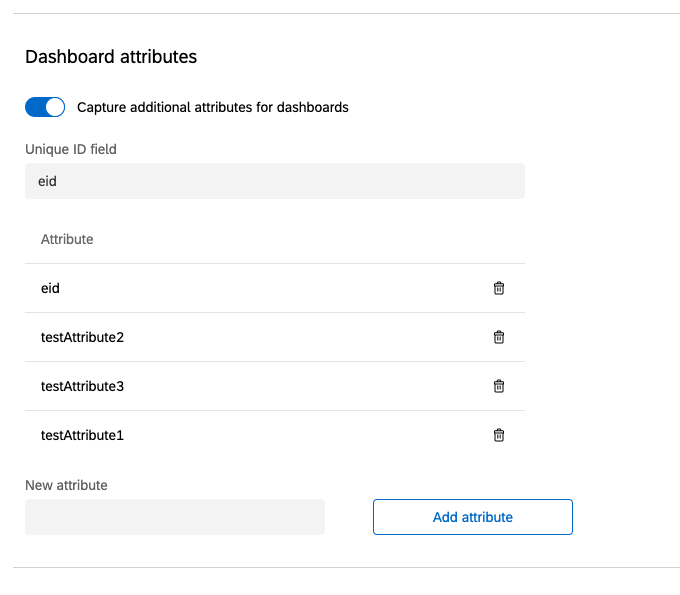

Tableau de bord Attributs (les deux)

Si votre licence inclut les tableaux de bord CX ou l’un de nos produits Employee Experience, vous pouvez passer des attributs supplémentaires que ceux définis dans la section ” Attributs de l’utilisateur “. Pour les tableaux de bord CX, ces attributs supplémentaires peuvent être utilisés pour attribuer automatiquement des rôles aux utilisateurs lors de l’authentification SSO. Pour nos produits Employee Experience, vous ne pourrez capturer qu’un seul attribut supplémentaire, appelé ID unique. Ce champ est obligatoire pour tous les participants et peut être attribué par le biais de l’authentification SSO ou de la fonction de téléchargement de fichiers.

Pour ajouter des attributs supplémentaires, activez l’option Capturer des attributs supplémentaires pour les tableaux de bord.

Une fois cette option activée, vous devez saisir les noms des attributs que vous souhaitez capturer exactement comme ils apparaissent dans la section “Attribut Statement” de votre réponse SAML.

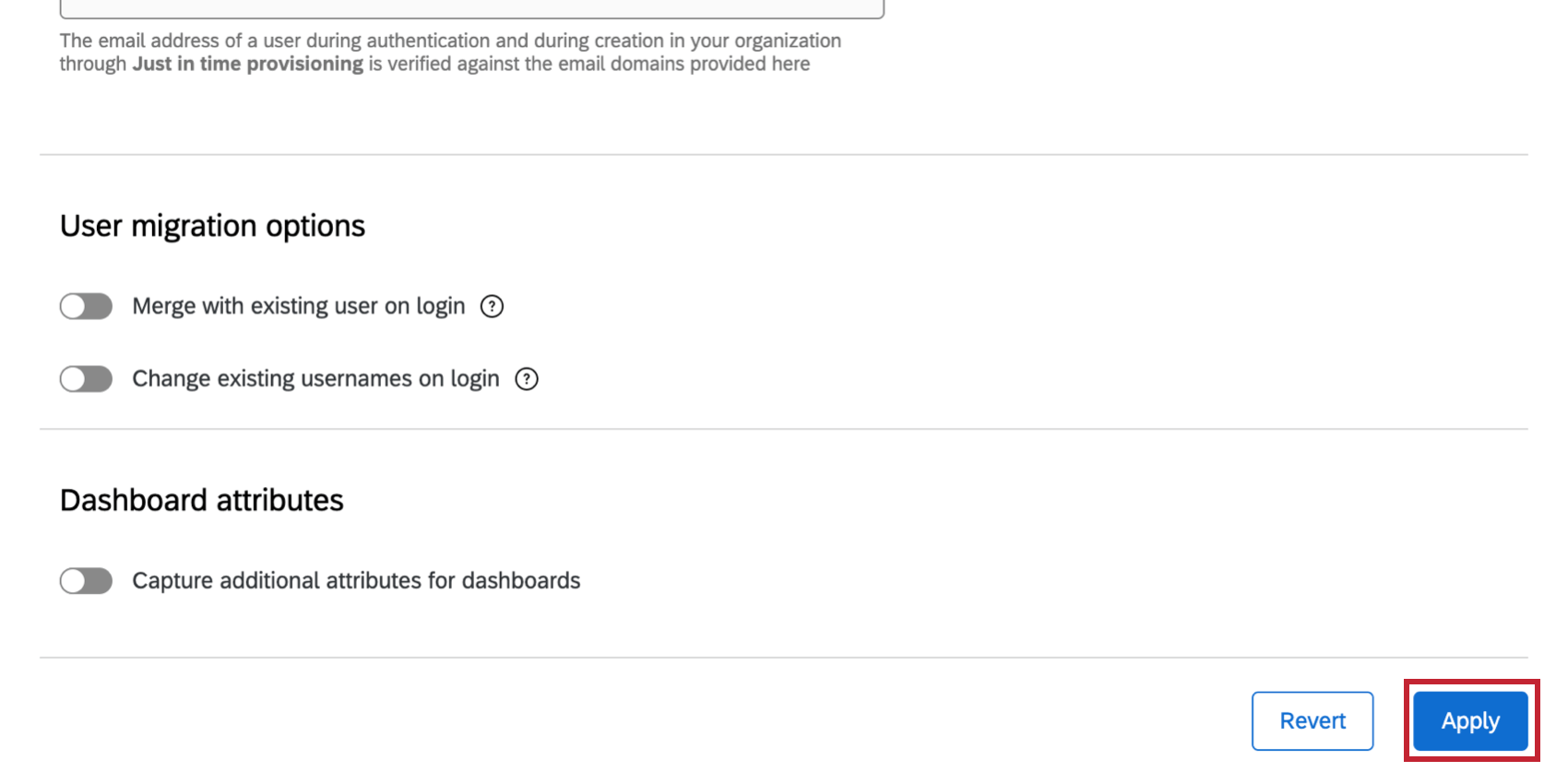

Appliquer et rétablir les modifications (les deux)

Pour enregistrer vos modifications, cliquez sur Appliquer.

Si vous souhaitez rétablir les modifications apportées à l’écran par rapport à la dernière version enregistrée au lieu de les appliquer, cliquez sur Rétablir.