Cómo agregar una conexión SSO para una Organización

Acerca de cómo agregar una conexión

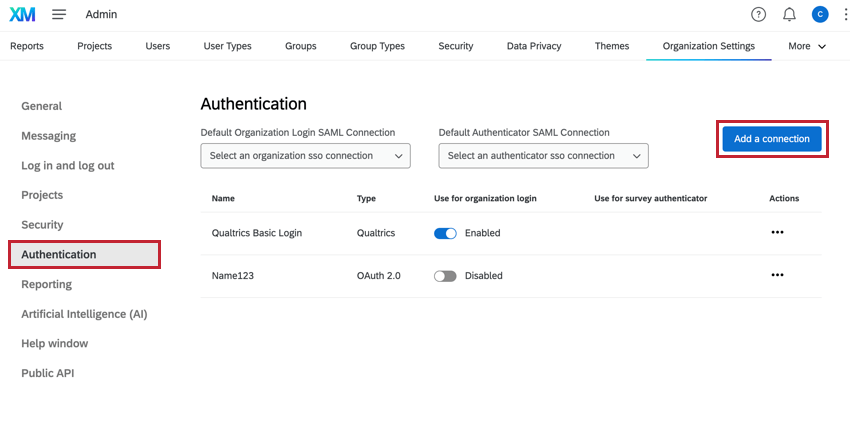

Esta página explicará cómo conectar su organización Qualtrics al SSO SAML o OAuth 2.0. Para comenzar, vaya a la pestaña Autenticación de la Configuración de su Organización y seleccione Agregar una conexión.

Solo Administradores de Marca/organización Puede completar estos pasos.

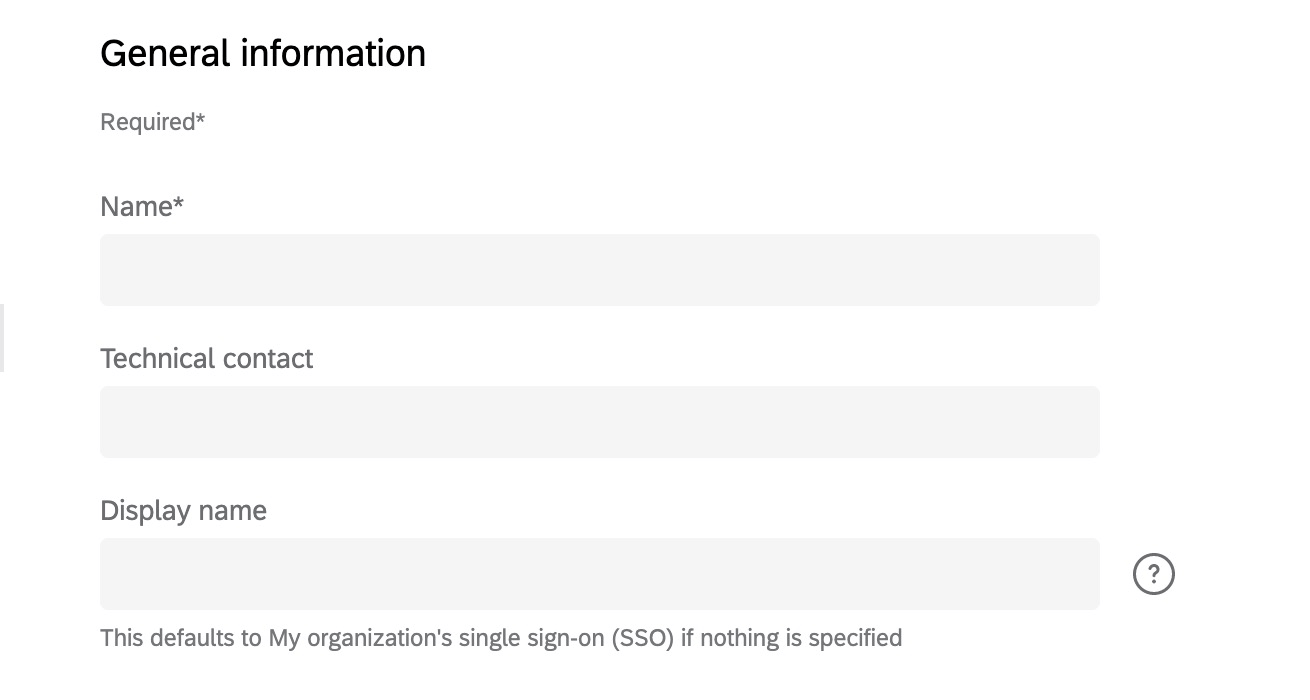

Información general

- Nombre: Nombra la conexión. Este es un campo obligatorio.

Consejo Q : Este nombre aparece en la pestaña SSO de la configuración de tu Organización para que puedas distinguir las diferentes conexiones que hayas agregado. Esto no aparecerá en su página de inicio de sesión.

- Contacto técnico: Agregue la dirección de correo electrónico de un contacto técnico que probablemente será alguien de su equipo de TI. Esta es la persona a la que Qualtrics puede contacto si hay preguntas técnicas o actualizaciones relacionadas con esta conexión SSO . Este campo es opcional pero muy recomendable.

- Nombre para mostrar: El mostrar nombre es lo que se mostrará en la página de inicio de sesión de su organización cuando se les solicite a los usuarios que seleccionen una conexión SSO . Los nombres para mostrar pueden tener hasta 120 caracteres. Ver más sobre esto en Habilitar y deshabilitar conexiones SSO.

Consejo Q: Esto sólo se puede aplicar a conexiones SSO . No se puede cambiar el mostrar nombre del inicio de sesión predeterminado de Qualtrics .

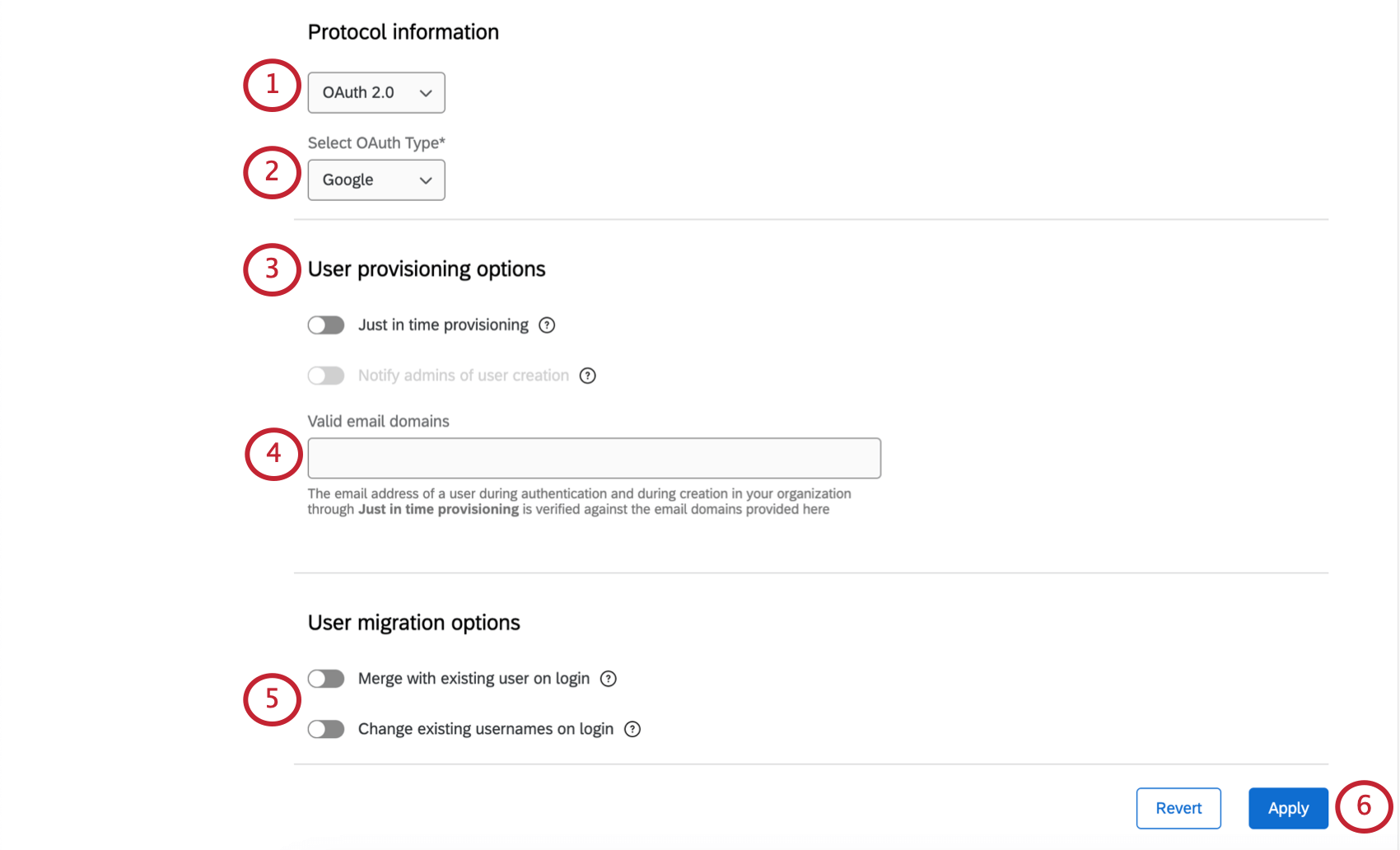

Configurar una conexión de Google

Un tipo de OAuth 2.0 que puedes agregar es una conexión de Google. Conectar su organización a Google SSO permitirá que sus usuarios se registren o inicien sesión usando sus cuentas de Google.

- En Información del protocolo, seleccione OAuth 2.0.

- En Seleccionar tipo de OAUth, seleccione Google.

- Configurar cualquiera Opciones de aprovisionamiento de usuarios Quieres incluir.

- Bajo Dominios de correo electrónico válidos, ingrese los dominios de correo electrónico que se pueden usar para inscribirse en una cuenta de Qualtrics bajo su licencia. Si agrega un asterisco (*), se podrá usar cualquiera de los dominios de su organización para inscribirse.

Ejemplo: Barnaby trabaja en Tread, donde todos los empleado tienen un correo electrónico personalizado, por ejemplo, barnabys@treadmade.org. Sus dominios de correo electrónico válidos serían Treadmade.org (en inglés)Consejo Q: Este campo está vacío de forma predeterminada, así que asegúrese de agregar un asterisco (*) o los dominios de Gmail de su empresa. Separe varios dominios con comas.

- Configurar Opciones de migración de usuarios.

- Aplicar los cambios.

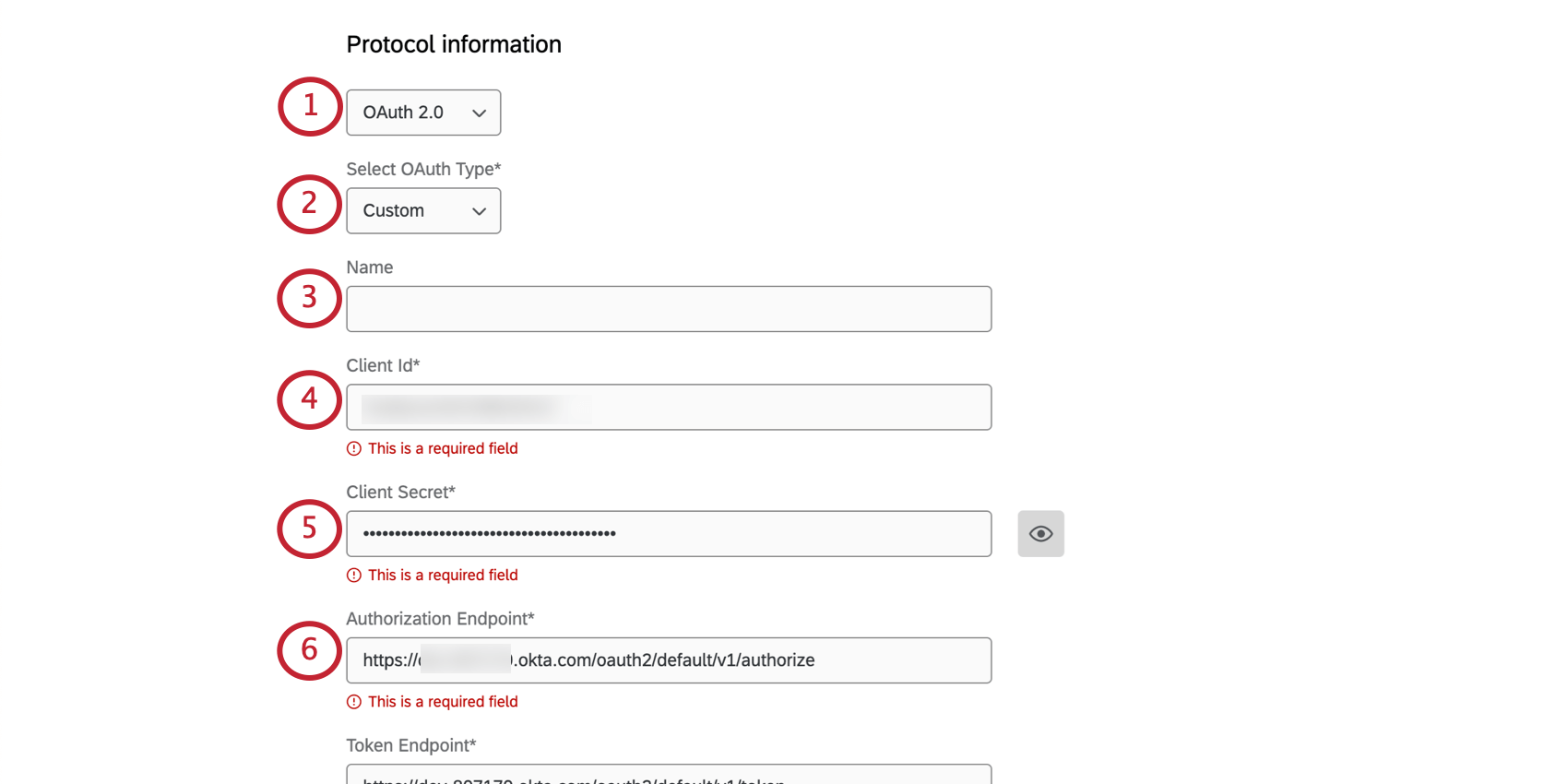

Configuración de una conexión OAuth 2.0

Una vez que configure su información de protocolo en OAuth 2.0, aparecerán varios campos. Todos estos campos son necesarios para configurar su conexión OAuth 2.0, excepto el nombre.

- En Información del protocolo, seleccione OAuth 2.0.

- En Seleccionar tipo de OAuth, seleccione Costumbre.

- Escribe un nombre para tu conexión. (Opcional.)

- Proporcionar una Id. de cliente.

Consejo Q: Los ID de cliente identifican y autentican al cliente (en este caso, Qualtrics). El ID del cliente se puede obtener del servidor de autorización (es decir, su proveedor de OAuth).

- Proporcionar una Secreto del cliente.

Consejo Q: El secreto del cliente identifica y autentica al cliente. Se adquiere del servidor de autorización.Consejo Q: Haga clic en el icono del ojo para mostrar el secreto del cliente.

- Pegue la URL correcta en el Punto final de autorización campo.

Consejo Q: Un punto final de autorización gestiona la autenticación y el consentimiento del usuario. Una vez que el usuario se autentica y consiente el acceso a sus recurso, se envía un código de autorización al cliente.

- Pegue la URL correcta en el Punto final del token campo.

Consejo Q: El punto final del token es un punto final en el servidor de autorización que maneja el intercambio de códigos de autorización por tokens de acceso.

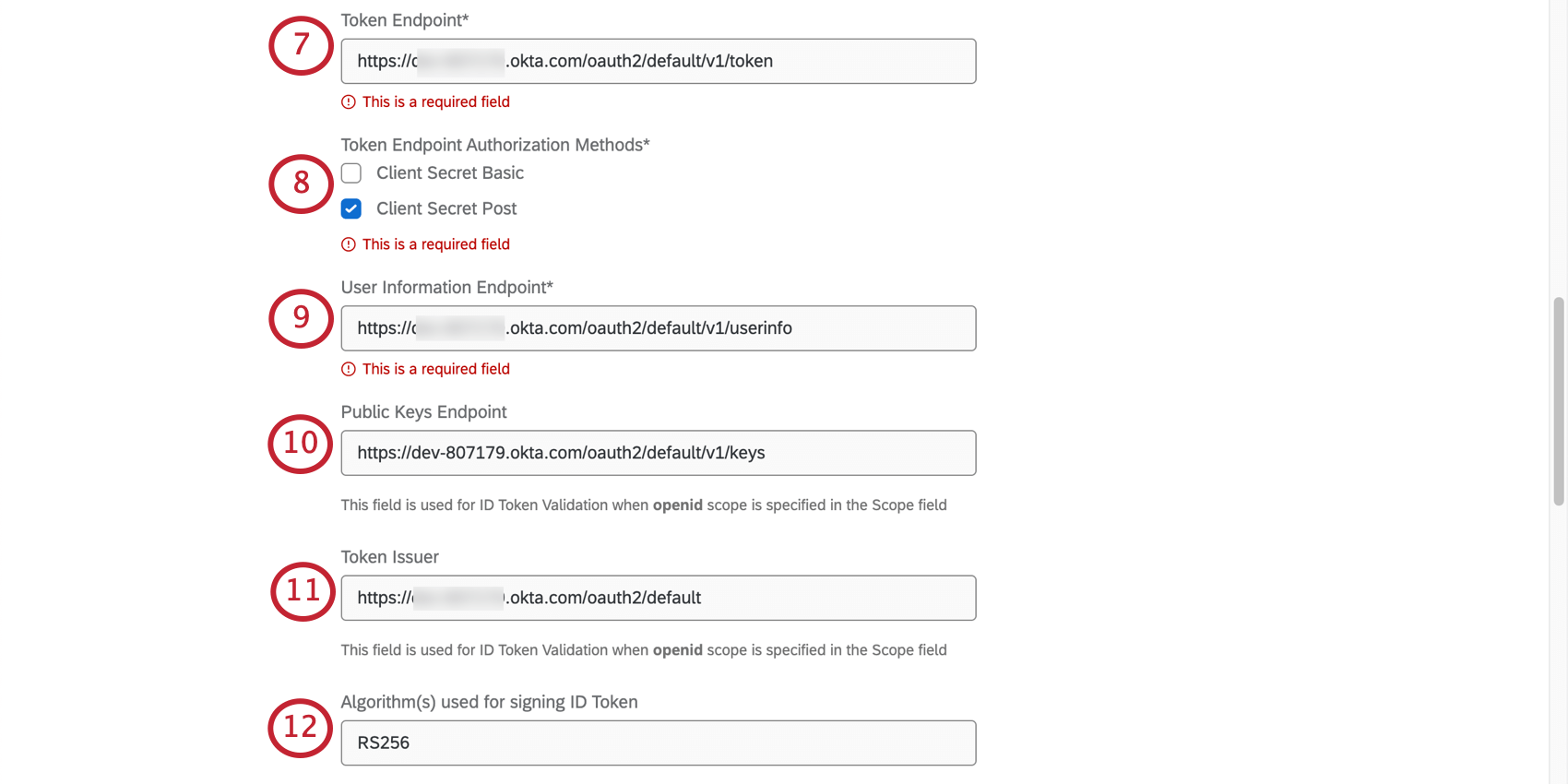

Consejo Q: El punto final del token es un punto final en el servidor de autorización que maneja el intercambio de códigos de autorización por tokens de acceso. - Seleccione uno o ambos Métodos de autorización de puntos finales de token. Esto se utiliza para el punto final del token.

- Secreto de cliente básico:El secreto del cliente está codificado en el encabezado de autorización.

- Publicación secreta del cliente: El secreto del cliente se incluye en el cuerpo de la solicitud como un parámetro de formulario.

- Pegue la URL correcta en el Punto final de información del usuario campo.

Consejo Q: El punto final de información del usuario en el servidor de recursos acepta y valida un token de acceso del cliente y devuelve la información del usuario al cliente.

- Pegue la URL correcta en el Punto final de claves públicas campo.

Consejo Q: Este punto final de claves públicas se utiliza durante la validación del token de identificación. El cliente (Qualtrics) va a este punto final para recuperar las claves públicas e intentar hacer coincidir la identificación de clave que se encuentra en el token de identificación con una de las claves públicas. Este campo no es necesario si el token de identificación está firmado con un algoritmo basado en MAC (por ejemplo, HMAC256, HMAC512).

- Pegue la URL correcta en el Emisor de tokens campo.

Consejo Q: El campo Emisor del token se utiliza durante la validación del token de identificación.

- Añade el Algoritmo(s) utilizado(s) para firmar el token de identificación.

Consejo Q: Este campo se utiliza para la Validación del token de identificación cuando se especifica el alcance de openid en el Alcance campo (Paso 14). Puede agregar varios algoritmos que se pueden usar para firmar el token de identificación. El valor predeterminado es RS256. No es necesario agregar algoritmos si el token de identificación está firmado con un algoritmo basado en MAC.

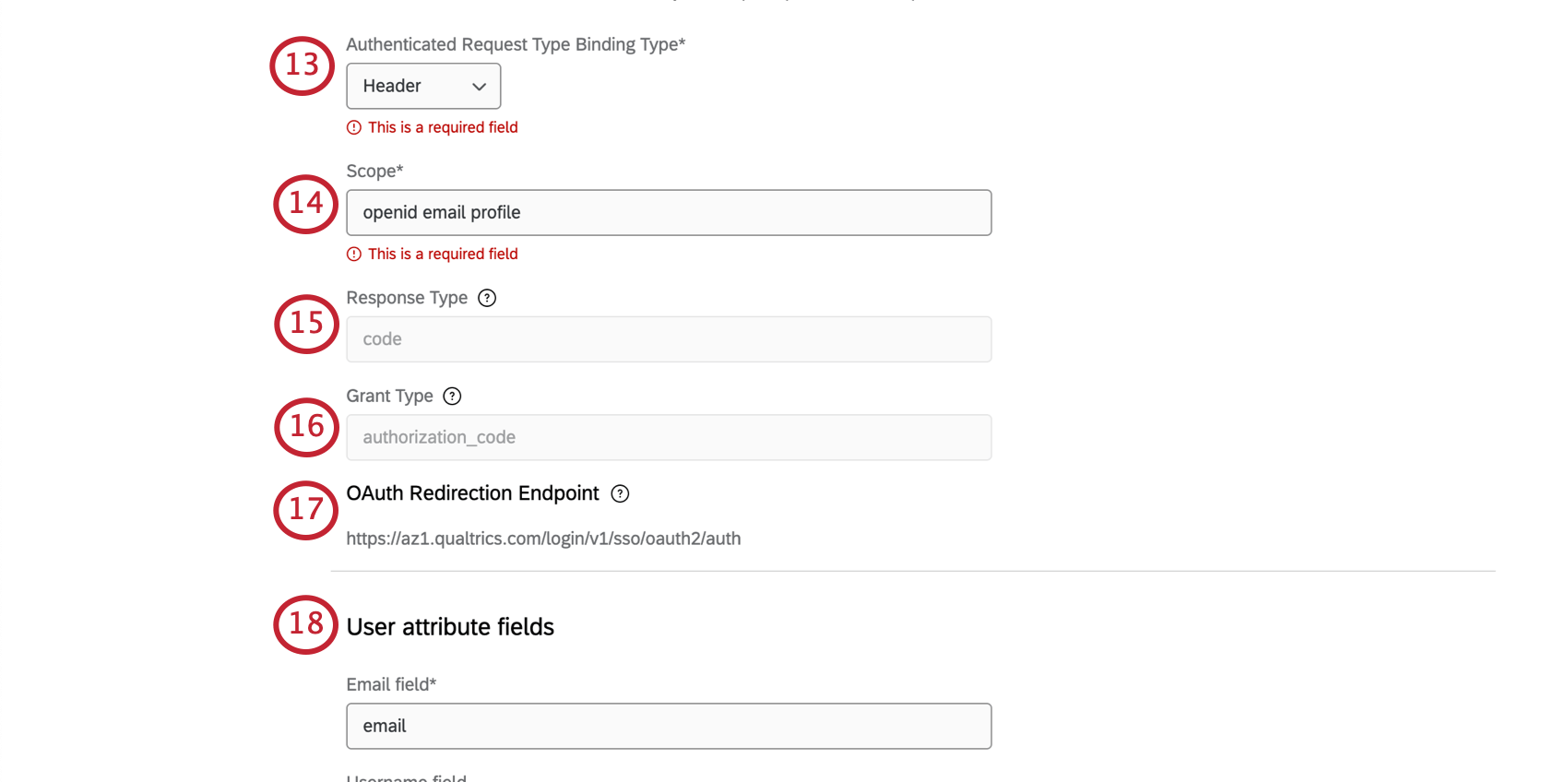

- Seleccione una Tipo de solicitud autenticada Tipo de enlace. Esto se utiliza para el punto final de información del usuario.

- Encabezamiento: El token de acceso está incluido en el encabezado de autorización.

- Cuerpo: El token de acceso se incluye en el cuerpo de la respuesta como un parámetro de formulario.

- Consulta: El token de acceso se incluye en el cuerpo de la respuesta como un parámetro de consulta.

- Introduzca una Alcance.

Consejo Q: El alcance se utiliza para especificar qué recurso se solicitan desde el punto final de información del usuario (es decir, la lista de recurso que el propietario del recurso envía al cliente). Los ejemplos de alcance incluyen openid, correo electrónico y perfil.

- El Tipo de respuesta El campo está configurado como “código” y no se puede editar. Actualmente, Qualtrics solo admite el flujo de código de autorización.

- El Tipo de subvención El campo está configurado como “authorization_code” y no se puede editar. Actualmente, Qualtrics solo admite el flujo de código de autorización por ahora.

- Se le dará una Punto final de redireccionamiento de OAuth. Este es el punto final al que el proveedor de identidad redirecciona con un código de autorización. El intercambio de información de tokens y usuarios ocurre en este punto final.

Consejo Q: Usted y su equipo de TI deben configurar su proveedor de identidad. Los representantes de Qualtrics no pueden realizar este paso por usted.

- Agregar campos de atributo del usuario.

- Configurar opciones de mapeo.

- Configurar Opciones de aprovisionamiento de usuarios.

- Configurar Opciones de migración de usuarios.

- Configurar atributos del Tablero.

- Aplicar los cambios.

Configurar una conexión SAML

- En Información del protocolo, seleccione SAML.

- Cargar configuración del proveedor de identidad.

- Configurar Opciones adicionales.

- Configurar configuración del proveedor de servicios.

- Agregar campos de atributo del usuario.

- Configurar opciones de mapeo.

- Configurar Opciones de aprovisionamiento de usuarios.

- Configurar Opciones de migración de usuarios.

- Configurar atributos del Tablero.

- Aplicar los cambios.

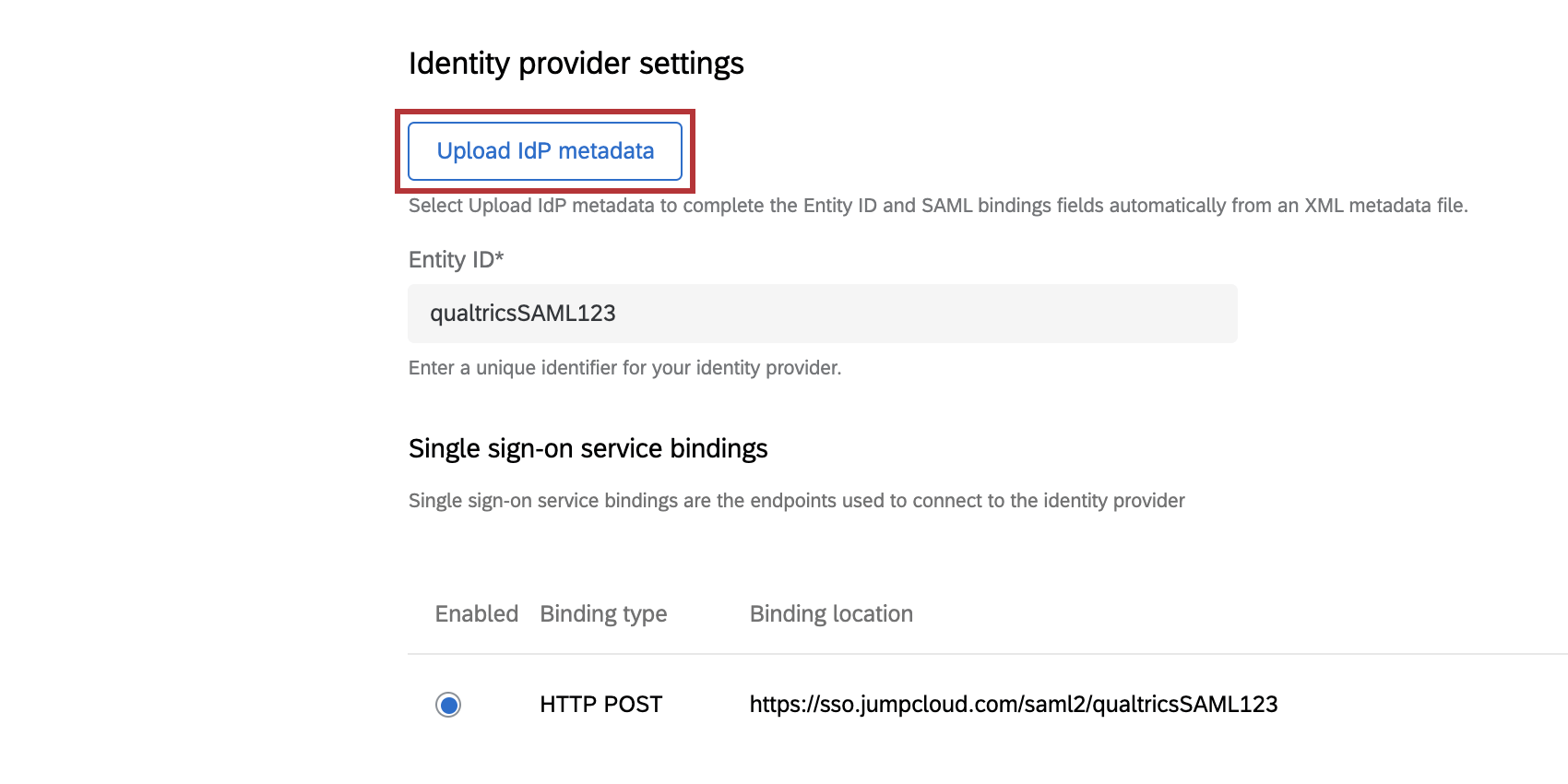

Cargar configuración de proveedor de identidad (SAML)

Si tiene la información de metadatos de su IdP disponible en formato XML , haga clic en Subir metadatos de IdP y pégalo en la ventana que se abre. Esto completará los campos en los siguientes pasos (ID de entidad, enlaces de servicio de inicio de sesión único, certificados) con la información que proporcione.

ID de entidad

El ID de entidad es el identificador único de su proveedor de identidad y se puede encontrar en los metadatos de su IdP. Este campo se completará automáticamente a partir de la carga de metadatos o puede agregarlo manualmente.

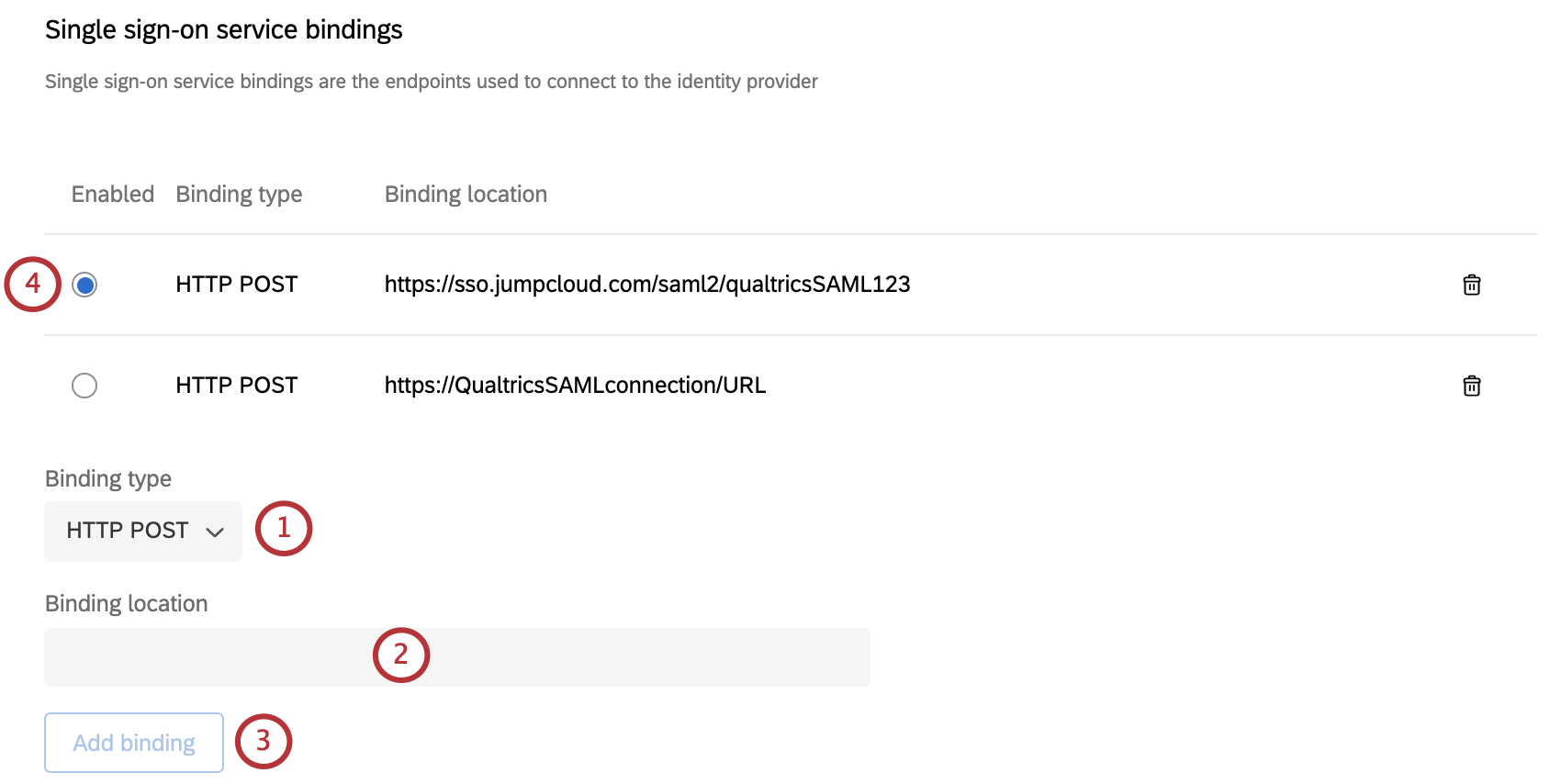

Enlaces de servicios de inicio de sesión único

Los enlaces del servicio de inicio de sesión único son puntos finales que se utilizan para conectarse al proveedor de identidad y se pueden encontrar en los metadatos de su IdP.

Para agregar un nuevo enlace manualmente,

- Seleccione una Tipo de encuadernación. Actualmente, Qualtrics admite HTTP POST y HTTP Redirect.

Consejo Q: Si HTTP POST está habilitado, se firmará la solicitud SAML.

- Bajo Ubicación de encuadernación, Introduzca la URL.

- Hacer clic Añadir enlace.

- Una vez que agregue un enlace, aparecerá en la parte superior. Si ha agregado varios enlaces, solo puede seleccionar 1 Para habilitar.

Puedes eliminar enlaces utilizando el icono de papelera a la derecha de un enlace.

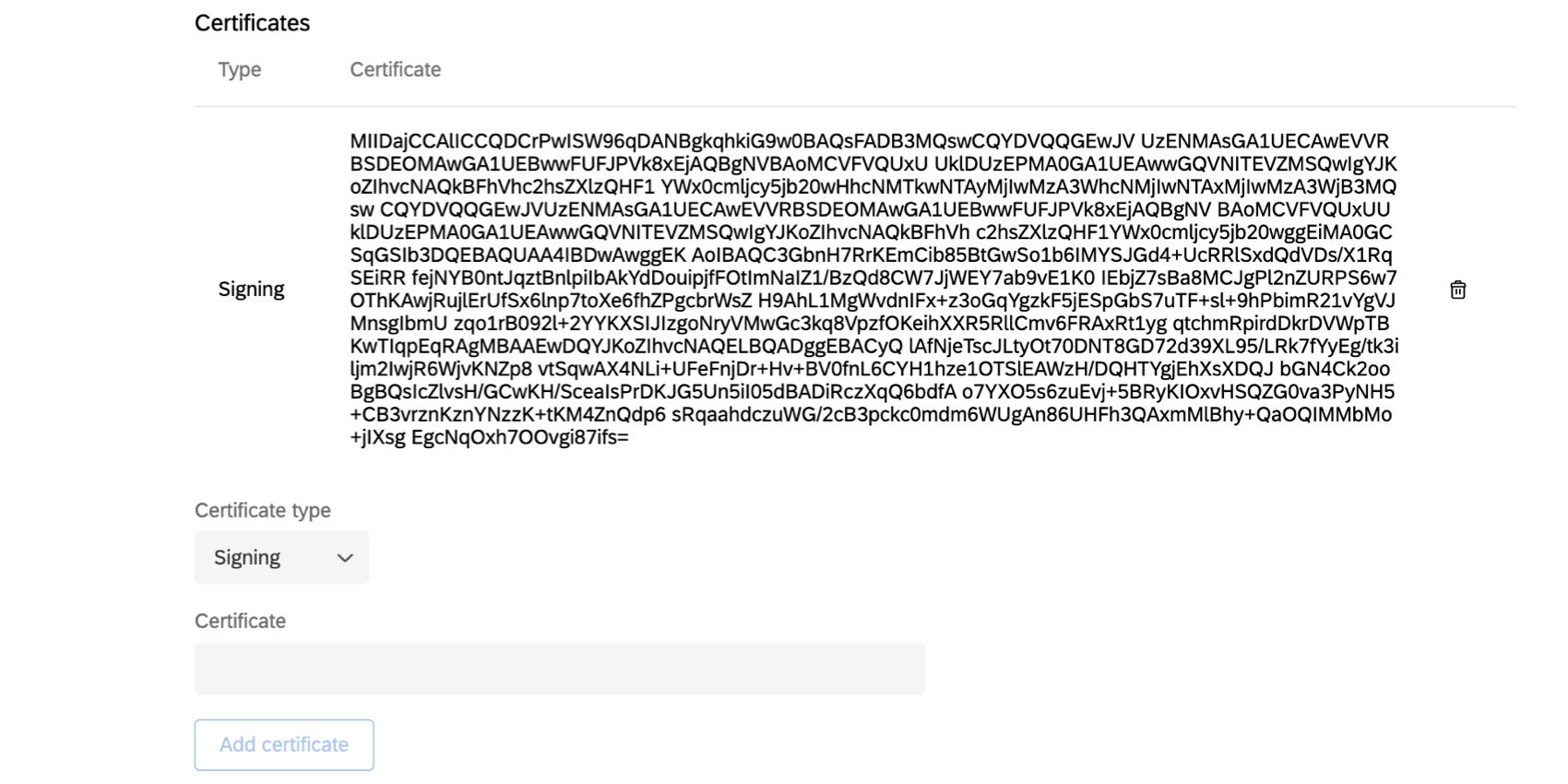

Certificados

El certificado es la clave utilizada para autenticar la conexión SAML. Qualtrics requiere un certificado de firma para los inicios de sesión iniciados por SP, que se puede encontrar en los metadatos de su IdP. Si planea utilizar únicamente inicios de sesión iniciados por IdP, no se requiere un certificado de firma.

Para agregar un nuevo certificado,

- Establecer el Tipo de certificado a Firma.

- Bajo Certificado, Pegue la clave.

- Hacer clic Agregar certificado.

Puede agregar varios certificados de firma.

Puede eliminar certificados utilizando el icono de papelera a la derecha de un certificado.

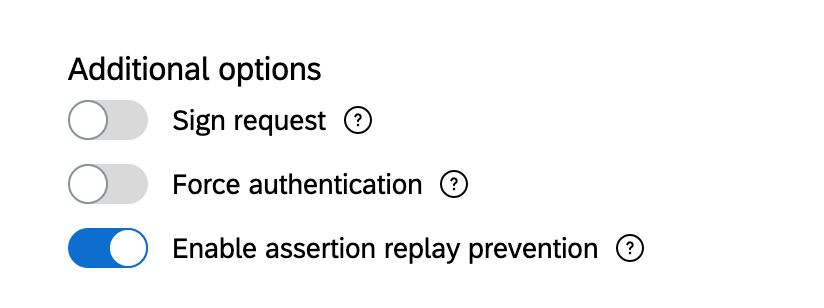

Opciones adicionales (SAML)

Las siguientes configuraciones son todas opcionales. Lea atentamente lo que hace cada uno antes de habilitarlos o deshabilitarlos.

- Solicitud de firma: Si tiene un enlace que es una solicitud de AuthN y necesita que lo firmemos, habilite esta configuración. Para garantizar que la solicitud provenga de Qualtrics y no de alguien que pueda haber interceptado el mensaje, firmaremos la solicitud enviada al proveedor de identidad.

- Forzar autenticación: Cuando está habilitado, Qualtrics hará que su IdP obligue a los usuarios a autenticarse incluso si hay una sesión activa. Solo funciona si su IdP admite este tipo de configuración.

- Habilitar la prevención de repetición de aserciones: Cuando está habilitado, Qualtrics no reutilizará una afirmación que ya hemos visto, lo que es una forma de prevenir ataques de reproducción de SAML. Le recomendamos que habilite esta opción.

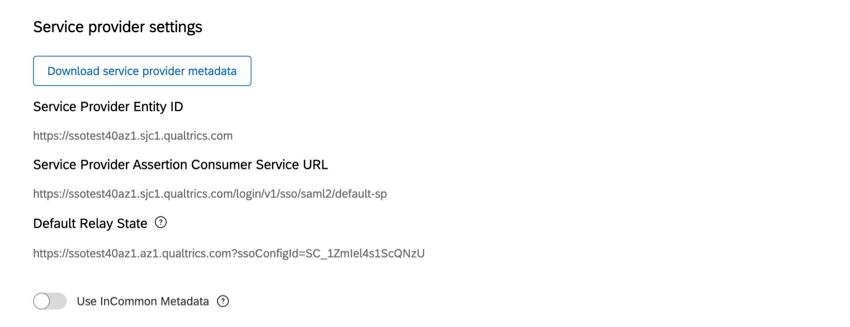

Configuración del proveedor de servicios (SAML)

Después de configurar la información de su protocolo en SAML, se le solicitará que ingrese la configuración de su proveedor de identidad y podrá descargar nuestros metadatos del proveedor de servicios haciendo clic en Descargar metadatos del proveedor de servicios. Esto solo está disponible después de haber guardado su configuración de conexión por primera vez.

Al configurar los metadatos del proveedor de servicios (SP) en su portal de IdP, no dude en consultar nuestra Guía de proveedores de identidad comunes. Si planea utilizar inicios de sesión iniciados por IdP, aplicar el estado de retransmisión predeterminado a su configuración de IdP.

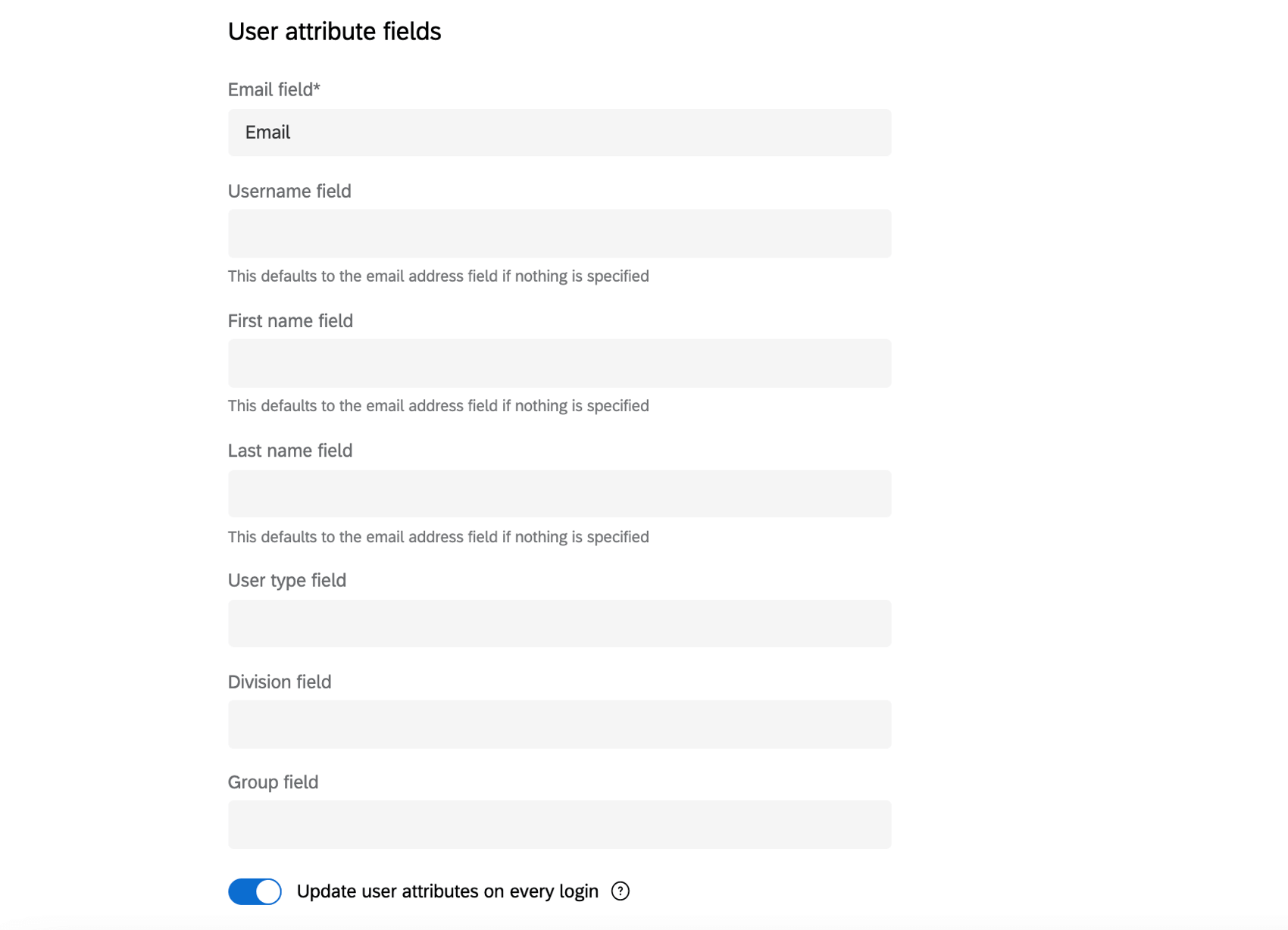

Campos de Atributo de usuario (ambos)

En esta sección, ingresará los nombres de los atributos que planea enviar en el intercambio SSO . El único campo obligatorio es la dirección de correo electrónico, pero recomendamos encarecidamente incluir un campo de nombre, apellido y nombre de usuario para completar el perfil de usuario en Qualtrics. Los campos Tipo de usuario, División y Grupo son campos opcionales que se pueden utilizar para mapeo de roles.

Para una respuesta SAML, todos los nombres de atributo distinguen entre mayúsculas y minúsculas y deben escribirse exactamente como aparecen en la sección Declaración de Atributo de su respuesta SAML. Qualtrics no puede autenticar el campo “NameID” en su respuesta SAML.

- Campo de correo electrónico: El nombre del campo que contiene los correos electrónicos de los usuarios. Este campo es obligatorio.

- Campo de nombre de usuario: El campo que lleva los nombres de usuario, si desea que sean distintos de las direcciones de correo electrónico. Este campo es opcional y, de forma predeterminada, el campo de correo electrónico si no se proporciona nada.

Atención:Si está utilizando el aprovisionamiento Just In Time y desea cambiar el atributo asignado al campo de nombre de usuario, contacto con el Soporte técnico de Qualtrics. Cambiar el valor de este atributo después de haberlo configurado puede afectar potencialmente los inicios de sesión SSO .Advertencia: Si se habilitan varias conexiones SSO , existe la posibilidad de que haya nombres de usuario duplicar en todos los proveedores de SSO . En tal situación, Qualtrics los considerará como el mismo usuario y les concederá acceso a la cuenta asignada a dicho nombre de usuario. Para evitar esta situación, utilice un campo único e inmutable en todos los proveedores de SSO .Consejo Q: La mejor práctica es utilizar un campo único e inmutable para el nombre de usuario. Puede ser una dirección de correo electrónico o un identificador único, como el ID de un empleado .

- Campo de nombre: Nombres de los usuarios. El valor predeterminado es el correo electrónico si no se proporciona nada.

- Campo apellido: Apellidos de los usuarios. El valor predeterminado es el correo electrónico si no se proporciona nada.

- Campo de tipo de usuario: Es posible que desee que los usuarios se asignen a un determinado tipo de usuario tan pronto como inicien sesión en Qualtrics por primera vez. Ver Asignación de permisos de usuario Para más información.

Consejo Q: Si no se define nada, todos los usuarios utilizarán de forma predeterminada El tipo de usuario predeterminado de su marca.

- Campo de División : Es posible que desee que los usuarios se asignen a un determinado división tan pronto como inicien sesión en Qualtrics por primera vez. Ver Asignación de permisos de usuario Para más información.

- Campo de grupo: Es posible que desee que los usuarios se asignen a un determinado grupo tan pronto como inicien sesión en Qualtrics por primera vez. Si este campo se deja en blanco, los usuarios no serán asignados a grupos. Ver Asignación de permisos de usuario Para más información.

- Permitir Actualizar los atributos del usuario en cada inicio de sesión Active esta opción si desea que los atributos de sus usuarios se actualicen cada vez que inicien sesión. Qualtrics actualizará sus atributos de usuario al valor proporcionado por el proveedor de identidad al iniciar sesión.

Después de ingresar estos nombres de atributo , puede configurar el rest de la asignación en la siguiente sección, Opciones de asignación.

Consejo Q: El nombre del atributo puede incluso aparecer como una URL. Esto ocurre comúnmente con ADFS y los IdP de Azure y puede verse así:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressAsegúrese de verificar la respuesta SAML para confirmar cómo aparece el atributo .

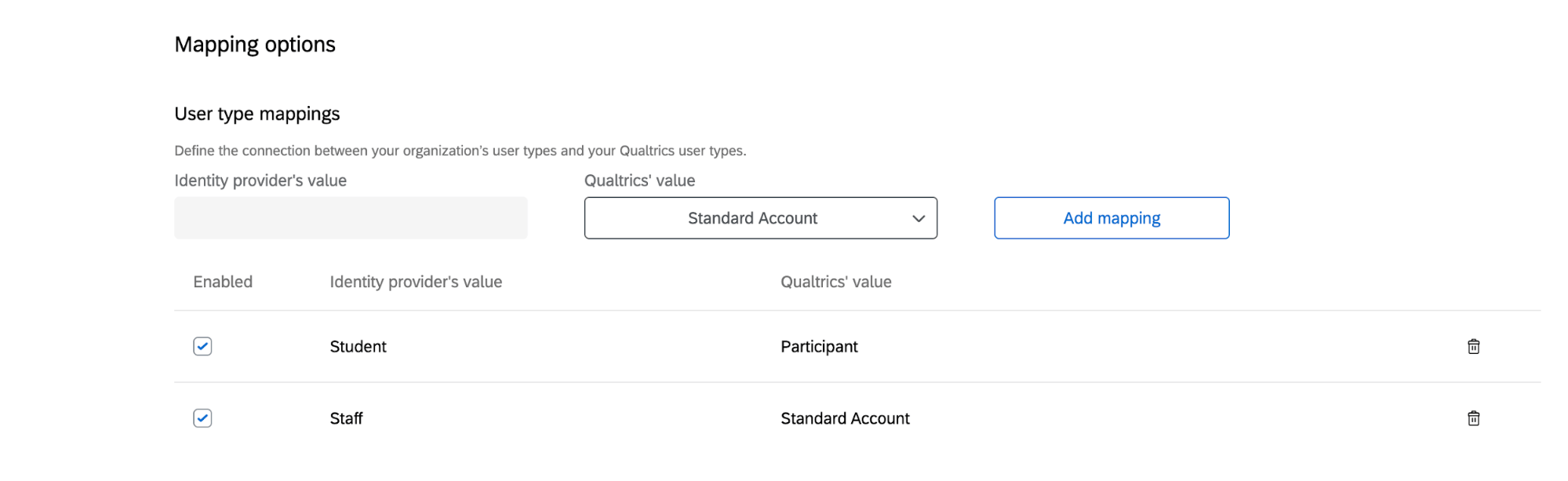

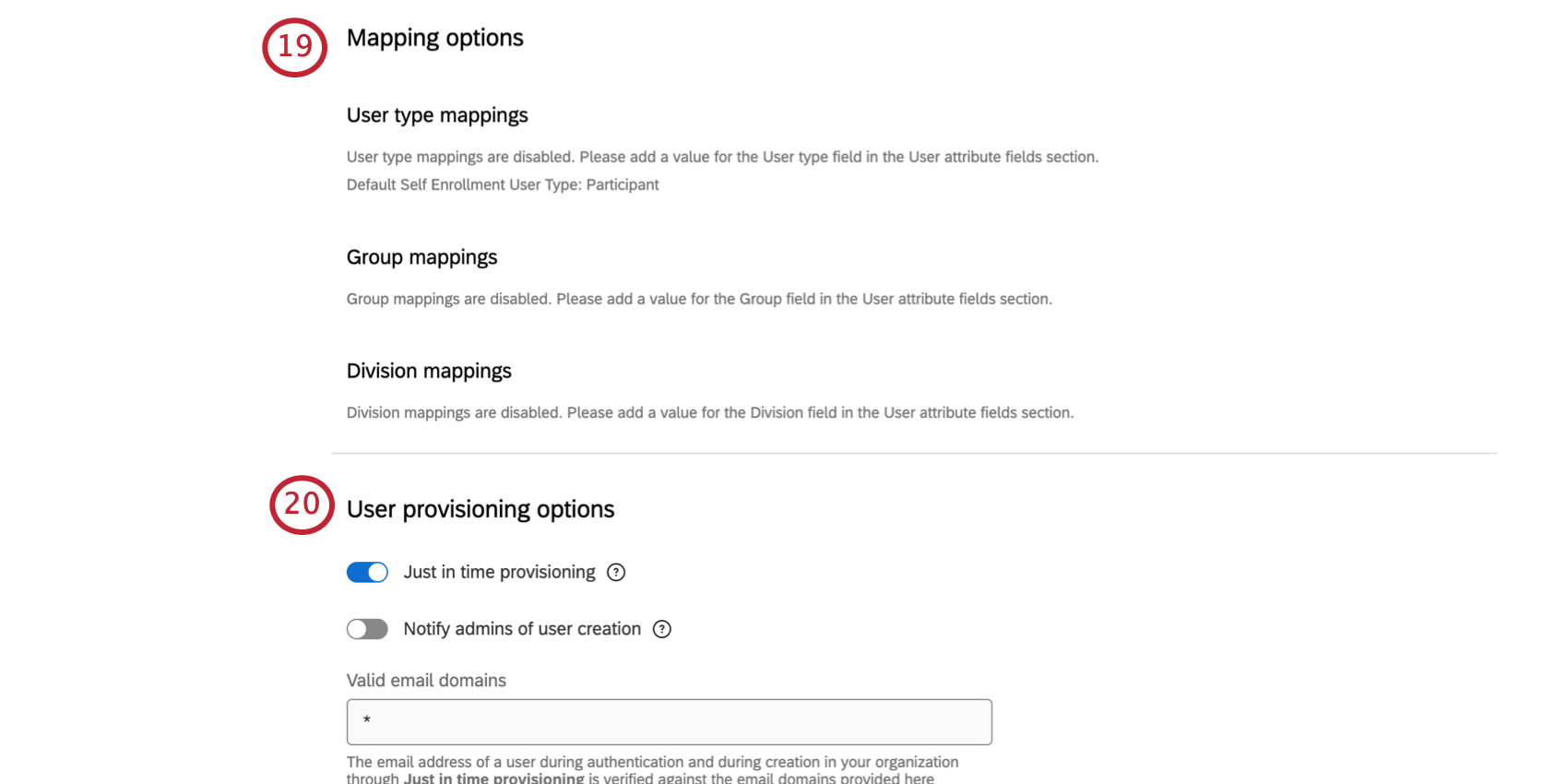

Opciones de mapeo (Ambas)

Si ha elegido establecer tipos de usuarios, grupos o divisiones, deberá asignar los valores de los atributo con los campos existentes en Qualtrics. Especificarás qué valores corresponden a qué tipos de usuarios, grupos o divisiones en Qualtrics.

Bajo Valor del proveedor de identidad, ingrese el valor tal como está configurado en su proveedor de identidad. Bajo Valor de Qualtrics, seleccione el tipo, grupo o división correspondiente. Luego haga clic Agregar mapeo. Necesitará completar estos pasos para cada valor que haya definido su proveedor de identidad.

Para restringir el acceso a la plataforma solo a los tipos de usuarios mapeados, puede habilitar validación del tipo de usuario. Esto significa que cada vez que un usuario intenta iniciar sesión en Qualtrics a través de SSO, el sistema le solicitará que tenga un tipo de usuario que coincida con una de las asignaciones que ha creado. Esto es útil si el valor asociado con el campo de tipo de usuario cambia en el proveedor de identidad y permite a los administradores modificar rápidamente los permisos de usuario.

Se pueden realizar asignaciones similares para grupos y divisiones, siempre que haya definido esos campos en Campos de Atributo del usuario.

Si elige no asignar tipos de usuarios, divisiones o grupos, a todos los usuarios se les asignará el tipo de usuario de autoinscripción predeterminado seleccionado en su pestaña Administrador en Tipos de usuarios.

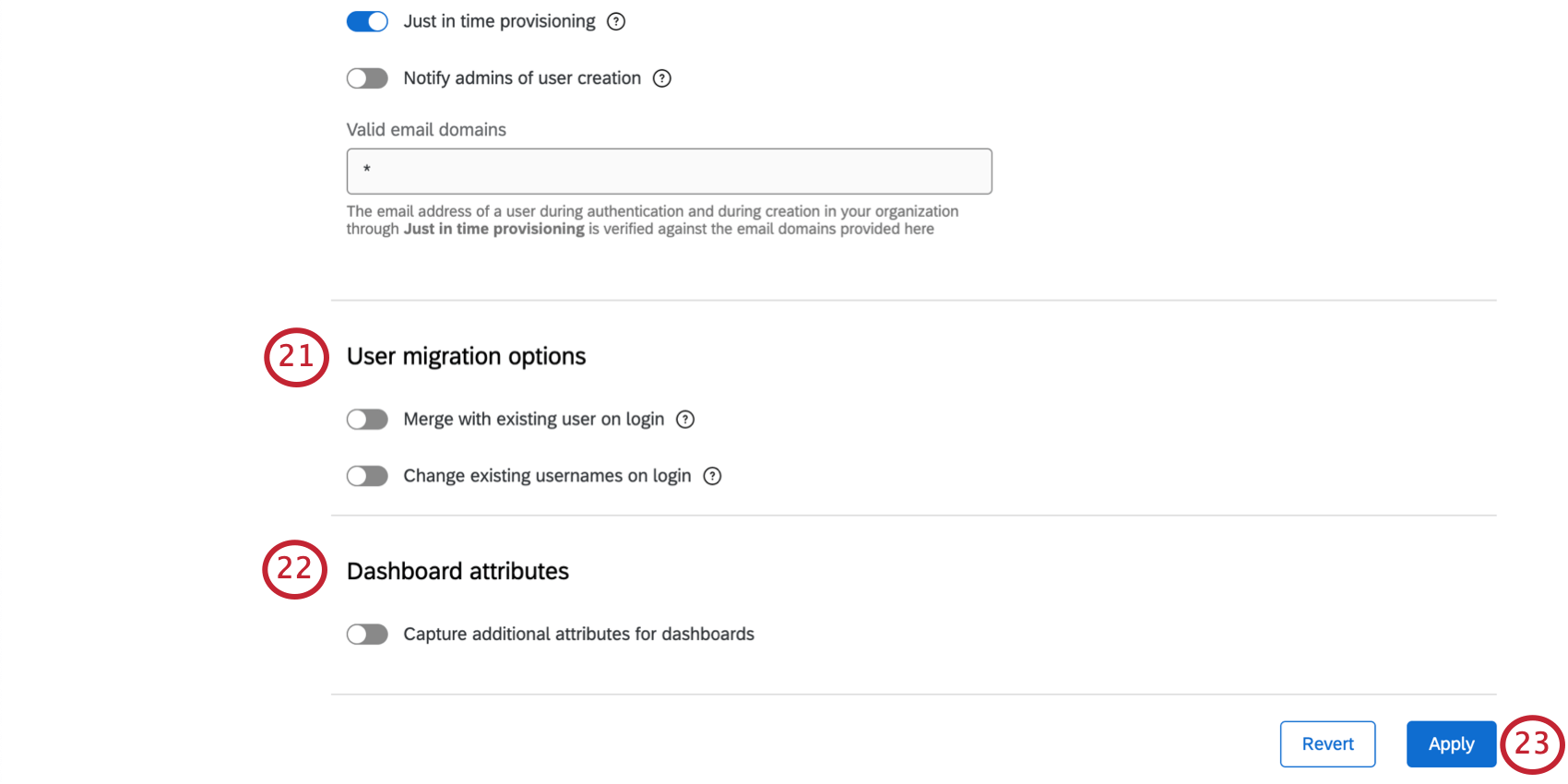

Opciones de aprovisionamiento de usuarios (Ambas)

- Aprovisionamiento Justo a Tiempo: Si un usuario no existe en Qualtrics e inicia sesión correctamente a través de SSO con un dominio de correo electrónico aprobado, cree un nuevo usuario.

- Notificar a los administradores sobre la creación de usuarios:Notificar a administradores específicos cuando se crea un usuario en su marca/organización Qualtrics . Puede especificar quién recibe esta notificación en Notificación por correo electrónico de autoinscripción.

- Dominios de correo electrónico válidos: Ingrese los dominios de correo electrónico que se pueden usar para inscribirse en una cuenta de Qualtrics bajo su licencia. De forma predeterminada, el valor será un asterisco ( * ), lo que indica que se puede utilizar cualquier dominio para inscribirse. Separe varios dominios con comas.

Consejo Q: Esta lista afecta la inscripción SSO y la autenticación posterior en el producto.

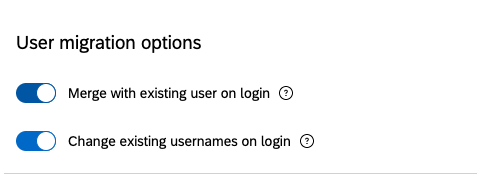

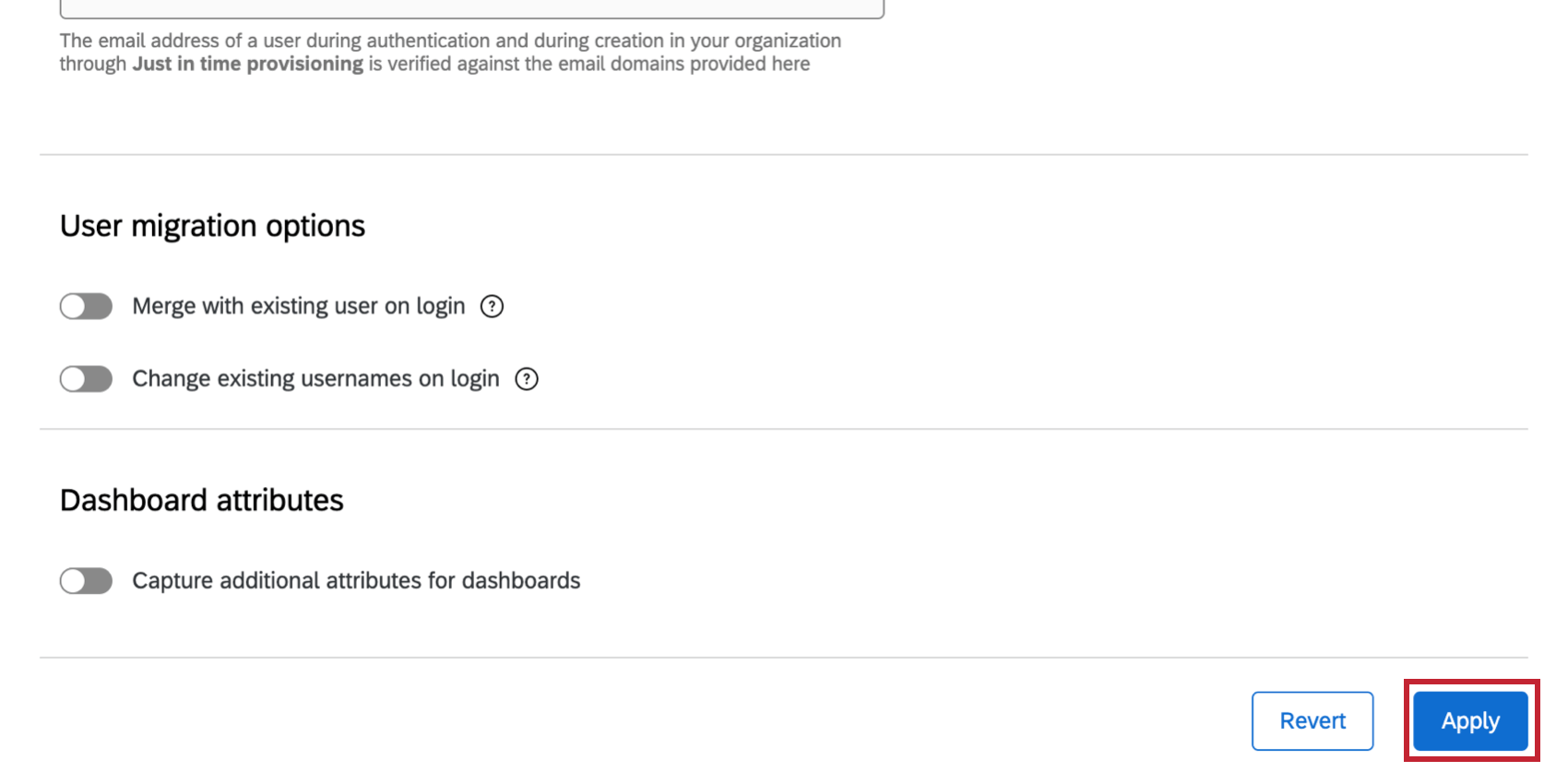

Opciones de migración de usuarios (Ambas)

Una vez que hayas Probado y activado su nueva conexión SSO , es posible que necesite actualizar los nombres de usuario de cualquier usuario existente en su licencia. Cuando los usuarios inician sesión a través de SSO, Qualtrics verificará si tienen una cuenta existente utilizando el atributo que haya especificado como campo Nombre de usuario. Para garantizar que el inicio de sesión SSO coincida con la cuenta de usuario existente adecuada, el nombre de usuario del usuario que aparece en la pestaña Administrador debe tener el siguiente formato.

Valor del atributo del campo Nombre de usuario #brandIDPuede actualizar los nombres de usuario a este formato utilizando cualquiera de los cinco métodos siguientes:

Método 1: Agregar #BrandID a los nombres de usuario existentes

Si solo necesita agregar #brandID al final de los nombres de usuario de los usuarios existentes, puede habilitar la opción Cambiar el nombre de usuario existente al iniciar sesión opción. Cuando el usuario inicia sesión a través de SSO por primera vez, el #brandID se agregará automáticamente al final de su nombre de usuario.

Método 2: Aprovisionamiento justo a tiempo

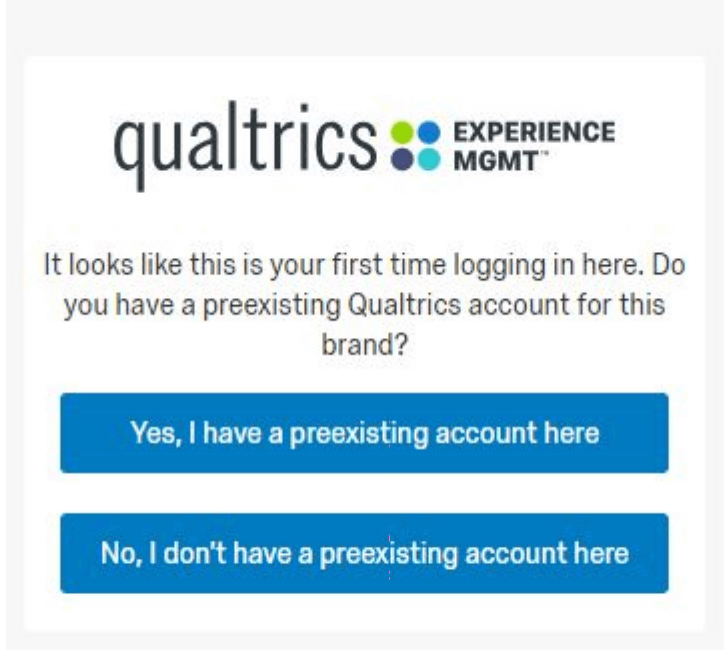

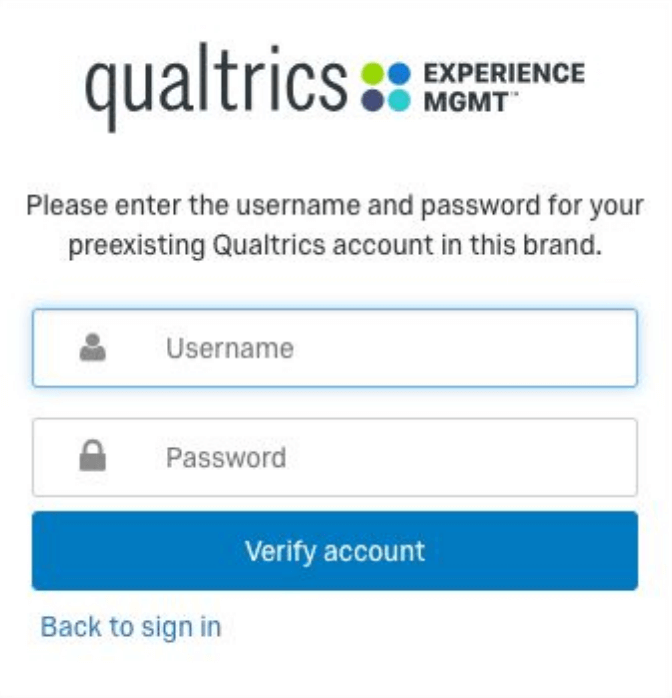

Si tiene habilitado el aprovisionamiento Just-In-Time en Opciones de aprovisionamiento de usuario, puede seleccionar Fusionar con el usuario existente al iniciar sesión opción. Si lo siguiente es verdadero, al usuario se le mostrará la siguiente pantalla:

- Aún no existe una cuenta dentro de la marca/organización que tenga un nombre de usuario que coincida con el valor del nombre de usuario SSO del usuario.

- El usuario inicia sesión por primera vez después de que se haya habilitado el SSO para la marca/organización.

- El usuario debe seleccionar Sí, tengo una cuenta preexistente aquí si ya tienen una cuenta Qualtrics dentro de la marca/organización. Luego, el usuario debe ingresar las credenciales de su cuenta de Qualtrics y hacer clic Verificar cuenta. Esto actualizará su nombre de usuario de la cuenta Qualtrics existente para que coincida con el valor del nombre de usuario SSO del usuario que se pasó al iniciar sesión. El usuario no verá esta pantalla a medida que avanza:

- El usuario debe seleccionar No, no tengo una cuenta preexistente aquí Si aún no tienen una cuenta Qualtrics dentro de la marca/organización. A continuación, el usuario debe hacer clic Iniciar sesión cuando se le solicite. Esto creará una cuenta de Qualtrics con el valor de nombre de usuario SSO del usuario que se pasa al iniciar sesión. El usuario no verá esta pantalla a medida que avanza.

Método 3: Número reducido de usuarios

Si tiene una pequeña cantidad de usuarios existentes, puede actualizar los nombres de usuario manualmente en su Administración página.

Método 4: Gran cantidad de usuarios

Si tiene una gran cantidad de usuarios existentes y tiene API habilitada para su licencia, puede usar nuestra API pública para actualizar nombres de usuario.

Método 5: Licencia de Employee Experience

Si está utilizando la plataforma Employee Experience , puede actualizar los nombres de usuario a través de función de carga de archivos.

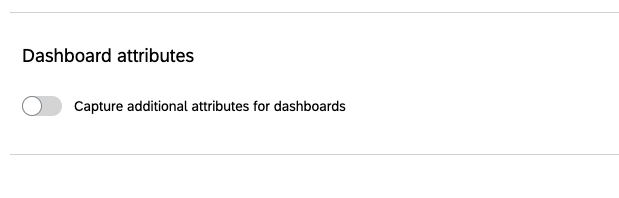

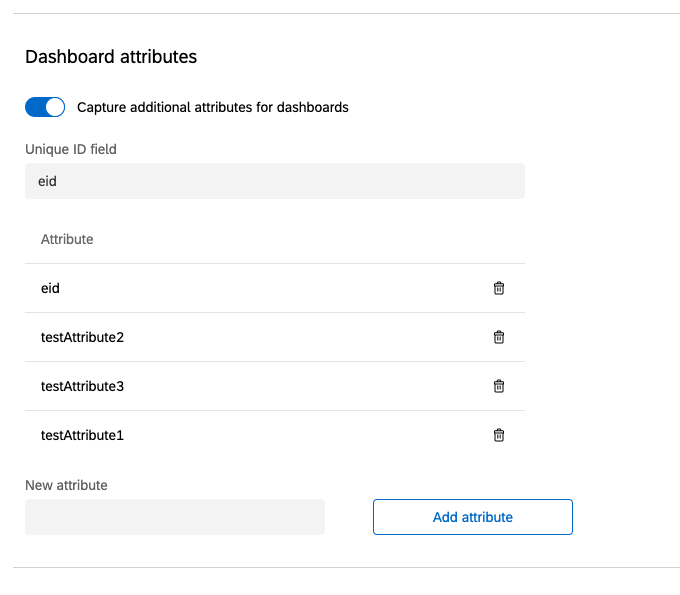

Atributos del Tablero (ambos)

Si su licencia incluye Paneles de control de CX o cualquiera de nuestros Employee Experience productos, puede pasar atributos adicionales a los definidos en la sección “Atributos de usuario”. Para los paneles de CX , estos atributos adicionales se pueden utilizar para asignar roles automáticamente a los usuarios tras la autenticación SSO . Para nuestros productos de Employee Experience , solo podrá capturar 1 atributo adicional llamado Identificación única. Este campo es obligatorio para todos los participantes y se puede asignar a través de la autenticación SSO o mediante el función de carga de archivos.

Para agregar atributos adicionales, habilite Capturar atributos adicionales para los paneles.

Una vez que esta opción esté habilitada, ingresará los nombres de los atributo que desea capturar exactamente como aparecen en la sección “Declaración de Atributo ” de su Respuesta SAML.

Aplicar y revertir cambios (ambos)

Para guardar los cambios, haga clic en Aplicar.

Si desea revertir los cambios realizados en la pantalla a la última versión guardada en lugar de aplicarlos, haga clic en Revertir.