Technische SSO

Übersicht über technische Anforderungen

Mit Single Sign-On (SSO) kann ein Drittanbieter einen Benutzer authentifizieren, bevor er Zugriff auf das Qualtrics gewährt. Qualtrics unterstützt vier Arten der SSO: Google OAuth 2.0, Central Authentication Service (CAS), Lightweight Verzeichnis Access Protocol (LDAP) und Security Assertion Markup Language (SAML). Jeder Typ erfordert, dass der Drittanbieter einen bestimmten Servertyp hat. Die SSO basiert beispielsweise darauf, dass der Drittanbieter über einen CAS-Server verfügt.

Diese Seite deckt die technischen Anforderungen ab, die Sie erfüllen müssen. Diese Einstellungen müssen gemeinsam mit Ihrem IT-Team konfiguriert und dann dem Qualtrics SSO-Support-Team mitgeteilt werden.

Google OAuth 2.0

Google OAuth 2.0 ist ein Berechtigungs-Framework, mit dem Benutzer bei der Qualtrics authentifiziert werden können. Um Google OAuth 2.0 für die Authentifizierung durch Dritte zu konfigurieren, müssen Benutzer, die auf die Plattform zugreifen, über ein Benutzerkonto verfügen.

Die folgenden Konfigurationsparameter müssen angegeben werden:

- Erlaubte E-Mail-Domänen

- Bestimmte E-Mail-Domänen sind erforderlich, um die E-Mail-Adressen von Benutzern bei jedem Anmeldeversuch zu authentifizieren.

Qualtrics erhält die mit den Google-Konten von Benutzern verknüpfte E-Mail nur bei der Authentifizierung bei Google OAuth 2.0. Die E-Mail-Adresse wird verwendet, um die Felder „Qualtrics“, „Vorname“, „Nachname“ und „E-Mail-Adresse“ zu füllen.

Sobald die gewünschten Gültigen E-Mail-Domänen bereitgestellt wurden, kann Qualtrics eine Google-OAuth-2.0-Integration mit dem Drittanbieter einrichten.

Lightweight Verzeichnis Access Protocol (LDAP)

Lightweight Verzeichnis Access Protocol (LDAP) ist ein Verzeichnis, bei dem sich ein Drittanbieter authentifizieren kann. Qualtrics kann so eingerichtet werden, dass eine automatische Authentifizierung bei einem LDAP-Server erfolgt, wenn ein Benutzer versucht, sich bei der Qualtrics anzumelden. Um eine LDAP-Integration einzurichten, wird davon ausgegangen, dass der Drittanbieter über einen funktionierenden LDAPv3-Server verfügt.

Die folgenden Konfigurationsparameter müssen angegeben werden:

- LDAP-Server-Hostname: IP oder Name des Servers.

- LDAP-Serverport: Port Qualtrics verwendet, um mit dem Server zu kommunizieren.

- Distinguished Name (DN) der Basis: Beispiel:

o = Organisation - Distinguished Name binden: Suchbasierter Bind-DN oder Bind-DN-Benutzer. Dies ist nicht erforderlich, wenn der LDAP-Server nicht authentifizierte Suchen zulässt.

- Kennwort binden: Dies ist nicht erforderlich, wenn der LDAP-Server nicht authentifizierte Suchen zulässt.

- Authentifizierungsfilterparameter: Beispiel:

uid=%username% - URL für Abmeldung: Qualtrics benötigt eine URL für die Abmeldung, um die Anmeldesitzungen der Benutzer bei der Abmeldung zu löschen. Wenn keine URL für die Abmeldung angegeben ist, kann Qualtrics Benutzer an weiterleiten. qualtrics, oder eine andere URL Ihrer Antwortmöglichkeit. Die Anmeldesitzung der Benutzer wird jedoch nicht gelöscht, und Benutzer können sich sofort wieder anmelden, indem sie auf die Zurück-Schaltfläche klicken oder zur Anmeldeseite zurückkehren.

- LDAP-Attribute

- Erforderlich:

- Attribut für E-Mail-Adressfeld (z. B. E-Mail)

Tipp: Dieses Attribut muss Werte im Format einer E-Mail-Adresse enthalten. Beispiel: value@email.com.

- Attribut für E-Mail-Adressfeld (z. B. E-Mail)

- Optional:

- Vorname Attribut (z.B. firstname)

- Attribut (z.B. sn)

- Attribut Benutzertypzuordnung

- Abteilung Attribut für die Zuordnung

- Attribut

- CX-DASHBOARDs Metadaten Attribut(e)

- CX: Attribut(e) für automatische Rollenregistrierung

- Erforderlich:

Sobald die oben genannten Informationen bereitgestellt wurden, kann Qualtrics eine LDAP-Integration mit dem Drittanbieter einrichten.

Zentraler Authentifizierungsservice (CAS)

Der Central Authentication Service (CAS) stellt den Enterprise-Single-Sign-On-Service bereit und wird vom JA-SIG CAS unterstützt. Weitere Informationen zu CAS finden Sie unter Projekte. Das Qualtrics kann als CAS-Client fungieren, sodass sich der Benutzer über CAS authentifizieren und sich am Qualtrics anmelden kann. Um CAS SSO einzurichten, wird davon ausgegangen, dass der Drittanbieter über einen funktionierenden CAS-Server verfügt, der das CAS-2.0-Protokoll oder höher verwendet.

Die folgenden Konfigurationsparameter müssen angegeben werden:

- Hostname des CAS-Servers: Name des Servers.

- CAS-Serverport: Port Qualtrics verwendet, um mit dem Server zu kommunizieren.

- URI zum CAS-System auf dem Host

- URL für Abmeldung: Qualtrics benötigt eine URL für die Abmeldung, um die Anmeldesitzungen der Benutzer bei der Abmeldung zu löschen. Wenn keine URL für die Abmeldung angegeben ist, kann Qualtrics Benutzer an weiterleiten. qualtrics oder eine andere URL Ihrer Antwortmöglichkeit. Die Anmeldesitzung der Benutzer wird jedoch nicht zurückgesetzt, und Benutzer können sich sofort wieder anmelden, indem sie auf die Zurück-Schaltfläche klicken oder erneut zur Anmeldeseite wechseln.

Die folgenden Parameter hängen davon ab, ob Sie eine CAS-Version verwenden, die SAML 1.1 unterstützt.

- Wenn SAML 1.1 nicht unterstützt wird: Der CAS-Benutzername wird verwendet, um die Qualtrics „Benutzername“, „E-Mail-Adresse“, „Vorname“ und „Nachname“ zu füllen.

- Wenn SAML 1.1 unterstützt wird: Außerdem müssen die folgenden Konfigurationsparameter angegeben werden:

- Erforderlich:

- Attribut für E-Mail-Adressfeld (z. B. E-Mail)

Tipp: Dieses Attribut muss Werte im Format einer E-Mail-Adresse enthalten. Beispiel: value@email.com.

- Attribut für E-Mail-Adressfeld (z. B. E-Mail)

- Optional:

- Vorname Attribut (z.B. firstname)

- Attribut (z.B. sn)

- Attribut Benutzertypzuordnung

- Abteilung Attribut für die Zuordnung

- Attribut

- CX-DASHBOARDs Metadaten Attribut(e)

- CX: Attribut(e) für automatische Rollenregistrierung

- Erforderlich:

Sobald die oben genannten Informationen bereitgestellt wurden, kann Qualtrics die Einrichtung der CAS-Integration mit dem Drittanbieter vereinbaren.

Security Assertion Markup Language (SAML)

Security Assertion Markup Language (SAML) ist ein XML-basierter Standard für den Austausch von Authentifizierungs- und Berechtigungsdaten zwischen Sicherheitsdomänen oder einem Identity-Provider (ein Produzent von Assertions) und einem Service-Provider (ein Consumer von Assertions). Das Qualtrics kann so eingerichtet werden, dass es sich automatisch über einen Drittanbieter-Identity-Provider (IdP) mit SAML authentifiziert, wenn sich ein Benutzer am Qualtrics anmeldet. Um eine SAML-Integration einzurichten, wird davon ausgegangen, dass der Drittanbieter über eine funktionierende SAML-2.0- oder Shibboleth-2.0-Implementierung verfügt und von einem Service Provider (SP) initiierte Anmeldungen unterstützen kann.

Qualtrics unterstützt sowohl IdP- als auch SP-initiierte Workflows für SAML-Anmeldungen. Die häufigere der beiden ist ein SP-initiierter Austausch, wobei Benutzer den Fluss bei https://Marken-ID.qualtrics, oder die Organisation URL. Der IdP-initiierte Austausch wird in erster Linie verwendet, wenn sich Benutzer in einem internen Netzwerk authentifizieren, wobei Benutzer den Flow auf einem internen Anwendungsportal starten.

Die folgenden Konfigurationsparameter müssen dann bereitgestellt werden:

- Metadaten) (im XML als Link oder Anhang)

- Erforderliche Tags:

- EntityDescriptor

- KeyDescriptor

- SingleSignOnService

- Sowohl HTTP-Post- als auch HTTP-Redirect-Bindungen innerhalb des SingleSignOnService werden unterstützt. HTTP Post muss jedoch verwendet werden, wenn Sie möchten, dass unser AuthnRequest signiert wird.

- SingleLogoutService

- Dieses Feld wird verwendet, um Benutzer zu einer URL umzuleiten, die die Anmeldesitzungen der Benutzer bei der Abmeldung löscht. Wenn keine URL angegeben ist, kann Qualtrics Benutzer an weiterleiten. qualtrics oder eine andere URL Ihrer Antwortmöglichkeit. Die Anmeldesitzung der Benutzer wird jedoch nicht zurückgesetzt, und Benutzer können sich sofort wieder anmelden, indem sie auf die Zurück-Schaltfläche klicken oder erneut zur Anmeldeseite wechseln.

- Erforderliche Tags:

- SAML-Attribute

- Erforderlich:

- Username Attribut (d.h. samAccountName)

- Das Attribut muss eindeutige, unveränderliche und nicht vertrauliche Werte enthalten.

- Attribut für E-Mail-Adressfeld (z. B. E-Mail)

Tipp: Dieses Attribut muss Werte im Format einer E-Mail-Adresse enthalten. Beispiel: value@email.com.

- Username Attribut (d.h. samAccountName)

- Optional:

-

- Vorname Attribut (z.B. firstname)

- Attribut (z.B. sn)

- Attribut Benutzertypzuordnung

- Abteilung Attribut für die Zuordnung

- Attribut

- CX-DASHBOARDs Metadaten Attribut(e)

-

- Erforderlich:

Sobald die oben genannten Informationen bereitgestellt wurden, kann Qualtrics die Einrichtung einer Shibboleth/SAML-Integration mit dem Drittanbieter veranlassen.

SAML-Antwort abrufen und entschlüsseln

Der Identity-Provider sendet nach erfolgreicher Durchführung eine SAML-Antwort an den Service-Provider. SAML Authentifizierung. Die SAML-Antwort enthält alle vom Identity-Provider übergebenen Informationen wie Attribute, Zertifikate, Bindungen usw. Diese Informationen sind nützlich, wenn Sie Probleme mit der Autorisierung oder während des gesamten Anmeldeprozesses beheben möchten.

Es stehen viele Werkzeuge zur Verfügung, um eine SAML-Antwort zu erhalten. Im Folgenden finden Sie eine Methode, die in den meisten Browsern verfügbar sein sollte, aber Sie können jede Methode verwenden.

- Öffnen Sie eine neue Registerkarte in Ihrem Browser.

- Öffnen Sie die Werkzeuge.

Tipp: Diese können sich je nach verwendetem Browser an unterschiedlichen Stellen befinden. Die Screenshots auf dieser Seite verweisen auf das Design eines Chrome-Browsers.

- Wählen Sie Netzplan Registerkarte.

- Auswählen Protokoll beibehalten.

- Geben Sie die URL auf dieser Browserregisterkarte ein, und melden Sie sich über SSO.

- Unter Bezeichnungmöchten Sie das Element mit der Bezeichnung „default-sp“ auswählen.

- Unter Kopfzeilenunten unter Formularköpfe sehen Sie einen Block von Zeichen mit der Bezeichnung SAML-Antwort.

Tipp: Wenn unser Supportteam eine SAML-Antwort angefordert hat, können Sie bei diesem Schritt stoppen.

- Die SAML-Antwort ist derzeit Base64-kodiert. Um die SAML-Antwort in ein lesbares Format zu dekodieren, können Sie jeden online gefundenen Base64-Decoder verwenden.

Tipp: Sehen Sie sich diese Werkzeuge für an Kodierung Base64 und Dekodierung Base64.

SAML-Antwort lesen

Es gibt einige wichtige Informationen in einer SAML-Antwort, die Ihnen bei der Fehlerbehebung helfen können.

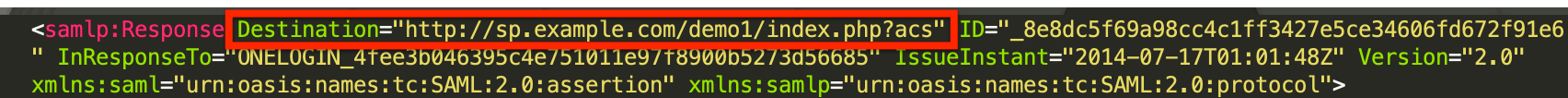

- Destination: Dies entspricht der URL und befindet sich in der Regel ganz oben in der SAML-Antwort.

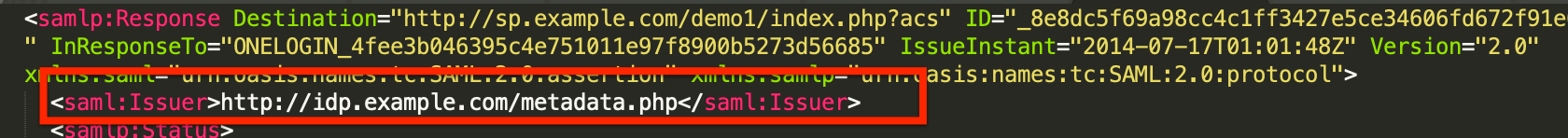

- Aussteller: Dies entspricht der Identity-Provider-Entitäts-ID und befindet sich in der Regel ganz oben in der SAML-Antwort.

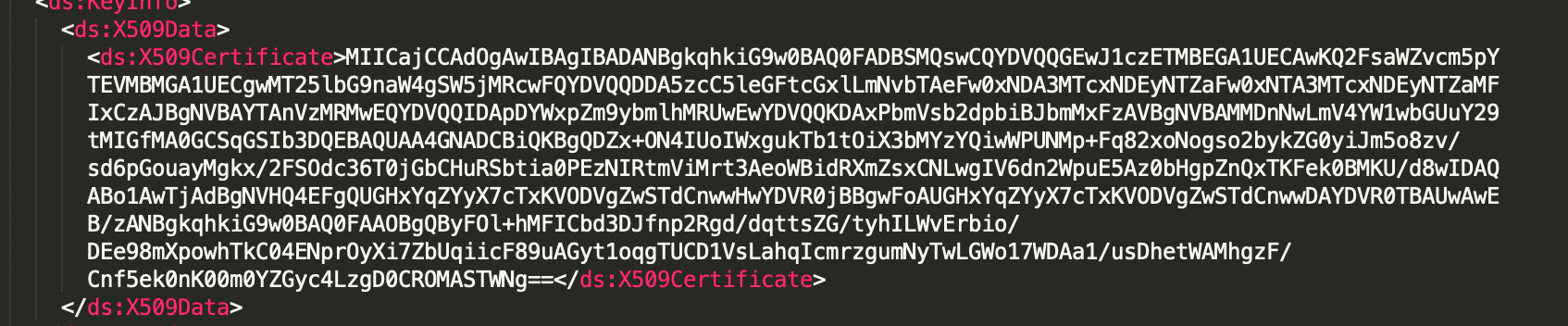

- X509Zertifikat: Dies entspricht dem Signaturzertifikat des Identity-Providers und befindet sich in der Regel mitten in der SAML-Antwort.

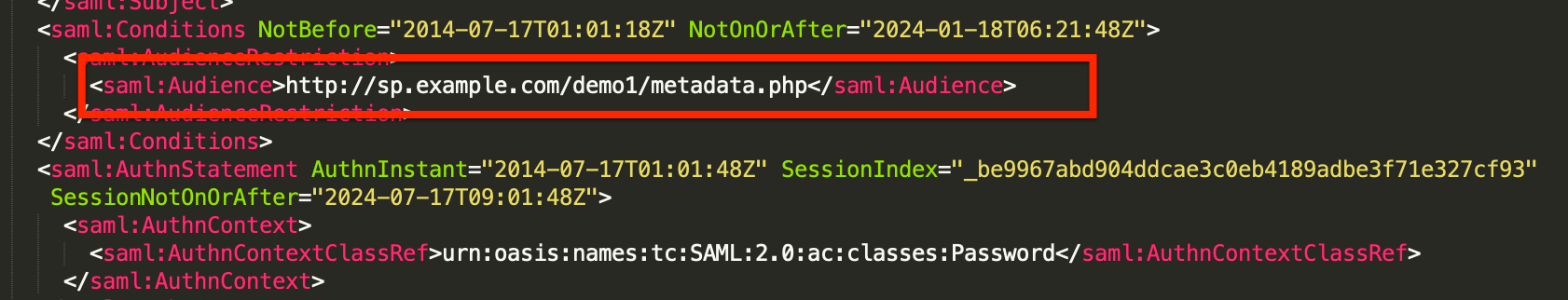

- Zielgruppe: Dies entspricht der Service-Provider-Entitäts-ID und befindet sich in der Regel mitten in der SAML-Antwort.

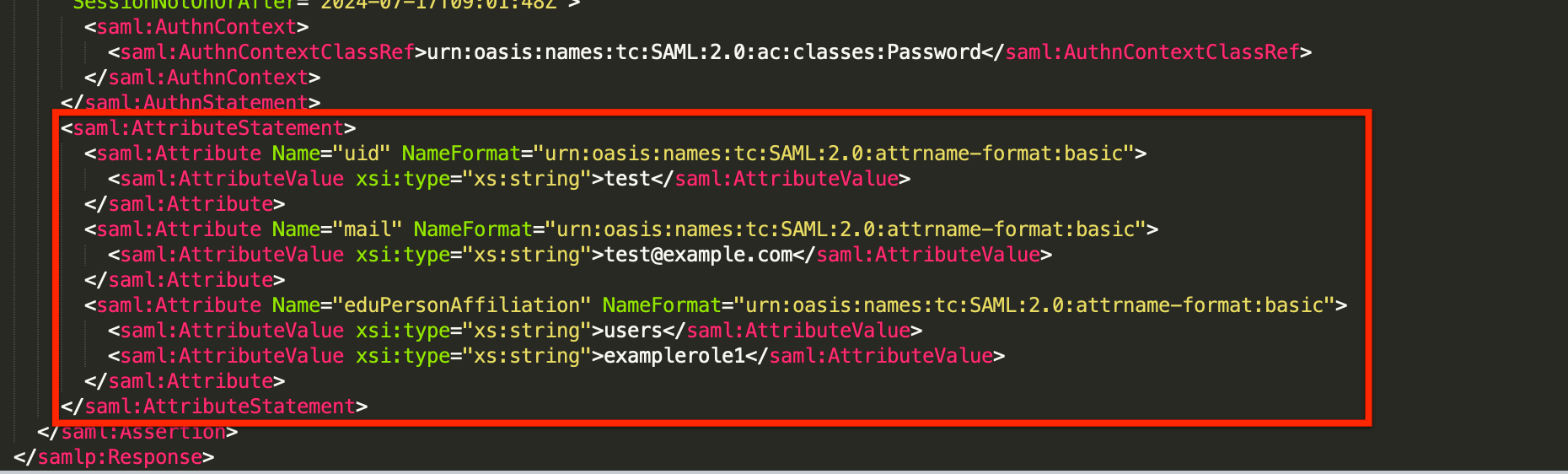

- Attribut: Dieser enthält alle Attribut und -werte, die vom Identity-Provider gesendet werden, und befindet sich in der Regel am Ende der SAML-Antwort.